Mens internett har dramatisk utvidet muligheten til å dele kunnskap, har det også gjort spørsmål om personvern mer kompliserte. Mange mennesker er med rette bekymret for at deres personlige opplysninger blir stjålet eller sett, inkludert bankopplysninger, kredittkortinformasjon og nettleser- eller påloggingshistorikk.

Innhold

- Hvorfor eksisterer Tor?

- Hvordan Tor har svaret på sikker surfing

- Hvem bruker Tor, og hvorfor?

- Slik bruker du Tor: hvordan får du det

- Slik bruker du Tor: en rask gjennomgang av programvaren

- Utforsker det dype nettet

- Hva er Tors begrensninger, farer og generelle sikkerhet?

Hvis du leter etter mer privatliv mens du surfer, er Tor en god måte å gjøre det på, siden det er programvare som lar brukere surfe anonymt på nettet. Det skal bemerkes at Tor kan brukes til å få tilgang til ulovlig innhold på det mørke nettetog digitale trender tolererer eller oppmuntrer ikke til denne oppførselen.

Anbefalte videoer

Hvorfor eksisterer Tor?

I dette klimaet med datainnsamling og personvernhensyn har Tor-nettleseren blitt gjenstand for diskusjon og beryktethet. Som mange undergrunnsfenomener på internett, er det dårlig forstått og innhyllet i den typen teknologisk mystikk som folk ofte tilskriver ting som

hacking eller Bitcoin.Opprinnelig utviklet av U.S. Naval Research Lab på 1990-tallet, får løkrutere navnet sitt fra den løklignende lagdelingsteknikken som skjuler informasjon om brukeraktivitet og plassering. Kanskje ironisk nok mottok organisasjonen mesteparten av finansieringen fra avdelinger av United Statsregjering i årevis, som fortsatt ser på Tor som et verktøy for å fremme demokrati på autoritær måte stater.

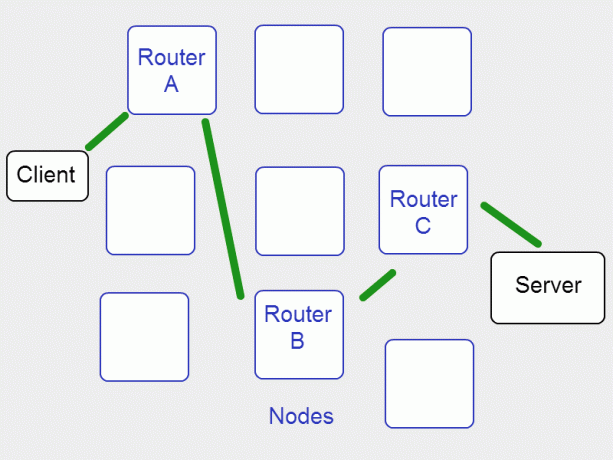

For å forstå hvordan Tor kan beskytte en brukers identitet når de surfer på internett, må vi diskutere internett. På det mest grunnleggende er det en serie forbindelser mellom datamaskiner over store avstander. Noen PC-er inneholder data som er lagret på internett, inkludert nettsider som Google, som er kjent som servere. En enhet som brukes for å få tilgang til denne informasjonen, for eksempel en smarttelefon eller PC, er kjent som en klient. Overføringslinjene som kobler klienter til servere kommer i en rekke former, enten det er fiberoptiske kabler eller Wi-Fi, men de er alle tilkoblinger. Med oppfinnelsen av Wi-Fi, satellitt-internett og bærbare hotspots, er internett både mer tilgjengelig og mer sårbart enn noen gang før.

Data kan fanges opp eller spioneres på flere måter, spesielt hvis nettverk ikke bruker riktig kryptering eller ved et uhell har lastet ned skadelig programvare. På den hvite hatten kan enkeltpersoner og organisasjoner (inkludert regjeringer, rettshåndhevende internettleverandører og sosiale medier) få tilgang til internettdata for å overvåke hvem som utfører ulovlige aktiviteter - eller for å samle inn verdifull data om brukeratferd og handlinger som kan analyseres eller solgt.

Et økende antall løsninger løser disse personvernproblemene, som VPN-er eller virtuelle private nettverk. Tor er en annen nettleserbasert løsning som mange bruker.

Hvordan Tor har svaret på sikker surfing

Det er to kritiske aspekter ved løkruting. For det første er Tor-nettverket sammensatt av frivillige som bruker datamaskinene sine som noder. Under normal surfing går informasjon over internett i pakker. Når en Tor-bruker besøker et nettsted, flyttes imidlertid ikke pakkene deres direkte til den serveren. I stedet oppretter Tor en bane gjennom tilfeldig tildelte noder som pakken vil følge før den når serveren.

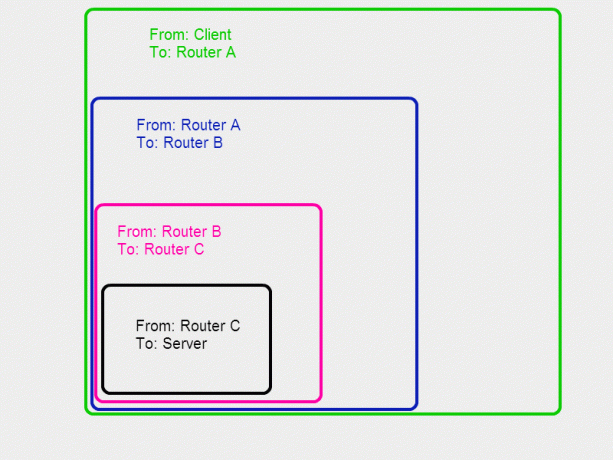

Det andre viktige aspektet ved løkruting er hvordan pakkene er konstruert. Vanligvis inkluderer pakker avsenderens adresse og destinasjon, for eksempel post. Når du bruker Tor, blir pakker i stedet pakket inn i påfølgende lag som en hekkende dukke.

Når brukeren sender pakken, ber det øverste laget den gå til ruter A, det første stoppet på kretsen. Når den er der, tar ruter A av det første laget. Det neste laget instruerer ruter A om å sende pakken til ruter B.

Ruter A vet ikke den endelige destinasjonen, bare at pakken kom fra brukeren og gikk til B. Ruter B skreller av neste lag og sender det nedover linjen til ruter C, og denne prosessen fortsetter til meldingen når destinasjonen.

Ved hvert stopp vet noden bare det siste stedet pakken var og neste sted den vil være. Ingen noder registrerer hele databanen, og heller ikke noen som observerte meldingen gå ut, forutsatt at de tre første serverne er riktig konfigurert.

Hvem bruker Tor, og hvorfor?

Anonymitet er Tors brød og smør, og som sådan er det sannsynligvis umulig å få en nøyaktig oversikt over brukerbasen. Spesifikke trender blir imidlertid tydelige, og noen Tor-forkjempere er spesielt vokale om grunnene til å bruke tjenesten.

Tor har blitt populær blant journalister og aktivister i land som pålegger begrensninger på deres borgers internett og uttrykk. For varslere gir Tor en trygg måte å lekke informasjon til journalister på.

Du vet kanskje ikke, men da Edward Snowden ga ut informasjon om NSAs PRISM-program til nyhetsorganisasjoner, gjorde han det via Tor. Man trenger imidlertid ikke å være aktivist, frihetskjemper eller kriminell for å sette pris på Tor. Mange akademikere og vanlige borgere støtter Tor som et verktøy for å holde personvern og ytringsfrihet i live i den digitale tidsalderen. Byråer som CIA er også aktive på Tor for å gjøre det lettere å motta tips og informasjon.

Til tross for Tor-prosjektets gode intensjoner, har Tor utviklet et dårlig rykte i mainstreampressen, og ikke uten grunn. Når du har en gratis-å-bruke personvernnettleser som er lett å distribuere og tilbyr brukere både støtte og fellesskapsfora, er det ingen overraskelse at noen av disse samfunnene dannes rundt uanstendige fag. Tor kjemper tilbake mot denne konnotasjonen med PrivChat webinarer fra noen av sine populære brukere innen menneskerettigheter og presser på for demokrati, samt guider for de som opererer under fiendtlige regjeringer for å hjelpe dem med å holde seg trygge.

Slik bruker du Tor: hvordan får du det

I tråd med de ideologiske målene til Tor-prosjektet, er Tor gratis å bruke og tilgjengelig på de fleste plattformer, inkludert Linux. Bare last ned og installer nettleseren fra Tor Project-nettstedet, som er en modifisert versjon av Firefox tilgjengelig for Windows, macOS, Linux og Android.

Brukere bør merke seg at mens Tor-nettleseren er forhåndskonfigurert til å fungere riktig, kan brukere på nettverk med brannmurer eller andre sikkerhetssystemer oppleve problemer. Dessuten kan det å være uforsiktig når du surfer fortsatt kompromittere ens anonymitet. Tors nettside har en liste over ting du bør unngå å gjøre mens du bruker nettleseren.

Slik bruker du Tor: en rask gjennomgang av programvaren

Når du har lastet ned og installert Tor Browser, må du vite hvordan du navigerer i den. Følg disse trinnene for en rask omvisning i Tor-nettleseren:

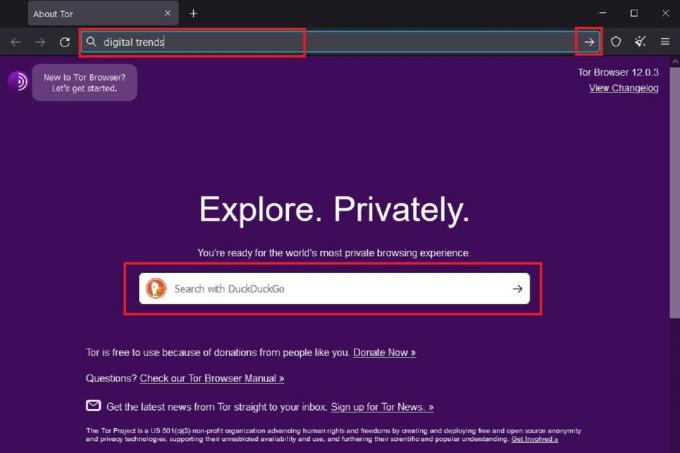

Trinn 1: Åpne Tor-nettleseren på din PC.

Steg 2: På Koble til Tor skjermen som vises, kan du enten gå videre og koble til Tor ved å velge Koble eller ta deg tid til å sette opp tilkoblingen ved å velge Konfigurer tilkobling alternativ. For formålet med denne veiledningen skal vi bare velge Koble.

Trinn 3: Det kan ta noen minutter å koble til, men når du først er koblet til Tor, vil du bli presentert med en velkomstskjerm som har en DuckDuckGo søkemotorsøkelinje fremtredende. Du kan bruke denne søkelinjen eller den øverst i Tor-nettleservinduet for å utføre et mer privat nettsøk. For å gjøre det i adressefeltet øverst på skjermen, skriv inn søkeordene og trykk på Tast inn på tastaturet eller velg Høyre pil ikonet i adressefeltet. Du bør da bli presentert med en DuckDuckGo søkeresultatside.

Trinn 4: Hvis du har brukt Firefox før, vil Tor-nettleseren se kjent ut for deg:

- Du vil fortsatt velge Stjerne ikon for å bokmerke en nettside.

- Du vil fortsatt bruke adressefeltet øverst i vinduet til å utføre nettsøk, og skrive inn nett- eller løkadresser for enkelte nettsteder. Og du velger Plusstegn ikonet for å åpne nye faner.

- De Tre horisontale linjer menyikonet vil fortsatt åpne en større meny med funksjoner og innstillinger for nettleseren din, men det vil også inneholde noen nye Tor-spesifikke funksjoner som f.eks. Ny identitet og Ny Tor-krets for denne siden. Vi vil gå over disse og andre nye funksjoner i de følgende trinnene.

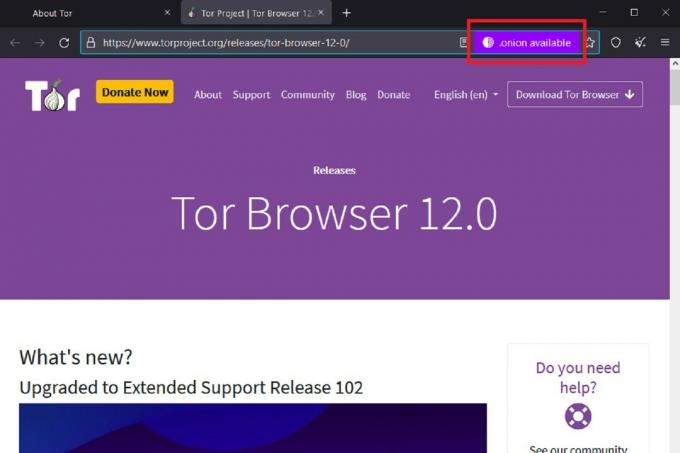

Trinn 5: Noen nettsteder er løktjenester, noe som betyr at du kun kan få tilgang til disse sidene via Tor-nettverket. For å komme til disse løktjenestenettstedene, må du vanligvis skrive inn løkadressen deres i adressefeltet øverst i Tor-nettleserens vindu. Denne adressen er vanligvis 56 tegn lang og slutter med en ".onion". Noen vanlige nettsteder tilbyr også en løkserviceversjon av nettstedet deres. Hvis de gjør det, vil Tor vanligvis vise et lilla ".onion available"-ikon i adressefeltet. Du kan velge dette for å åpne løktjenesteversjonen av et nettsted.

Trinn 6: Det er to ikoner i øverste høyre hjørne av Tor-nettleseren, plassert mellom menyikonet og stjernebokmerkeikonet: et skjoldikon og et kostikon. Hvis du velger Skjold ikonet, kan du velge sikkerhetsnivået for nettleseropplevelsen. De Kost ikonet indikerer Ny identitet funksjon som lar brukere starte en helt ny økt og sletter alle spor etter den gamle/nåværende økten ved å lukke alle vinduer og faner, og slette all privat informasjon som nettleserhistorikk. Tor-nettleseren starter i hovedsak på nytt.

Trinn 7: Hvis du velger Tre horisontale linjer menyikon, vil en rullegardinmeny vises. I den menyen, ved siden av Ny identitet, kan du også velge Ny Tor-krets for denne siden. En krets er i hovedsak veien det tar å koble en bruker til et nettsted via Tor. Hvis du har problemer med å koble til et nettsted, kan du starte fanen på nytt og prøve å laste nettstedet med en ny krets for å etablere en vellykket tilkobling. Du kan gjøre dette ved å velge Ny Tor-krets for denne siden alternativ. Din private informasjon blir ikke slettet med denne funksjonen.

Utforsker det dype nettet

Tor er verdifullt som et verktøy for å beskytte brukerens personvern, men det er ikke den eneste nyttige funksjonen. Den andre, mer beryktede bruken av Tor er som en inngangsport til det dype nettet, den enorme delen av nettet som ikke er indeksert av søkemotorer. Et annet populært begrep, mørkt nett, refererer vanligvis til all den ulovlige eller plagsomme aktiviteten som kan skje på deep web, men de to er ikke nødvendigvis utskiftbare, og brukere kan tråle deep web uten ondsinnet hensikt.

Tor lar nettsider, som klienter, beskytte sin anonymitet ved å konfigurere en server for å koble til klienter på et Tor-relé i mellom. Serveren trenger ikke å oppgi IP-adressen, og brukeren trenger den ikke, i stedet for å bruke en løkadresse, en 56-tegns kode som klienter skriver inn i stedet for en tradisjonell URL.

De skjulte sidene på Tor-nettverket utgjør et av de mest kjente mørkenettene, som er nettverk som kun er tilgjengelig gjennom spesiell programvare eller autorisasjon. En setning som "darknet" fremkaller bilder av lyssky forretninger og ikke uten grunn. Noen av de mest bemerkelsesverdige skjulte nettstedene trafikkerer ulovlige varer og tjenester, som Silkeveien, som var et populært svartemarkedsmørkenett som ble stengt av FBI i 2013.

Hva er Tors begrensninger, farer og generelle sikkerhet?

Selv om Tor er nyttig for å surfe anonymt på nettet, er det ikke uten problemer. Naturligvis har dette trukket oppmerksomheten til statlige organisasjoner som NSA og FBI, som anser Tor som et mål av spesiell interesse.

Mens Tor-nettverket er sikkert fra trafikkanalyse, er Tor en modifisert versjon av Firefox og er sårbar for angrep og utnyttelser som enhver annen nettleser. Ved å infisere noens datamaskin med skadelig programvare, kan myndigheter og nettkriminelle spore nettleseraktiviteter, logge tastetrykk, kopiere webkamera og overvåkingsopptak, og til og med ekstern tilgang til og kontroller Internett-tilkoblet enheter.

Det er ingen måte å være helt sikker på internett, og Tor endrer ikke på dette. Ved å ta rimelige forholdsregler er det mulig å minimere risikoen ved å surfe med Tor, som å bruke TorCheck nettsted for å sjekke at tilkoblingen til Tor er sikker. Du kan også inkludere en virtuelt privat nettverk eller VPN for å gi ekstra sikkerhet for dine digitale aktiviteter.

En viktig advarsel å huske er at siden Tor er gratis og åpen kildekode-programvare, er den ikke i stand til å beskytte noen personlig informasjon som du velger å legge inn i et skjema. Akkurat som alltid må du bruke sunn fornuft når du surfer på internett og deler informasjon.

Husk også at brukere kan trenge å deaktivere visse skript og plugins, slik at du kanskje ikke kan kjøre alt du vil på Tor. Og hvis du tenker på å bruke Tor til å laste ned torrenter, tenk om igjen. Torrenting er en fildelingsprosess som er avhengig av P2P-protokollen. Brukere laster ned biter av en fil fra andre og deler bitene de har anskaffet med brukere som laster ned den samme filen. Denne protokollen gjør IP-adressen din synlig for brukerne du deler filer med, noe som gjør løkruting meningsløs.

Hvis du bestemmer deg for å besøke Tors skjulte eller anonyme servere, vær oppmerksom på nettstedene du besøker. Mens mange sider har en tendens til å være sosialt akseptable eller i det minste lovlige, for eksempel nettsteder for varslere eller Bitcoin-børser, noen av de andre nettstedene er fristed for forstyrrende og til og med kriminelle oppførsel.