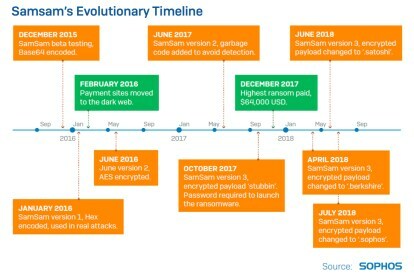

Dat meldt beveiligingsbedrijf Sophos dat de SamSam-ransomware meer financiële schade heeft aangericht dan eerder werd aangenomen en 5,9 miljoen dollar aan slachtoffers heeft gegenereerd sinds de eerste verschijning in december 2015. Sophos zegt dat hackers SamSam ongeveer één keer per dag gebruiken bij aanvallen, maar de gemiddelde websurfer zal deze verwoesting waarschijnlijk nooit ervaren gezien de doelgroep van SamSam.

De enige taak van ransomware is het gijzelen van een pc door de gegevens ervan te versleutelen. Tegen betaling zullen hackers die gegevens vrijgeven. Ransomware wordt doorgaans gebruikt in ongerichte e-mailspamcampagnes waarbij ontvangers op een bijlage of link klikken waarmee de ransomware op hun pc wordt geïnstalleerd. Deze campagnes zijn doorgaans niet gericht op specifieke mensen, maar overspoelen de inbox van honderdduizenden individuen.

Aanbevolen video's

Volgens Sophos is SamSam anders. Het wordt niet gebruikt in een wijdverbreide spamcampagne die potentiële slachtoffers wil aanspreken. In plaats daarvan breekt een enkele hacker of een team van individuen in op een netwerk, scant het netwerk en voert vervolgens handmatig de ransomware uit. Het zijn op maat gemaakte aanvallen om de schade te maximaliseren en losgeld te genereren.

“Misschien wel het meest in het oog springend is nieuwe informatie over de manier waarop het zich verspreidt”, meldt het beveiligingsbedrijf. “In tegenstelling tot WannaCry, dat misbruik maakte van een softwarekwetsbaarheid om zichzelf naar nieuwe machines te kopiëren, is SamSam dat eigenlijk wel op dezelfde manier en met dezelfde tools op computers in het netwerk van het slachtoffer worden geïmplementeerd als legitieme software toepassingen.”

Oorspronkelijk werd aangenomen dat SamSam uitsluitend werd gebruikt om gezondheidszorg-, overheids- en onderwijsorganisaties aan te vallen. Maar uit diepgaander onderzoek blijkt dat bedrijven in de particuliere sector feitelijk de dupe zijn geworden van de aanvallen, maar gewoon niet bereid zijn naar voren te komen om hun gedwongen betalingen bekend te maken.

Dat gezegd hebbende, zijn bedrijven in de particuliere sector verantwoordelijk voor 50 procent van de bekende aanvallen, gevolgd door instellingen in de gezondheidszorg (26 procent), de overheid (13 procent) en onderwijs (11 procent).

Uit een grafiek bij het rapport blijkt dat 74 procent van de door Sophos geïdentificeerde slachtofferorganisaties in de Verenigde Staten woont. Het Verenigd Koninkrijk volgt met acht procent, gevolgd door België, Canada en Australië, terwijl andere landen zoals Denemarken, Estland, Nederland en India één procent zijn. Er zijn nog meer slachtoffers en landen die Sophos nog moet identificeren.

Het hele ransomwareprobleem lijkt voort te komen uit zwakke wachtwoorden. Hackers krijgen toegang tot netwerken via het Remote Access Protocol, waarmee leidinggevenden en werknemers doorgaans op afstand toegang kunnen krijgen tot het netwerk vanaf een pc, terwijl ze thuis of tijdens een zakenreis zijn. Hackers gebruiken software om deze zwakke wachtwoorden te raden en het netwerk te infiltreren.

Maar niet zoals Wil huilen En NietPetya, hackers laten geen worm los die door het netwerk kruipt en elke pc infecteert. In plaats daarvan bestormen ze voortdurend de verdediging van het netwerk totdat ze de wegversperringen omzeilen en de gewenste toegang verkrijgen – of worden opgestart vanaf het netwerk. Van daaruit gaan ze van pc naar pc.

Als de aanval succesvol is, wachten hackers of de slachtoffers betalen via een website op het dark web. Het losgeld is in de loop van de tijd gestegen, zo beweert Sophos, tot ongeveer $50.000. Ongerichte ransomware-aanvallen zoals spamcampagnes genereren doorgaans slechts drie cijfers losgeld.

Upgrade uw levensstijlMet Digital Trends kunnen lezers de snelle technische wereld in de gaten houden met het laatste nieuws, leuke productrecensies, inzichtelijke redactionele artikelen en unieke sneak peeks.