De paardenrace tussen AMD en Intel is leuk om te volgen, maar als het om beveiliging gaat, staat er veel meer op het spel dan framerates in games. Er doemt een spookachtige verschijning op die gemakkelijk te vergeten is. Exploitaties van speculatieve executies zoals Spectre en zijn varianten, evenals Zombielading en een aantal andere zijkanaalaanvallen zijn nog steeds even angstaanjagend als altijd.

Inhoud

- Vanaf de eerste dag vechten

- De prijs van veiligheid

- Wees niet bang. Wees attent

Intel heeft de dupe van de schuld voor de kwetsbaarheid, maar AMD-processors zijn ook niet bepaald vrij. Verre van dat.

Aanbevolen video's

Beide bedrijven zijn gedwongen hun eigen verzachtende patches en hardwareoplossingen te implementeren om ervoor te zorgen dat gebruikers beschermd blijven tegen deze potentieel vervelende exploits. Maar nu alles is gedaan, wat is de veiligere optie voor 2019: Intel of AMD?

Vanaf de eerste dag vechten

De allereerste exploits die tijdens het afgelopen pijnlijke anderhalf jaar aan bug-onthullingen werden onthuld, waren Spectre en zijn variant, Meltdown. Maar waar een groot deel van de backcatalogus van AMD alleen door Spectre werd beïnvloed, waren Intel-chips die al in 2008 werden uitgebracht kwetsbaar voor beide. Andere exploits die in de maanden die volgden aan het licht zouden komen, waaronder Foreshadow, Lazy FPU, Spoiler en MDS, waren allemaal haalbare aanvalsvectoren op Intel CPU's, maar niet op AMD's.

Het strekt Intel tot eer dat het de goede strijd voor zijn gebruikers heeft gevoerd sinds deze exploits aan het licht zijn gekomen microcodefixes en -beperking via softwarepartners als Apple en Microsoft, die deze exploitpaden grotendeels maken overbodig.

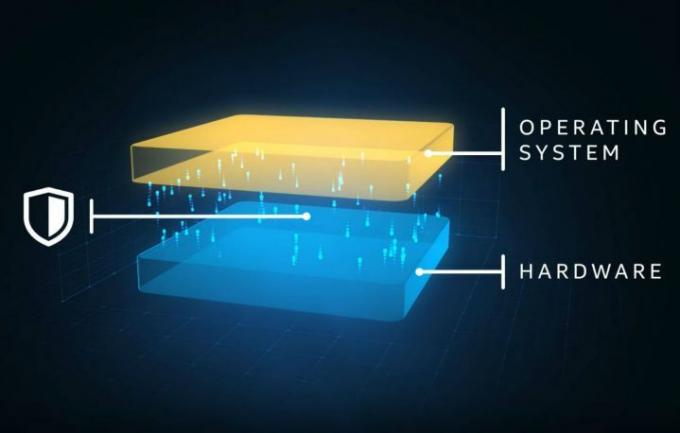

Spectre en Meltdown begrijpen

Intel is ook begonnen met het implementeren van veel permanentere hardwareoplossingen voor een aantal van deze exploits in zijn nieuwste processors. Deze oplossingen werken onafhankelijk van microcode- en software-updates en zorgen ervoor dat geselecteerde processors dankzij hun ontwerp veilig en beschermd zijn tegen die specifieke aanvallen. Dit zijn producten die niet dezelfde gebreken vertonen als eerdere processors en die de beste poging tot nu toe vertegenwoordigen om aanvallen als Spectre te stoppen.

Intel begon met het implementeren van hardwarefixes in zijn chips met de release van de achtste generatie Whiskey Lake-U CPU's, waaronder de Core i7-8665U, i7-8565U en i5-8365U, die dankzij hardware beschermd zijn tegen Meltdown, Foreshadow en RIDL veranderingen.

Het is geruststellend om te weten dat Intel zijn toekomstige producten ontwerpt met het oog op veiligheid.

Er zullen nog meer oplossingen komen met de geleidelijke verspreiding van 10nm Ice Lake mobiele CPU's gedurende de rest van het jaar.

In een gesprek met Digital Trends maakte Intel duidelijk dat er geen substantieel verschil in beveiliging bestaat tussen de microcode-/softwarefixes en de hardwarebeperkingen.

Maar het is belangrijk op te merken dat de eindgebruiker geen actie hoeft te ondernemen om beschermd te worden door hardwarefixes. Als updates van het besturingssysteem of de software vereist zijn, bestaat de kans dat deze niet worden geïnstalleerd, waardoor gebruikers kwetsbaar kunnen worden.

De enige strategie die Intel heeft geformuleerd, verschuift het probleem naar de software op een manier waar de softwareontwikkelaars niet toe in staat zijn.

Hardwarefixes zijn een veel permanentere oplossing voor het probleem en volgens Intel “zullen toekomstige Intel-processors hardwarematige oplossingen bevatten om bekende kwetsbaarheden aan te pakken.” Het is geruststellend om te weten dat Intel zijn toekomstige producten ontwerpt met het oog op veiligheid, maar deze hardwareoplossingen zullen niet uitputtend zijn.

Zoals Paul Kocher, senior technologieadviseur bij Rambus, eerder dit jaar tegen Digital Trends zei: “Als je te maken hebt met de meest basale variant van een van Spectre, de enige strategie die Intel heeft geformuleerd, verlegt het probleem naar de software op een manier waar de softwareontwikkelaars niet toe in staat zijn handle […] De voorgestelde oplossing is dat alles wat je hebt een voorwaardelijke branch heeft, dus een “if”-instructie in een programma, die tot problemen zou kunnen leiden als dat zo was verkeerd voorspeld. Het is de bedoeling dat je een instructie plaatst met de naam 'L Fence! in. Zelfs met het nieuwe ontwerp moet de introductie van L Fence speculatie voorkomen en dat heeft een impact op de prestaties.”

Hoewel niet zo getroffen als Intel, brengt AMD ook hardwarefixes uit op zijn nieuwe generatie hardware. De Ryzen 3000-processors zijn allemaal voorzien van hardwareoplossingen voor Spectre en Spectre V4, naast beveiliging van het besturingssysteem.

De prijs van veiligheid

Hardwarefixes zijn niet alleen belangrijk omdat ze ervoor zorgen dat iedereen met die chip dezelfde fixes heeft out-of-the-box, maar omdat hardwarefixes niet dezelfde prestatieverliezen veroorzaken als sommige software pleisters. In sommige gevallen moeten ze belangrijke functies effectief uitschakelen om zich tegen bepaalde aanvallen te beschermen.

Hoewel niet direct vergelijkbaar met de effecten van de mitigatie op Windows-pc's, heeft Phoronix uitgebreide tests uitgevoerd om te zien hoe ze het Linux-platform hebben beïnvloed. Het constateert een merkbare prestatiedaling in verschillende tests. In de gevallen waarin hyperthreading volledig was uitgeschakeld, wat bedrijven als Apple en Google aanbevelen, er was een gemiddelde daling van 25 procent in de algehele prestaties.

AMD was niet immuun voor prestatieverlies dankzij softwarematiging. Phoronix's testen merkten in de meeste gevallen een daling van een paar procent op, hoewel deze doorgaans veel minder impact hadden dan die van Intel. Dat was waar bij ook de laatste testronde met Ryzen 3000 CPU's, waarbij Intel-chips in sommige gevallen sneller begonnen, maar na mitigatie merkbaar langzamer werden.

Toen we contact opnamen met Intel om de prestatieproblemen als gevolg van de maatregelen tegen exploits te bespreken, bagatelliseerde het bedrijf de impact en suggereerde dat: “Over het algemeen Hoewel er prestatie-impact is waargenomen op geselecteerde datacenter-workloads, is de impact van deze oplossingen voor de gemiddelde consument minimaal."

Het wees ons ook op een rapport van de beveiligingsblog, De dagelijkse slok, waarin een aantal uitspraken werd verzameld over de prestatiehit van de Spectre-variantbeperkingen. De resultaten waren overwegend positief op het Intel-front, waarbij een aantal bronnen van Swig suggereerden dat de impact op eindgebruikers minimaal was. Het toonde echter wel aan dat in bepaalde gevallen, vooral in datacenters en cloudservers, sommige tests een impact van 10-15 procent van de oplossingen zagen.

De grootste zorg is dat fabrikanten van apparaten de maatregelen niet zullen implementeren, uit angst dat hun apparaat minder capabel lijkt dan de concurrentie.

Hoe teleurstellend het ook is om prestaties op een processor te verliezen, de grootste zorg is dat apparaat Fabrikanten zullen de maatregelen niet implementeren uit angst dat hun apparaat minder capabel lijkt dan de concurrentie. Intel heeft patches een optionele implementatie gemaakt voor apparaatfabrikanten en eindgebruikers. Dat is iets dat de Linux-maker, Linus Torvalds was begin 2018 zwaar kritisch.

Toen we Intel vroegen of deze praktijk zich zou voortzetten, suggereerde het bedrijf dat het zijn partners geen beveiligingspatches zou verplichten dat “Intel, zoals altijd, alle computergebruikers aanmoedigt om ervoor te zorgen dat ze hun systemen up-to-date houden, omdat dit een van de beste manieren is om te blijven beschermd.”

Ervoor zorgen dat iemand dit doet, of het nu een smartphone of een laptop, is iets waar veel bedrijven mee worstelen, zelfs als dat zo is een van de belangrijkste manieren om uw apparaten veilig te houden tegen hackers en algemene malware. Dus het feit dat deze specifieke patches prestatiedalingen kunnen veroorzaken, maakt het nog moeilijker te verkopen. Vooral omdat er zeer weinig bewijs is dat suggereert dat er daadwerkelijk speculatieve executie-aanvallen in het wild hebben plaatsgevonden.

In ons gesprek met Intel over deze kwestie heeft Intel opnieuw de ernst van deze exploit-paden gebagatelliseerd, door te stellen dat “het exploiteren van speculatieve executies zijkanaalkwetsbaarheden buiten een laboratoriumomgeving zijn uiterst complex in vergelijking met andere methoden die aanvallers tot hun beschikking hebben beschikbaarheid."

Het wees er ook op een Virginia Tech-onderzoek uit 2019 waaruit bleek dat gemiddeld slechts 5,5 procent van de ontdekte kwetsbaarheden actief in het wild werd benut.

Wees niet bang. Wees attent

Hoewel Spectre en zijn soortgenoten beangstigend zijn, zouden de beweringen van Intel die angst moeten temperen. Het is tot nu toe onwaarschijnlijk dat Spectre in het wild is gebruikt. Het is ook waarschijnlijk dat iedereen die uw specifieke systeem wil hacken, andere methoden zal gebruiken voordat hij zelfs maar een aanvalspad als Spectre en zijn varianten overweegt. Er zijn gewoon veel gemakkelijkere manieren om het te doen. Niet in de laatste plaats door u te bellen en te proberen u sociaal te manipuleren om uw privégegevens op te geven.

Maar dat betekent niet dat we geen rekening moeten houden met onze zorgen voor Spectre als het gaat om het kopen van nieuwe hardware. Feit blijft dat Intel-hardware gevoeliger is dan die van AMD, simpelweg omdat er een groter aantal is potentiële exploit-paden op Intel-CPU's en een grotere afhankelijkheid van softwarepatches die er al dan niet zijn geweest geïmplementeerd.

Nieuwere hardware van beide bedrijven is veiliger en heeft minder last van maatregelen dan oudere chips. Je vindt meer hardwareoplossingen in zowel de nieuwste processors uit de Ryzen 3000-serie als Intel's 9e generatie chips. Ice Lake belooft steeds grotere aantallen oplossingen en Intel’s geruchten over Comet Lake S-chips in 2020 zullen ongetwijfeld nog meer oplossingen bevatten.

Als je je zorgen maakt over Spectre, is het zeker het overwegen waard om je processor te upgraden naar een van de nieuwste generaties chips van Intel en AMD. Als u zich bijzonder zorgen maakt of zich geen zorgen wilt maken over softwarepatches, hebben AMD-CPU's minder last van deze aanvallen.

Voorlopig is het onwaarschijnlijk dat dit soort bugs voor de gemiddelde persoon een grote impact zullen hebben in de echte wereld.

Het is ook de moeite waard om erop te wijzen dat de meeste experts met wie we hebben gesproken denken dat we de laatste van dit soort exploits nog niet hebben gezien, en dat er mogelijk nog meer in het verschiet liggen. Dat wil zeggen, totdat Intel en zijn tijdgenoten een nieuwe, preventieve strategie ontwikkelen – pmisschien als een zet de kern direct op de matrijs vast. Deze potentiële nieuwe, onontdekte exploits kunnen ook leiden tot verdere prestatievermindering op bestaande hardware.

Dit is allemaal slechts speculatie; misschien een geschikte manier om naar de toekomst van een speculatieve uitvoeringsbug te kijken. Voorlopig is het onwaarschijnlijk dat dit soort bugs voor de gemiddelde persoon een grote impact zullen hebben in de echte wereld. Maar als je een winnaar moet kiezen op het gebied van beveiliging en prestaties, valt niet te ontkennen dat AMD-hardware momenteel de leiding heeft. Intel-hardware is in veel opzichten nog steeds geweldig, maar dit is er een waar de sterke punten zich tegen keren.

Aanbevelingen van de redactie

- AMD's aankomende Ryzen 5 5600X3D zou Intel volledig kunnen onttronen in budgetbuilds

- Asus vecht om zijn gezicht te redden na een enorme AMD Ryzen-controverse

- De buitensporige prijsstrategie van Nvidia is precies waarom we AMD en Intel nodig hebben

- AMD verliest de AI-strijd en het wordt tijd dat het zich zorgen gaat maken

- AMD's Ryzen 9 7950X3D-prijzen houden de druk op Intel