Google voert zijn Safe Browsing-service al ongeveer vier jaar uit, met als doel een open service aan te bieden waarmee webbrowsertoepassingen kunnen controleren of een bepaalde site verdacht wordt van het hosten van malware of phishing oplichting. Nu heeft Google een analyse gepubliceerd (Pdf) van meer dan 160 miljoen webpagina's op meer dan 8 miljoen sites om te zoeken naar trends in de manier waarop malware wordt verspreid - en constateert dat terwijl social engineering trucs spelen een kleine rol en exploits van plug-ins en browsers komen nog steeds vaak voor. Malwaredistributeurs wenden zich steeds vaker tot IP-spoofing in de hoop dit te voorkomen. detectie.

Over het geheel genomen constateert Google dat malwaredistributeurs afhankelijk zijn van het misbruiken van een kwetsbaarheid in een browser of een plug-in om malware op de computers van gebruikers te installeren. systemen in zogenaamde drive-by-aanvallen: het enige wat gebruikers hoeven te doen is een web met de kwaadaardige code te laden, en hun systemen worden gecompromitteerd. Het Safe Browsing-initiatief van Google beschikt over geautomatiseerde tools die sites scannen op zoek naar deze pogingen tot misbruik, en deze toevoegen aan de database van twijfelachtige en gevaarlijke sites als ze worden gevonden.

Aanbevolen video's

Malwareauteurs wenden zich echter steeds vaker tot IP-spoofing om detectie te voorkomen. In dit geval omvat de techniek geen routerbedrog om verkeer van de ene bron eruit te laten zien alsof het van een andere bron komt; in plaats daarvan proberen de malwaredistributeurs verbindingen te detecteren uit de Safe Browsing-enquête van Google (en soortgelijke diensten). dienen volkomen veilige, onschadelijke webpagina's voor deze diensten... waardoor de vervelende lading wordt bespaard voor bezoekers waarvan zij denken dat ze echt zijn gebruikers.

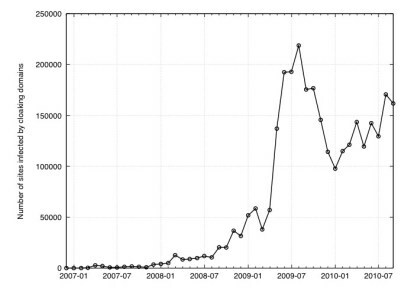

“Het concept achter cloaking is simpel: geef goedaardige inhoud door aan detectiesystemen, maar geef kwaadaardige inhoud door aan normale webpaginabezoekers”, schreven Lucas Ballard en Niels Provos. op de Google Online Security-blog. “In de loop der jaren hebben we meer kwaadaardige sites gezien die zich bezighouden met IP-cloaking.”

Google benadrukt dat het zijn scanners voortdurend aanpast met ‘state-of-the-art malwaredetectie’ om IP-cloaking te compenseren technieken, maar merkt op dat malwaredistributeurs en veiligheidsdiensten altijd in een wapenwedloop zullen verwikkeld zijn... waarbij beveiligingsmensen dat meestal proberen inhaalslag spelen.

Google merkt ook op dat, op enkele uitzonderingen na, kwetsbaarheden in browsers en plug-ins die door malwaredistributeurs worden gebruikt, slechts voor een bepaalde tijd worden gebruikt. relatief korte tijd: zodra een nieuwe kwetsbaarheid wordt ontdekt (of een oude wordt gepatcht) gaan malware-auteurs snel over op een andere uitbuiten.

Google merkt ook op dat mensen weliswaar malware worden geïnstalleerd met behulp van social engineering, maar dat ze mensen meestal ertoe verleiden gevaarlijke software te downloaden door een plug-in of antiviruspakket te beloven – is nog steeds gebruikelijk en in opkomst; het wordt gebruikt door slechts ongeveer twee procent van de sites die malware.

Aanbevelingen van de redactie

- Chrome heeft een beveiligingsprobleem. Dit is hoe Google dit oplost

- Waarom beperkt Google de webtoegang voor sommige van zijn werknemers?

- Google heeft deze essentiële Gmail-beveiligingstool zojuist volledig gratis gemaakt

- Grote belastingdiensten sturen uw gegevens naar Meta en Google

- De helft van de Google Chrome-extensies verzamelt mogelijk uw persoonlijke gegevens

Upgrade uw levensstijlMet Digital Trends kunnen lezers de snelle technische wereld in de gaten houden met het laatste nieuws, leuke productrecensies, inzichtelijke redactionele artikelen en unieke sneak peeks.