Bill Roberson/Digitale trends

(onzeker is een wekelijkse column die ingaat op het snel escalerende onderwerp cyberveiligheid.

Aanbevolen video's

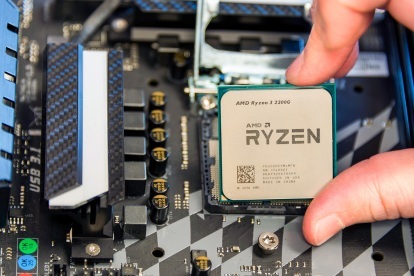

Op dinsdag 13 maart maakte beveiligingsbedrijf CTS Labs bekend kondigde de ontdekking aan van 13 gebreken in AMD's Ryzen- en Epyc-processors. De problemen omvatten vier klassen van kwetsbaarheden, waaronder verschillende grote problemen, zoals een hardware-achterdeur Ryzen's chipset en gebreken die de Secure Processor van AMD volledig in gevaar kunnen brengen, een chip die zou moeten fungeren als een “veilige wereldWaar gevoelige taken buiten het bereik van malware kunnen worden gehouden.

Het gebrek aan overeenstemming betekent dat er geen manier is om te weten wanneer de volgende fout aan het licht zal komen, van wie deze afkomstig zal zijn of hoe deze zal worden gerapporteerd.

Deze openbaring komt slechts enkele maanden na de onthulling van de Meltdown en Spectre gebreken die van invloed waren op chips van AMD, Intel, Qualcomm en anderen. AMD, wiens chips waren aangetast door enkele Spectre-fouten, kwam relatief ongeschonden uit het fiasco. Enthousiastelingen concentreerden hun woede op Intel. Hoewel een

handvol class action-rechtszaken werden ingediend tegen AMD, ze zijn niets vergeleken met de horde advocaten tegen Intel. Vergeleken met Intel leek AMD de slimme, veilige keuze.Dat maakte de aankondiging van dinsdag over fouten in AMD-hardware nog explosiever. Twitter-stormen braken uit toen beveiligingsonderzoekers en pc-enthousiastelingen ruzie maakten over de geldigheid van de bevindingen. Toch werd de door CTS Labs verstrekte informatie onafhankelijk geverifieerd door een ander bedrijf, Spoor van bits, opgericht in 2012. Over de ernst van de problemen kan worden gediscussieerd, maar ze bestaan wel degelijk, en ze compromitteren wat sommige pc-gebruikers als de laatste veilige haven zijn gaan beschouwen.

Het wilde westen van onthulling

De inhoud van het onderzoek van CTS Labs zou hoe dan ook de krantenkoppen hebben gehaald, maar de klap van de onthulling werd nog versterkt door de verrassing. AMD kreeg blijkbaar minder dan 24 uur de tijd om te reageren voordat CTS Labs naar de beurs ging, en CTS Labs is niet naar de beurs gegaan met alle technische details, maar kies ervoor om ze alleen te delen met AMD, Microsoft, HP, Dell en verschillende andere grote bedrijven.

Veel beveiligingsonderzoekers schreeuwden vals. De meeste tekortkomingen worden eerder aan bedrijven bekendgemaakt, samen met een tijdsbestek om te reageren. Meltdown en Spectre werden bijvoorbeeld op 1 juni 2017 aan Intel, AMD en ARM bekendgemaakt door Google’s Project Zero team. Een aanvankelijke periode van 90 dagen om de problemen op te lossen werd later verlengd tot 180 dagen, maar eindigde eerder dan gepland toen Het Register publiceerde zijn eerste verhaal over de processorfout van Intel. Het besluit van CTS Labs om geen voorafgaande openbaarmaking aan te bieden heeft tot speculaties geleid dat het een ander, kwaadaardiger motief.

Overzicht van AMD-fouten

CTS Labs verdedigde zichzelf in een brief van Ilia Luk-Zilberman, de CTO van het bedrijf, gepubliceerd op de website AMDflaws.com. Luk-Zilberman betwist het concept van voorafgaande openbaarmaking en zegt dat “het aan de verkoper is of hij de klanten dat er een probleem is.” Dat is de reden waarom je pas maanden later over een beveiligingsfout hoort blootgelegd.

Erger nog, zegt Luk-Zilberman, het dwingt tot een spel van vakmanschap tussen de onderzoeker en het bedrijf. Het bedrijf reageert mogelijk niet. Als dat gebeurt, staat de onderzoeker voor een grimmige keuze; blijf stil en hoop dat niemand anders de fout vindt, of maak de details openbaar van een fout waarvoor geen patch beschikbaar is. Samenwerking is het doel, maar de inzet van zowel de onderzoeker als het bedrijf werkt defensief in de hand. De vraag wat juist, professioneel en ethisch is, vervalt vaak in kleinzielig tribalisme.

Waar is de bodem?

De industrienorm voor het openbaar maken van een fout bestaat niet en bij gebrek daaraan heerst er chaos. Zelfs degenen die geloven in openbaarmaking zijn het niet eens over details, zoals hoe lang een bedrijf de tijd moet krijgen om te reageren. Het gebrek aan overeenstemming betekent dat er geen manier is om te weten wanneer de volgende grote fout aan het licht zal komen, van wie deze afkomstig zal zijn of hoe deze zal worden gerapporteerd.

Het is alsof je een reddingsvest vastmaakt terwijl een schip in ijskoud water zinkt. Zeker, het vest is een goed idee, maar het is niet meer genoeg om je te redden.

Cyberveiligheid is een puinhoop, en het is een puinhoop die zijn tol heeft geëist van ieder van ons. Hoewel alarmerend, zullen de nieuwe tekortkomingen in AMD-processors – zoals Meltdown, Spectre, Heartbleed en zoveel anderen daarvoor – snel vergeten worden. Zij moeten vergeten zijn.

Welke andere keuze hebben we tenslotte? Computers en smartphones zijn verplicht geworden voor deelname aan de moderne samenleving. Zelfs degenen die er geen eigenaar van zijn, moeten diensten gebruiken die ervan afhankelijk zijn.

Elk stuk software en hardware dat we gebruiken, zit blijkbaar vol met kritieke fouten. Toch moet je ze gebruiken, tenzij je besluit de samenleving te verlaten en een hut in het bos te bouwen.

Normaal gesproken zou ik graag willen dat deze column eindigt met praktisch advies. Gebruik sterke wachtwoorden. Klik niet op links die gratis iPads beloven. Dat soort dingen. Dergelijk advies blijft waar, maar het voelt alsof je een reddingsvest omdoet terwijl een schip zinkt in ijskoude arctische wateren. Zeker. Het reddingsvest is een goed idee. Je bent er veiliger mee dan zonder – maar het is niet genoeg om je nog te redden.

Aanbevelingen van de redactie

- AMD Ryzen Master heeft een bug waardoor iemand de volledige controle over uw pc kan overnemen

- AMD heeft zojuist vier van zijn eigen aankomende Ryzen 7000 CPU's gelekt

- AMD heeft zojuist de kernoorlogen gewonnen en heeft nog steeds een troef in petto