Kiberdrošības pētnieki ir atklājuši jaunu nulles dienas ievainojamību, kas ir parādījusies Microsoft Exchange e-pasta serveros un kuru jau ir izmantojuši slikti dalībnieki.

Par ievainojamību, kas vēl nav nosaukta, ir sīki aprakstījis kiberdrošības piegādātājs GTSC, lai gan informācija par izmantošanu joprojām tiek vākta. Tā tiek uzskatīta par “nulles dienas” ievainojamību, jo publiska piekļuve defektam bija acīmredzama, pirms tika darīts pieejams ielāps.

Ieteiktie videoklipi

🚨 Parādās ziņojumi, ka Microsoft Exchange pastāv jauna nulles diena, un tā tiek aktīvi izmantota savvaļā 🚨

Es varu apstiprināt, ka ievērojams skaits Exchange serveru ir slēgti, tostarp meduspods.

Problēmas izsekošanas pavediens ir šāds:

— Kevins Bomonts (@GossiTheDog) 2022. gada 29. septembris

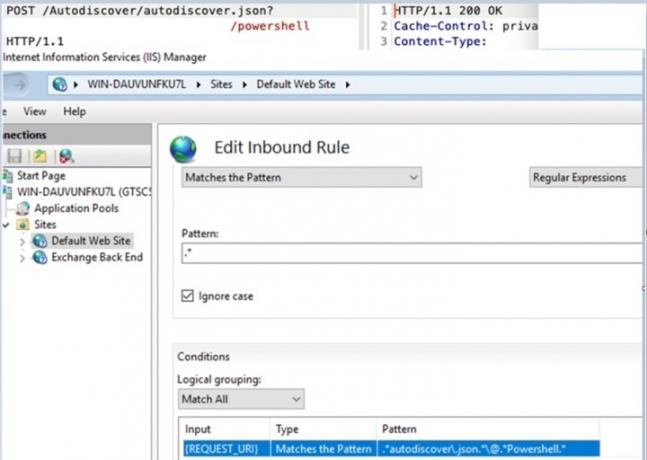

Ziņas par ievainojamību pirmo reizi tika iesniegtas Microsoft, izmantojot tās Zero Day Initiative programmu pagājušajā ceturtdienā, 29. septembrī, detalizēti norādot, ka ļaunprogrammatūra CVE-2022-41040 un CVE-2022-41082 "varētu ļaut uzbrucējam veikt attālu koda izpildi ietekmētajos Microsoft Exchange serveros", liecina informācija. uz

Trend Micro.Microsoft piektdien paziņoja, ka tā "strādā pie paātrināta laika grafika", lai novērstu nulles dienas ievainojamību un izveidotu ielāpu. Tomēr pētnieks Kevins Bomonts Twitter apstiprināja, ka šo trūkumu izmantojuši nelietīgi spēlētāji, lai piekļūtu vairāku Exchange serveru aizmugurējiem galiem.

Tā kā ekspluatācija jau notiek savvaļā, uzņēmumiem un valsts iestādēm ir plašas iespējas uzbrukt sliktiem dalībniekiem. Tas ir saistīts ar faktu, ka Exchange serveri paļaujas uz internetu un savienojumu pārtraukšana tiks pārtraukta daudzu organizāciju produktivitāti, Treviss Smits, Qualys ļaunprātīgas programmatūras draudu izpētes viceprezidents, stāstīja Protokols.

Lai gan sīkāka informācija par to, kā darbojas ļaunprātīga programmatūra CVE-2022-41040 un CVE-2022-41082, nav zināma, vairāki pētnieki atzīmēja līdzības ar citām ievainojamībām. Tie ietver Apache Log4j trūkumu un “ProxyShell” ievainojamību, kurām abām ir kopīga attālā koda izpilde. Patiesībā vairāki pētnieki maldīgi uztvēra jauno ievainojamību ProxyShell, līdz tika skaidri norādīts, ka vecais defekts ir atjaunināts visos tā ielāpus. Tādējādi kļuva skaidrs, ka CVE-2022-41040 un CVE-2022-41082 ir pilnīgi jaunas, nekad iepriekš neredzētas ievainojamības.

"Ja tā ir taisnība, tas jums liecina, ka pat daži no šodien izmantotajiem drošības paņēmieniem un procedūrām ir nepilnīgi. Viņi atgriežas pie koda un programmatūras raksturīgajām ievainojamībām, kas ir tam pamatā IT ekosistēma,” Rodžers Kresijs, bijušais Klintona un Buša Baltā nama kiberdrošības un terorisma apkarošanas loceklis, pastāstīja DigitalTrends.

“Ja jums ir dominējošais stāvoklis tirgū, jūs nonākat ikreiz, kad notiek ekspluatācija, ko jūs domājat esat atrisinājis, bet izrādās, ka ar to ir saistītas arī citas problēmas, kas parādās tad, kad vismazāk gaidāt to. Un apmaiņa nav gluži plakāta bērns tam, ko es sauktu par drošu, drošu piedāvājumu,” viņš piebilda.

Ļaunprātīga programmatūra un nulles dienas ievainojamības ir diezgan konsekventa realitāte visiem tehnoloģiju uzņēmumiem. Tomēr Microsoft pilnveidoja savu spēju identificēt un novērst problēmas un nodrošināt ievainojamību labošanu pēc uzbrukuma.

Saskaņā ar CISA ievainojamību katalogs, Microsoft Systems kopš gada sākuma ir bijuši pakļauti 238 kiberdrošības nepilnībām, kas veido 30% no visām atklātajām ievainojamībām. Šie uzbrukumi ir vērsti pret citiem galvenajiem tehnoloģiju zīmoliem, tostarp Apple iOS, Google Chrome, Adobe Systems un Linux, kā arī daudziem citiem.

“Ir daudz tehnoloģiju IT uzņēmumu, kuriem ir nulles dienas, kuras atklāj un izmanto pretinieki. Problēma ir tāda, ka Microsoft ir tik veiksmīgi dominējis tirgū, ka, kad viņu tiek atklātas ievainojamības, un tā kaskādes ietekme ir mēroga un sasniedzamības ziņā neticami liels. Un tāpēc, kad Microsoft šķauda, kritiskās infrastruktūras pasaule ļoti saaukstējas, un šķiet, ka šeit tas atkārtojas,” sacīja Kresijs.

Viena šāda nulles dienas ievainojamība, kas tika atrisināts šī gada sākumā bija Follina (CVE-2022-30190), kas hakeriem piešķīra piekļuvi Microsoft atbalsta diagnostikas rīkam (MSDT). Šis rīks parasti ir saistīts ar Microsoft Office un Microsoft Word. Hakeri bija spēj to izmantot lai piekļūtu datora aizmugures daļai, piešķirot tiem atļauju instalēt programmas, izveidot jaunus lietotāju kontus un manipulēt ar datiem ierīcē.

Agrīnie ziņojumi par ievainojamības esamību tika novērsti, izmantojot risinājumus. Tomēr Microsoft ieviesa pastāvīgu programmatūras labojumu, kad hakeri sāka izmantot savākto informāciju, lai mērķētu uz Tibetas diasporu un ASV un ES. valdības aģentūras.

Redaktoru ieteikumi

- Atjauniniet sistēmu Windows tūlīt — Microsoft tikko novērsa vairākus bīstamus izlietojumus

- Google Chrome ir visneaizsargātāko pārlūkprogrammu saraksta augšgalā

- Lūk, kāpēc jums tūlīt ir jāatjaunina pārlūks Google Chrome

- Šī ievainojamība ļāva hakeriem piekļūt visiem jūsu Mac aspektiem

- Microsoft Edge saskaras ar to pašu nopietnu drošības kļūdu, kas skāra pārlūku Chrome

Uzlabojiet savu dzīvesveiduDigitālās tendences palīdz lasītājiem sekot līdzi steidzīgajai tehnoloģiju pasaulei, izmantojot visas jaunākās ziņas, jautrus produktu apskatus, ieskatu saturošus rakstus un unikālus ieskatus.