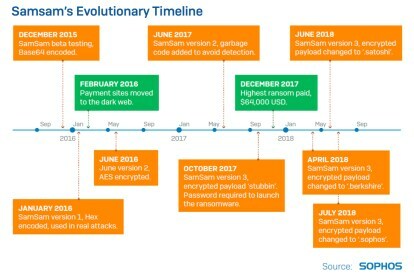

보안업체 소포스(Sophos) 보고서 SamSam 랜섬웨어는 2015년 12월 처음 등장한 이래로 이전에 생각했던 것보다 더 많은 금전적 피해를 입혔으며 피해자로부터 590만 달러의 수익을 창출했습니다. Sophos는 해커들이 SamSam을 하루에 한 번 정도 공격에 사용하지만 일반적인 웹 서퍼는 SamSam의 대상 고객에게 주어진 파괴적인 피해를 결코 경험하지 못할 가능성이 높다고 말합니다.

랜섬웨어의 유일한 임무는 데이터를 암호화하여 PC를 인질로 잡는 것입니다. 해커는 유료로 해당 데이터를 공개합니다. 랜섬웨어는 일반적으로 수신자가 자신의 PC에 랜섬웨어를 설치하는 첨부 파일이나 링크를 클릭하는 대상이 지정되지 않은 이메일 스팸 캠페인에 사용됩니다. 이러한 캠페인은 일반적으로 특정 사람을 대상으로 하지 않지만 수십만 명의 받은 편지함에 넘쳐납니다.

추천 동영상

Sophos에 따르면 SamSam은 다릅니다. 잠재적인 피해자를 유인하려는 광범위한 스팸 캠페인에는 사용되지 않습니다. 대신, 한 명의 해커 또는 개인들로 구성된 팀이 네트워크에 침입하여 네트워크를 검사한 다음 수동으로 랜섬웨어를 실행합니다. 이는 피해를 극대화하고 고액의 몸값을 창출하기 위한 맞춤형 공격입니다.

“아마도 가장 눈길을 끄는 것은 그것이 어떻게 확산되는지에 대한 새로운 정보일 것입니다.”라고 보안 회사는 보고합니다. “소프트웨어 취약점을 이용하여 자신을 새로운 컴퓨터에 복제하는 WannaCry와 달리 SamSam은 실제로 합법적인 소프트웨어와 동일한 방식, 동일한 도구를 사용하여 피해자 네트워크의 컴퓨터에 배포됩니다. 응용 프로그램.”

원래 SamSam은 의료, 정부 및 교육 기관만을 공격하는 데 사용되는 것으로 여겨졌습니다. 그러나 심층 조사에 따르면 민간 부문의 기업들은 실제로 공격의 가장 큰 피해를 입었음에도 불구하고 강제 지급을 공개하기를 꺼리는 것으로 나타났습니다.

즉, 민간 부문의 기업이 알려진 공격의 50%를 차지하고 의료(26%), 정부(13%), 교육(11%) 기관이 그 뒤를 이었습니다.

보고서와 함께 제공된 차트에 따르면 Sophos가 확인한 피해자 조직의 74%가 미국 내에 거주하고 있습니다. 영국은 8%로 뒤를 쫓고 있으며 벨기에, 캐나다, 호주가 뒤를 잇고 있으며 덴마크, 에스토니아, 네덜란드, 인도 등의 국가는 1%를 기록하고 있습니다. 소포스가 아직 확인하지 못한 다른 피해자와 국가도 있습니다.

전체 랜섬웨어 문제는 취약한 비밀번호에서 비롯된 것으로 보입니다. 해커는 일반적으로 경영진과 직원이 집에 있거나 출장 중에 PC에서 원격으로 네트워크에 액세스할 수 있도록 하는 원격 액세스 프로토콜을 통해 네트워크에 액세스합니다. 해커는 소프트웨어를 사용하여 이러한 취약한 비밀번호를 추측하고 네트워크에 침투합니다.

하지만 달리 울고 싶다 그리고 낫페트야, 해커는 네트워크를 통해 크롤링하여 모든 PC를 감염시키는 웜을 유포하지 않습니다. 대신 그들은 장애물을 피해 원하는 액세스 권한을 얻을 때까지 또는 네트워크에서 부팅될 때까지 계속해서 네트워크 방어를 강화합니다. 거기에서 그들은 PC에서 PC로 이동합니다.

공격이 성공하면 해커들은 피해자들이 다크웹에 게시된 웹사이트를 통해 결제를 하는지 기다린다. Sophos는 시간이 지남에 따라 몸값이 약 50,000달러로 증가했다고 주장합니다. 스팸 캠페인과 같은 표적이 없는 랜섬웨어 공격은 일반적으로 세 자리 숫자의 몸값만 생성합니다.

당신의 라이프스타일을 업그레이드하세요Digital Trends는 독자들이 모든 최신 뉴스, 재미있는 제품 리뷰, 통찰력 있는 사설 및 독특한 미리보기를 통해 빠르게 변화하는 기술 세계를 계속해서 살펴볼 수 있도록 도와줍니다.