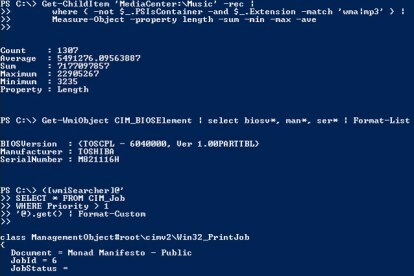

PowerShell은 Microsoft가 설명하는 것처럼 .NET Framework를 기반으로 구축된 "작업 자동화 및 구성 관리 프레임워크"로서 시스템 관리를 단순화합니다. 그것은 모두 훌륭하고 좋은 것이지만, 사악한 개인에게 매우 다재다능하고 유용하게 만드는 힘과 사용 용이성입니다.

추천 동영상

이 소식은 United Threat Research의 새로운 보고서에서 나온 것입니다. 카본 블랙. 보안 회사에 보고된 사고의 38%가 어떤 형태로든 PowerShell을 활용했다는 연구 결과를 인용합니다. 그 그물을 Carbon Black의 파트너에게 더 널리 퍼뜨리면 일부 PowerShell 관련이 있는 시스템 위반의 비율이 68%로 증가합니다.

하지만 이 보고서에서 가장 걱정스러운 부분은 아마도 PowerShell과 관련된 모든 보고 사건 중 31%가 위협이 발견되기 전에 아무런 보안 경고도 표시되지 않았다는 점입니다.

그 이유 중 하나는 PowerShell이 어떤 형태의 컴퓨터 사기에 가장 자주 활용되기 때문입니다. 가짜 안티 바이러스 프로그램을 만드는 것이든, 전통적으로 신뢰할 수 있는 유사한 프로그램을 만드는 것이든 간에 소프트웨어. 또한 일반적으로 피싱 및 사회 공학을 통해 사용자 세부 정보를 캡처하기 위해 가짜 로그인 화면을 생성하는 데 관여합니다.

불행하게도 Carbon Black의 최고 보안 전략가인 Ben Johnson이 설명했듯이 이러한 상황은 조만간 바뀔 것 같지 않습니다. PowerShell은 우리가 알고 있는 많은 PC 프레임워크의 기본이며 작업의 단순한 자동화를 허용하기 때문에 누구도 실제로 사용을 줄이거나 기능을 손상시키고 싶어하지 않습니다. 존슨은 성명에서 “IT 자동화와 보안 사이의 균형을 맞춰야 한다”고 말했다. 그러나 그 균형을 찾기는 어려울 것입니다.

당신의 라이프스타일을 업그레이드하세요Digital Trends는 독자들이 모든 최신 뉴스, 재미있는 제품 리뷰, 통찰력 있는 사설 및 독특한 미리보기를 통해 빠르게 변화하는 기술 세계를 계속해서 살펴볼 수 있도록 도와줍니다.