Google은 개방형 서비스 제공을 목표로 약 4년 동안 세이프 브라우징 서비스를 운영해 왔습니다. 웹 브라우징 애플리케이션을 통해 특정 사이트가 맬웨어나 피싱을 호스팅하는 것으로 의심되는지 확인할 수 있습니다. 사기. 이제 Google은 분석을 발표했습니다(PDF) 800만 개가 넘는 사이트의 1억 6천만 개가 넘는 웹 페이지를 분석하여 맬웨어가 배포되는 방식에 대한 추세를 찾아봅니다. 트릭의 역할은 미미하고 플러그인 및 브라우저 악용이 여전히 일반적이기 때문에 맬웨어 배포자는 이를 방지하기 위해 IP 스푸핑에 점점 더 눈을 돌리고 있습니다. 발각.

전반적으로 Google은 맬웨어 배포자가 브라우저나 플러그인의 취약점을 악용하여 사용자 컴퓨터에 맬웨어를 설치한다는 사실을 발견했습니다. 일반적으로 사용자가 해야 할 일은 악성 코드가 포함된 웹을 로드하는 것뿐입니다. 그러면 해당 시스템은 타협. Google의 세이프 브라우징 이니셔티브에는 이러한 악용 시도를 찾는 사이트를 검사하고 발견된 경우 의심스럽고 위험한 사이트의 데이터베이스에 추가하는 자동화된 도구가 있습니다.

추천 동영상

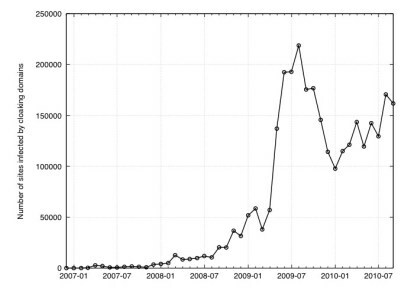

그러나 악성 코드 작성자는 탐지를 피하기 위해 점점 더 IP 스푸핑에 의존하고 있습니다. 이 경우 이 기술에는 한 소스의 트래픽을 다른 소스에서 오는 것처럼 보이게 하기 위해 라우터 속임수를 사용하는 것이 포함되지 않습니다. 대신 맬웨어 배포자는 Google의 세이프 브라우징 설문조사(및 이와 유사한 서비스)에서 연결을 탐지하려고 시도합니다. 해당 서비스에 완벽하게 안전하고 무해한 웹 페이지를 제공하고 실제라고 믿는 방문자를 위해 불쾌한 페이로드를 저장합니다. 사용자.

"클로킹의 개념은 간단합니다. 탐지 시스템에는 양성 콘텐츠를 제공하지만 일반 웹 페이지 방문자에게는 악성 콘텐츠를 제공합니다."라고 Lucas Ballard와 Niels Provos는 썼습니다. Google 온라인 보안 블로그에서. "지난 몇 년 동안 IP 클로킹에 관여하는 악성 사이트가 더 많아졌습니다."

Google은 IP 클로킹을 보상하기 위해 "최첨단 악성 코드 탐지" 기능을 갖춘 스캐너를 지속적으로 조정하고 있다고 강조합니다. 그러나 맬웨어 배포자와 보안 서비스는 항상 군비 경쟁을 벌이게 될 것입니다. 보안 담당자는 가장 자주 노력하고 있습니다. 따라잡기 놀이를 하세요.

Google은 또한 몇 가지 예외를 제외하고 맬웨어 배포자가 사용하는 브라우저 및 플러그인 취약점이 다음 용도로만 사용된다는 점을 지적합니다. 비교적 짧은 시간: 새로운 취약점이 발견되거나 기존 취약점이 패치되는 즉시 맬웨어 작성자는 빠르게 다른 취약점으로 이동합니다. 악용하다.

Google은 또한 사회 공학을 사용하여 사람들이 악성 코드를 설치하도록 유도하는 동시에 사람들을 속여 위험한 소프트웨어를 다운로드하도록 유도한다고 지적합니다. 플러그인이나 바이러스 백신 패키지를 약속하는 방식은 여전히 일반적이며 증가 추세에 있으며 배포 사이트의 약 2%에서만 사용됩니다. 악성 코드.

편집자의 추천

- Chrome에 보안 문제가 있습니다. Google에서 이 문제를 해결하는 방법은 다음과 같습니다.

- Google이 일부 직원의 웹 액세스를 차단하는 이유는 무엇인가요?

- Google은 이 중요한 Gmail 보안 도구를 완전히 무료로 만들었습니다.

- 주요 세무 서비스에서 귀하의 데이터를 Meta 및 Google로 전송합니다.

- Chrome 확장 프로그램 중 절반이 개인 데이터를 수집할 수 있습니다.

당신의 라이프스타일을 업그레이드하세요Digital Trends는 독자들이 모든 최신 뉴스, 재미있는 제품 리뷰, 통찰력 있는 사설 및 독특한 미리보기를 통해 빠르게 변화하는 기술 세계를 계속해서 살펴볼 수 있도록 도와줍니다.