インターネットは知識を共有する能力を劇的に拡大しましたが、同時にプライバシーの問題をさらに複雑にしました。 多くの人が、銀行記録、クレジット カード情報、ブラウザやログイン履歴などの個人情報が盗まれたり閲覧されたりするのではないかと心配しているのは当然です。

コンテンツ

- Tor はなぜ存在するのでしょうか?

- Tor はどのようにして安全なブラウジングに対する答えを持っているのか

- Tor を使用するのは誰ですか、またその理由は何ですか?

- Torの使用方法: 入手方法

- Tor の使用方法: ソフトウェアのクイック ツアー

- 深層ウェブの探索

- Tor の制限、危険、一般的な安全性は何ですか?

ブラウジング中にプライバシーをさらに高めたい場合は、ユーザーが匿名で Web をブラウズできるソフトウェアである Tor が適しています。 Tor は違法なアクセスに使用される可能性があることに注意してください。 ダークウェブ上のコンテンツ、デジタルトレンド このような行為を容認したり奨励したりするものではありません.

おすすめ動画

Tor はなぜ存在するのでしょうか?

データ収集とプライバシーへの懸念が高まるこの状況の中で、Tor ブラウザは議論と悪評の対象となっています。 インターネット上の多くの地下現象と同様、この現象はほとんど理解されておらず、人々がよく次のようなものだと考える一種の技術的神秘主義に覆われています。 ハッキングとかビットコインとか.

1990 年代に米国海軍研究所によって最初に開発されたオニオン ルーターの名前は、ユーザーのアクティビティと位置に関する情報を隠すタマネギのような階層化技術に由来しています。 おそらく皮肉なことに、この組織は資金の大部分を米国の支部から受け取っていました。 州政府は何年もの間、依然としてTorを独裁国家における民主主義を促進するツールとみなしている 州。

Tor がインターネットを閲覧するときにユーザーの身元をどのように保護できるかを理解するには、インターネットについて説明する必要があります。 最も基本的なものは、遠距離にあるコンピューター間の一連の接続です。 一部の PC には、サーバーと呼ばれる Google などの Web ページなど、インターネット上に保存されたデータが保存されています。 この情報にアクセスするために使用されるデバイス (たとえば、

スマートフォン または PC はクライアントとして知られています。 クライアントとサーバーを接続する伝送路には、光ファイバーやWi-Fiなどさまざまな形態がありますが、すべて接続です。 とともに Wi-Fiの発明、衛星インターネット、ポータブル ホットスポットの登場により、インターネットはかつてないほどアクセスしやすくなっていると同時に、より脆弱になっています。特にネットワークが適切な暗号化を使用していない場合、または誤ってマルウェアをダウンロードした場合、データはますます多様な方法で傍受またはスパイされる可能性があります。 ホワイトハット側では、個人および組織 (政府、法執行機関の ISP、ソーシャル メディア企業を含む) がアクセスできます。 誰が違法行為を行っているかを監視するためのインターネット データ、または分析可能なユーザーの行動や行動に関する貴重なデータを収集するため または販売されました。

こうしたプライバシー問題に対処するソリューションが増えています。 VPNなど または仮想プライベート ネットワーク。 Tor も、多くの人が使用しているブラウザベースのソリューションです。

Tor はどのようにして安全なブラウジングに対する答えを持っているのか

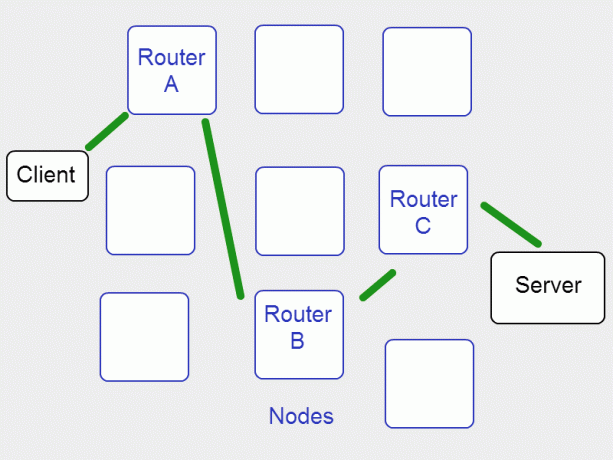

オニオン ルーティングには 2 つの重要な側面があります。 まず、Tor ネットワークは、コンピューターをノードとして使用するボランティアで構成されています。 通常のブラウジング中、情報はパケットでインターネット上を移動します。 ただし、Tor ユーザーが Web サイトにアクセスした場合、パケットはそのサーバーに直接移動しません。 代わりに、Tor は、パケットがサーバーに到達する前にたどる、ランダムに割り当てられたノードを経由するパスを作成します。

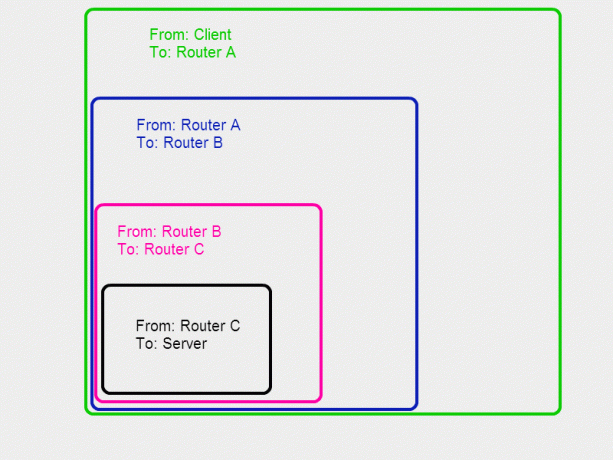

オニオン ルーティングのもう 1 つの重要な側面は、パケットがどのように構築されるかです。 通常、パケットには、カタツムリ郵便のように、送信者のアドレスと宛先が含まれます。 Tor を使用すると、パケットは入れ子人形のように連続したレイヤーでラップされます。

ユーザーがパケットを送信すると、最上位層は回線上の最初の中継点であるルーター A に行くように指示します。 そこにある場合、ルーター A は最初のレイヤーを削除します。 次の層は、ルーター A にパケットをルーター B に送信するように指示します。

ルーター A は最終的な宛先を知りません。パケットがユーザーから送信され、B に送信されたことだけを知っています。 ルーター B は次の層を剥がしてルーター C に渡します。このプロセスはメッセージが宛先に到達するまで続きます。

各ストップでは、ノードはパケットが最後に置かれた場所と、次にパケットが置かれる場所だけを知っています。 最初の 3 つのサーバーが正しく構成されていると仮定すると、データの完全なパスを記録するノードはなく、メッセージを監視している人が送信されることもありません。

Tor を使用するのは誰ですか、またその理由は何ですか?

Tor は匿名性が命であるため、ユーザー ベースを正確に把握することはおそらく不可能です。 ただし、特定の傾向が明らかになり、一部の Tor 支持者は、サービスを使用する理由について特に声高に主張しています。

Tor は、国民のインターネットや表現に制限を課している国のジャーナリストや活動家の間で人気を集めています。 Tor は内部告発者にとって、ジャーナリストに情報を漏らすための安全な手段を提供します。

ご存知ないかもしれませんが、エドワード・スノーデンが NSA の PRISM プログラムに関する情報を報道機関に公開したとき、彼は Tor 経由で公開しました。 ただし、Tor を評価するのに活動家、自由の戦士、犯罪者である必要はありません。 多くの学者や一般市民は、デジタル時代にプライバシーと表現の自由を維持するツールとして Tor を支持しています。 CIAのような機関 ヒントや情報を受け取りやすくするために、Tor 上でも活動しています。

Tor プロジェクトの善意にも関わらず、Tor は主流報道機関で悪い評判を呼び起こしていますが、それには理由がないわけではありません。 簡単に配布でき、ユーザーに両方のサポートを提供する無料で使用できるプライバシー ブラウザがある場合 やコミュニティ フォーラムでは、それらのコミュニティの一部が評判の悪いものを中心に形成されるのも不思議ではありません。 科目。 Tor はこの含意に対して次のように反撃します。 プライベートチャットウェビナー 人権と民主主義を推進する一部の人気ユーザーから、 ガイドだけでなく 敵対的な政府の下で活動している人々の安全を確保するために。

Torの使用方法: 入手方法

Tor プロジェクトのイデオロギー的な目的に沿って、Tor は無料で使用でき、Linux を含むほとんどのプラットフォームで利用できます。 Tor プロジェクト Web サイトからブラウザをダウンロードしてインストールするだけです。、Windows、macOS、Linux で利用できる Firefox の修正バージョンです。 アンドロイド.

Tor ブラウザは正しく動作するように事前設定されていますが、ファイアウォールやその他のセキュリティ システムを備えたネットワーク上のユーザーは問題が発生する可能性があることに注意してください。 さらに、閲覧中に不注意であると、匿名性が損なわれる可能性があります。 トールのウェブサイト 避けるべきことのリストがある ブラウザを使用しているとき。

Tor の使用方法: ソフトウェアのクイック ツアー

Tor ブラウザをダウンロードしてインストールしたら、その操作方法を知る必要があります。 Tor ブラウザの簡単なツアーについては、次の手順に従ってください。

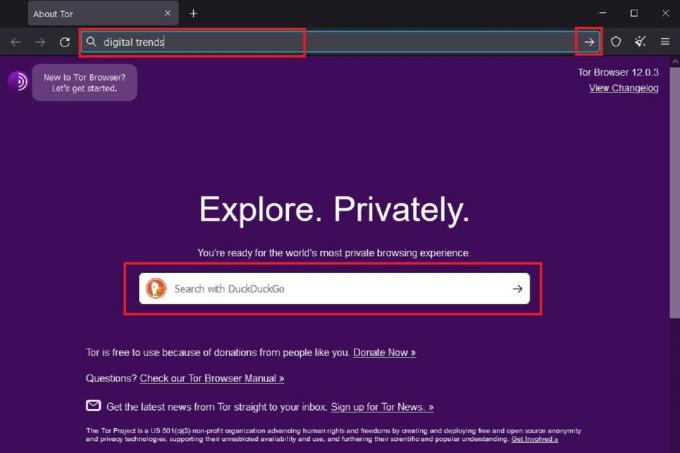

ステップ1: PC で Tor ブラウザを開きます。

ステップ2: で Torに接続する 表示される画面で、選択して Tor に接続します。 接続 または、時間をかけて接続を設定するために、 接続の設定 オプション。 このガイドでは、次のことを選択します。 接続.

ステップ 3: 接続には数分かかる場合がありますが、Tor に接続すると、DuckDuckGo 検索エンジンの検索バーが目立つウェルカム画面が表示されます。 この検索バーまたは Tor ブラウザ ウィンドウの上部にある検索バーを使用して、よりプライベートな Web 検索を実行できます。 これを行うには、画面上部のアドレス バーに検索語を入力し、 入力 キーボードの キーを押すか、 右矢印 アドレスバーのアイコン。 その後、DuckDuckGo の検索結果ページが表示されます。

ステップ 4: 以前に Firefox を使用したことがある場合は、Tor ブラウザに見覚えがあるでしょう。

- 引き続き選択します 星 Web ページをブックマークするためのアイコン。

- Web 検索を実行するには、引き続きウィンドウの上部にあるアドレス バーを使用し、特定の Web サイトの Web アドレスまたはオニオン アドレスを入力します。 そして、あなたは、 プラス記号 アイコンをクリックして新しいタブを開きます。

- の 3本の水平線 メニュー アイコンをクリックすると、ブラウザの機能と設定の大きなメニューが開きますが、次のような Tor 固有の新しい機能も含まれています。 新しいアイデンティティ と このサイトの新しい Tor 回線. これらおよびその他の新機能については、次の手順で説明します。

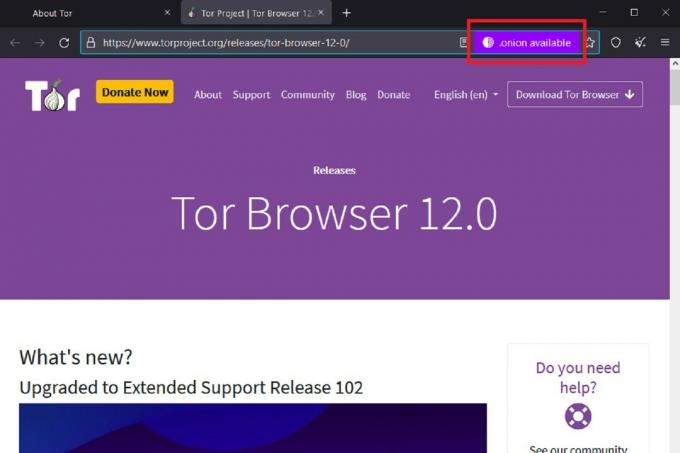

ステップ5: 一部の Web サイトはオニオン サービスです。つまり、これらのサイトには Tor ネットワーク経由でのみアクセスできます。 これらのオニオン サービス Web サイトにアクセスするには、通常、Tor ブラウザのウィンドウの上部にあるアドレス バーにオニオン アドレスを入力する必要があります。 このアドレスは通常 56 文字の長さで、「.onion」で終わります。 一部の通常の Web サイトでは、サイトのオニオン サービス バージョンも提供しています。 そうした場合、Tor は通常、アドレス バーに紫色の「.onion が利用可能」アイコンを表示します。 これを選択すると、Web サイトのオニオン サービス バージョンを開くことができます。

ステップ6: Tor ブラウザの右上隅、メニュー アイコンとスター ブックマーク アイコンの間に、盾アイコンとほうきアイコンの 2 つのアイコンがあります。 を選択すると、 シールド アイコンをクリックすると、ブラウジング エクスペリエンスのセキュリティ レベルを選択できます。 の ほうき アイコンは、 新しいアイデンティティ この機能により、ユーザーは完全に新しいセッションを開始し、すべてのウィンドウとタブを閉じ、閲覧履歴などの個人情報をすべて削除することで、古い/現在のセッションの痕跡をすべて消去できます。 Tor ブラウザが基本的に再起動します。

ステップ 7: を選択すると、 3本の水平線 メニュー アイコンを選択すると、ドロップダウン メニューが表示されます。 そのメニューの横に、 新しいアイデンティティ、選択することもできます このサイトの新しい Tor 回線. サーキットは本質的に、ユーザーを Tor 経由で Web サイトに接続するために必要な経路です。 Web サイトへの接続に問題がある場合は、タブを再起動し、新しい回線で Web サイトをロードして接続を確立してみてください。 これを行うには、 このサイトの新しい Tor 回線 オプション。 この機能ではあなたの個人情報は削除されません。

深層ウェブの探索

Tor はユーザーのプライバシーを保護するツールとして価値がありますが、便利な機能はそれだけではありません。 Tor のもう 1 つの悪名高い用途は、深層ウェブ (検索エンジンによってインデックス付けされていないウェブの大部分) へのゲートウェイとして使用することです。 もう一つの流行語としては、 ダークウェブ、一般に、深層 Web 上で発生する可能性のあるすべての違法または問題を引き起こすアクティビティを指しますが、この 2 つは必ずしも互換性があるわけではなく、ユーザーは悪意のある意図なしに深層 Web をトロールすることができます。

Tor を使用すると、中間の Tor リレーでクライアントと接続するようにサーバーを構成することで、クライアントと同様に Web ページの匿名性を保護できます。 サーバーは IP アドレスを提供する必要はなく、ユーザーも IP アドレスを必要とせず、代わりにクライアントが従来の URL の代わりに入力する 56 文字のコードであるオニオン アドレスを使用します。

Tor ネットワーク上の隠しページは、特定のソフトウェアまたは認証を介してのみアクセスできるネットワークである最も有名なダークネットの 1 つを構成します。 「ダークネット」のようなフレーズは、いかがわしい取引のイメージを思い起こさせますが、それには理由があります。 最も注目すべき隠しサイトには、2013 年に FBI によって閉鎖された人気の闇市場ダークネットであるシルク ロードなど、違法な商品やサービスが流通しています。

Tor の制限、危険、一般的な安全性は何ですか?

Tor は匿名で Web を閲覧するのに便利ですが、問題がないわけではありません。 当然のことながら、これは NSA や FBI などの政府機関の注目を集めており、Tor は特に関心のある標的であると考えられています。

Tor ネットワークはトラフィック分析から安全ですが、Tor は Firefox の修正バージョンであり、他のブラウザと同様に攻撃やエクスプロイトに対して脆弱です。 誰かのコンピュータをマルウェアに感染させることで、政府やサイバー犯罪者はブラウザのアクティビティを追跡し、ログを記録することができます。 キーストローク、ウェブカメラや監視映像のコピー、さらにはインターネットに接続されたネットワークへのリモートアクセスや制御も可能です。 デバイス。

インターネット上で完全に安全になる方法はなく、Tor によってこれが変わることはありません。 合理的な予防措置を講じることで、Tor を使用した閲覧のリスクを最小限に抑えることができます。 TorCheck Web サイト Tor への接続が安全であることを確認します。 を組み込むこともできます 仮想プライベート ネットワークまたは VPN デジタル活動にさらなるセキュリティを提供します。

覚えておくべき重要な注意点は、Tor は無料のオープンソース ソフトウェアであるため、フォームに入力することを選択した個人情報を保護できないことです。 いつものように、インターネットを閲覧したり情報を共有したりするときは、常識を守る必要があります。

また、ユーザーは特定のスクリプトやプラグインを無効にする必要がある場合があるため、Tor 上で必要なものすべてを実行できない可能性があることにも注意してください。 Tor を使用して torrent をダウンロードすることを考えている場合は、もう一度考えてください。 トレントとは、 ファイル共有プロセス P2P プロトコルに依存します。 ユーザーは他のユーザーからファイルの一部をダウンロードし、取得したビットを同じファイルをダウンロードしているユーザーと共有します。 このプロトコルにより、ファイルを共有するユーザーに IP アドレスが見えるようになり、オニオン ルーティングが無意味になります。

Tor の非表示サーバーまたは匿名サーバーにアクセスする場合は、アクセスするサイトに注意してください。 多くのページは社会的に許容されるか、少なくとも合法である傾向がありますが、 内部告発者やビットコイン取引所、他のサイトの一部は、不穏な、さらには犯罪の天国となっています 行動。