Google gestisce il servizio Navigazione sicura da circa quattro anni, con l'obiettivo di fornire un servizio aperto che le applicazioni di navigazione Web possono verificare per verificare se un particolare sito è sospettato di ospitare malware o phishing fregature. Ora, Google ha pubblicato un'analisi (PDF) di oltre 160 milioni di pagine Web su più di 8 milioni di siti per cercare le tendenze nel modo in cui il malware viene distribuito e scopre che mentre l'ingegneria sociale i trucchi giocano un ruolo limitato e gli exploit di plug-in e browser sono ancora comuni, i distributori di malware si rivolgono sempre più allo spoofing IP nella speranza di evitare rilevamento.

Nel complesso, Google rileva che i distributori di malware si affidano allo sfruttamento di una vulnerabilità in un browser o in un plug-in per installare malware sugli utenti. sistemi in cosiddetti attacchi drive-by: in genere, tutto ciò che gli utenti devono fare è caricare un Web con il codice dannoso e i loro sistemi vengono compromesso. L'iniziativa Navigazione sicura di Google dispone di strumenti automatizzati che scansionano i siti alla ricerca di questi tentativi di exploit e li aggiungono al suo database di siti discutibili e pericolosi se vengono trovati.

Video consigliati

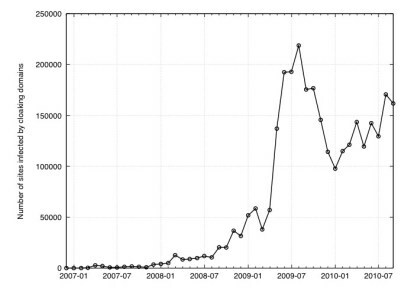

Tuttavia, gli autori di malware si rivolgono sempre più allo spoofing IP per evitare il rilevamento. In questo caso, la tecnica non prevede l’uso di trucchi del router per far sembrare che il traffico proveniente da una fonte provenga da un’altra; invece, i distributori di malware cercano di rilevare le connessioni dal sondaggio Navigazione sicura di Google (e servizi simili) e fornire pagine Web perfettamente sicure e innocue a tali servizi... risparmiando il suo brutto carico utile per i visitatori che credono siano reali utenti.

"Il concetto alla base del cloaking è semplice: fornire contenuti innocui ai sistemi di rilevamento, ma fornire contenuti dannosi ai normali visitatori delle pagine Web", hanno scritto Lucas Ballard e Niels Provos nel blog sulla sicurezza online di Google. "Nel corso degli anni, abbiamo visto più siti dannosi impegnati nel cloaking IP."

Google sottolinea che adatta costantemente i suoi scanner con un “rilevamento malware all’avanguardia” per compensare il cloaking IP tecniche, ma nota che i distributori di malware e i servizi di sicurezza saranno sempre in una corsa agli armamenti... con gli addetti alla sicurezza che molto spesso ci provano giocare al recupero.

Google rileva inoltre che, con solo un paio di eccezioni, le vulnerabilità dei browser e dei plug-in utilizzate dai distributori di malware vengono utilizzate solo per un periodo limitato. periodo di tempo relativamente breve: non appena viene scoperta una nuova vulnerabilità o viene applicata una patch a una vecchia, gli autori di malware passano rapidamente a un'altra impresa.

Google rileva inoltre che mentre induce le persone a installare malware utilizzando l'ingegneria sociale, di solito induce le persone a scaricare software pericoloso promettendo un plug-in o un pacchetto antivirus: è ancora comune e in aumento, è utilizzato solo dal 2% circa dei siti che distribuiscono malware.

Raccomandazioni degli editori

- Chrome ha un problema di sicurezza: ecco come Google lo sta risolvendo

- Perché Google sta interrompendo l'accesso al web per alcuni dei suoi dipendenti?

- Google ha appena reso questo fondamentale strumento di sicurezza di Gmail completamente gratuito

- I principali servizi fiscali stanno inviando i tuoi dati a Meta e Google

- La metà delle estensioni di Google Chrome potrebbero raccogliere i tuoi dati personali

Migliora il tuo stile di vitaDigital Trends aiuta i lettori a tenere d'occhio il frenetico mondo della tecnologia con tutte le ultime notizie, divertenti recensioni di prodotti, editoriali approfonditi e anteprime uniche nel loro genere.