I ricercatori di sicurezza informatica hanno scoperto una nuova vulnerabilità zero-day emersa nei server di posta elettronica Exchange di Microsoft ed è già stata sfruttata da malintenzionati.

La vulnerabilità ancora da nominare è stata dettagliata da fornitore di sicurezza informatica GTSC, sebbene le informazioni sull'exploit siano ancora in fase di raccolta. È considerata una vulnerabilità “zero-day” perché l’accesso pubblico alla falla era evidente prima che una patch potesse essere resa disponibile.

Video consigliati

🚨 Stanno emergendo rapporti secondo cui esiste un nuovo zero day in Microsoft Exchange e viene attivamente sfruttato in natura 🚨

Posso confermare che un numero significativo di server Exchange è stato sottoposto a backdoor, incluso un honeypot.

Segue il thread per tenere traccia del problema:

—Kevin Beaumont (@GossiTheDog) 29 settembre 2022

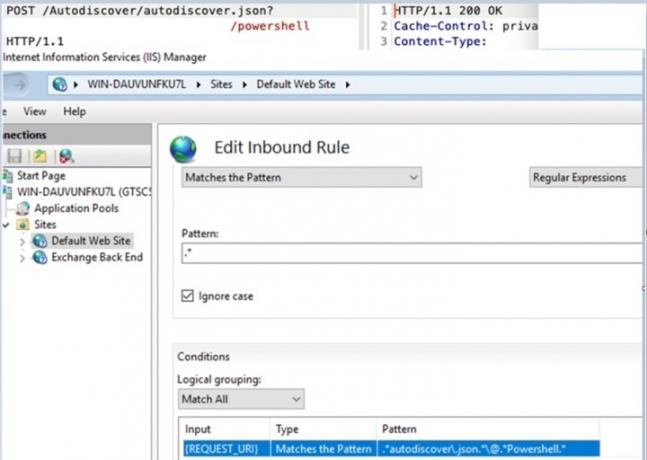

La notizia della vulnerabilità è stata comunicata per la prima volta a Microsoft attraverso il programma Zero Day Initiative lo scorso giovedì 29 settembre, specificando che gli exploit di i malware CVE-2022-41040 e CVE-2022-41082 "potrebbero consentire a un utente malintenzionato la possibilità di eseguire l'esecuzione di codice remoto sui server Microsoft Exchange interessati", secondo A

TrendMicro.Venerdì Microsoft ha dichiarato che sta “lavorando su una tempistica accelerata” per risolvere la vulnerabilità zero-day e creare una patch. Tuttavia, il ricercatore Kevin Beaumont ha confermato su Twitter che la falla è stata utilizzata da giocatori malintenzionati per ottenere l'accesso ai back-end di diversi server Exchange.

Con lo sfruttamento già diffuso, ci sono ampie opportunità per le imprese e gli enti governativi di essere attaccati da malintenzionati. Ciò è dovuto al fatto che i server Exchange fanno affidamento su Internet e l'interruzione delle connessioni si interromperebbe produttività per molte organizzazioni, Travis Smith, vicepresidente della ricerca sulle minacce malware presso Qualys, detto Protocollo.

Anche se i dettagli su come funzionano esattamente i malware CVE-2022-41040 e CVE-2022-41082 non sono noti, diversi ricercatori hanno notato somiglianze con altre vulnerabilità. Questi includono il difetto Apache Log4j e la vulnerabilità “ProxyShell”, che hanno entrambi in comune l’esecuzione di codice remoto. In effetti, diversi ricercatori ha scambiato la nuova vulnerabilità per ProxyShell fino a quando non è stato chiarito che il vecchio difetto era aggiornato su tutte le sue patch. Ciò ha reso chiaro che CVE-2022-41040 e CVE-2022-41082 sono vulnerabilità completamente nuove e mai viste prima.

“Se questo è vero, ciò che significa è che anche alcune delle pratiche e delle procedure di sicurezza utilizzate oggi non sono all’altezza. Tornano alle vulnerabilità intrinseche del codice e del software che sono fondamentali per questo Ecosistema IT", Roger Cressey, ex membro della sicurezza informatica e dell'antiterrorismo per le Case Bianche di Clinton e Bush, ha detto a DigitalTrends.

“Se hai una posizione dominante sul mercato, finisci ogni volta che pensi che ci sia uno sfruttamento hai risolto ma si scopre che ce ne sono altri associati che compaiono quando meno te lo aspetti Esso. E lo scambio non è esattamente il simbolo di ciò che definirei un’offerta sicura”, ha aggiunto.

Il malware e le vulnerabilità zero-day sono una realtà abbastanza costante per tutte le aziende tecnologiche. Tuttavia, Microsoft ha perfezionato la propria capacità di identificare e risolvere i problemi e di rendere disponibili patch per le vulnerabilità nel periodo successivo a un attacco.

Secondo il Catalogo delle vulnerabilità CISADall'inizio dell'anno i sistemi Microsoft sono stati colpiti da 238 carenze nel campo della sicurezza informatica, ovvero il 30% di tutte le vulnerabilità scoperte. Questi attacchi includono quelli contro altri importanti marchi tecnologici tra cui Apple iOS, Google Chrome, Adobe Systems e Linux, tra molti altri.

“Molte aziende IT tecnologiche che non hanno giorni in cui vengono scoperte e sfruttate dagli avversari. Il problema è che Microsoft ha avuto così tanto successo nel dominare il mercato che quando il loro vengono scoperte le vulnerabilità, l’impatto a cascata che ha in termini di portata e portata lo è incredibilmente grande. E così, quando Microsoft starnutisce, il mondo delle infrastrutture critiche prende un brutto raffreddore e questo sembra essere un processo che si ripete qui”, ha detto Cressey.

Una di queste vulnerabilità zero-day è quella è stato risolto all'inizio di quest'anno è stato Follina (CVE-2022-30190), che ha concesso agli hacker l'accesso allo strumento diagnostico di supporto Microsoft (MSDT). Questo strumento è comunemente associato a Microsoft Office e Microsoft Word. Gli hacker lo erano in grado di sfruttarlo per ottenere l'accesso al back-end di un computer, concedendo loro il permesso di installare programmi, creare nuovi account utente e manipolare i dati su un dispositivo.

I primi resoconti dell’esistenza della vulnerabilità sono stati risolti con soluzioni alternative. Tuttavia, Microsoft è intervenuta con una correzione permanente del software una volta che gli hacker hanno iniziato a utilizzare le informazioni raccolte per prendere di mira la diaspora tibetana e gli Stati Uniti e l’UE. agenzie governative.

Raccomandazioni degli editori

- Aggiorna Windows adesso: Microsoft ha appena corretto diversi exploit pericolosi

- Google Chrome è in cima a questo elenco dei browser più vulnerabili

- Ecco perché devi aggiornare subito Google Chrome

- Questa vulnerabilità ha consentito agli hacker di accedere a ogni aspetto del tuo Mac

- Microsoft Edge viene colpito dallo stesso grave bug di sicurezza che ha afflitto Chrome

Migliora il tuo stile di vitaDigital Trends aiuta i lettori a tenere d'occhio il frenetico mondo della tecnologia con tutte le ultime notizie, divertenti recensioni di prodotti, editoriali approfonditi e anteprime uniche nel loro genere.