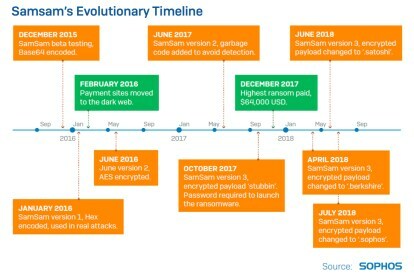

Perusahaan keamanan Sophos melaporkan bahwa ransomware SamSam telah menimbulkan kerugian finansial yang lebih besar daripada yang diperkirakan sebelumnya, menghasilkan $5,9 juta dari korbannya sejak pertama kali muncul pada bulan Desember 2015. Sophos mengatakan peretas menggunakan SamSam dalam serangan sekitar sekali sehari, namun rata-rata peselancar web kemungkinan besar tidak akan pernah mengalami kehancuran mengingat target audiens SamSam.

Satu-satunya tugas ransomware adalah menyandera PC dengan mengenkripsi datanya. Dengan biaya tertentu, peretas akan merilis data tersebut. Ransomware biasanya digunakan dalam kampanye spam email yang tidak ditargetkan di mana penerima mengklik lampiran atau tautan yang memasang ransomware di PC mereka. Kampanye ini biasanya tidak menargetkan orang tertentu namun membanjiri kotak masuk ratusan ribu orang.

Video yang Direkomendasikan

Menurut Sophos, SamSam berbeda. Ini tidak digunakan dalam kampanye spam yang tersebar luas untuk memikat calon korban. Sebaliknya, seorang peretas atau sekelompok individu membobol jaringan, memindai jaringan, dan kemudian menjalankan ransomware secara manual. Serangan tersebut dirancang untuk memaksimalkan kerusakan dan menghasilkan uang tebusan bernilai tinggi.

“Mungkin yang paling menarik perhatian adalah informasi baru tentang cara penyebarannya,” lapor perusahaan keamanan tersebut. “Tidak seperti WannaCry, yang mengeksploitasi kerentanan perangkat lunak untuk menyalin dirinya ke mesin baru, SamSam sebenarnya melakukan hal tersebut disebarkan ke komputer di jaringan korban dengan cara yang sama, dan dengan alat yang sama, seperti perangkat lunak yang sah aplikasi."

Awalnya SamSam diyakini digunakan hanya untuk menyerang organisasi kesehatan, pemerintah, dan pendidikan. Namun penyelidikan yang lebih mendalam mengungkapkan bahwa perusahaan-perusahaan di sektor swasta sebenarnya adalah pihak yang paling terkena dampak serangan tersebut, namun mereka tidak mau mengungkapkan pembayaran paksa yang mereka lakukan.

Meskipun demikian, bisnis di sektor swasta menyumbang 50 persen dari serangan yang diketahui, diikuti oleh institusi layanan kesehatan (26 persen), pemerintahan (13 persen), dan pendidikan (11 persen).

Bagan yang disertakan dalam laporan tersebut menunjukkan bahwa 74 persen organisasi korban yang diidentifikasi oleh Sophos berada di Amerika Serikat. Kerajaan Inggris berada di urutan berikutnya dengan angka delapan persen, diikuti oleh Belgia, Kanada, dan Australia, sementara negara-negara lain seperti Denmark, Estonia, Belanda, dan India hanya satu persen. Masih ada korban lain dan negara yang belum diidentifikasi Sophos.

Seluruh masalah ransomware tampaknya berasal dari kata sandi yang lemah. Peretas mendapatkan akses ke jaringan melalui Protokol Akses Jarak Jauh yang biasanya memungkinkan eksekutif dan pekerja mengakses jaringan dari jarak jauh dari PC saat berada di rumah atau selama perjalanan bisnis. Peretas menggunakan perangkat lunak untuk menebak kata sandi yang lemah ini dan menyusup ke jaringan.

Tapi tidak seperti Ingin menangis Dan BukanPetya, peretas tidak mengeluarkan worm yang merayapi jaringan dan menginfeksi setiap PC. Sebaliknya, mereka terus-menerus menggempur pertahanan jaringan sampai mereka berhasil mengatasi hambatan dan mendapatkan kembali akses yang mereka inginkan — atau di-boot dari jaringan. Dari sana, mereka berpindah dari PC ke PC.

Jika serangan berhasil, peretas menunggu untuk melihat apakah korban melakukan pembayaran melalui situs web yang diposting di web gelap. Uang tebusan telah meningkat dari waktu ke waktu, klaim Sophos, menjadi sekitar $50.000. Serangan ransomware yang tidak ditargetkan seperti kampanye spam biasanya hanya menghasilkan uang tebusan sebesar tiga digit.

Tingkatkan gaya hidup AndaTren Digital membantu pembaca mengawasi dunia teknologi yang bergerak cepat dengan semua berita terkini, ulasan produk yang menyenangkan, editorial yang berwawasan luas, dan cuplikan unik.