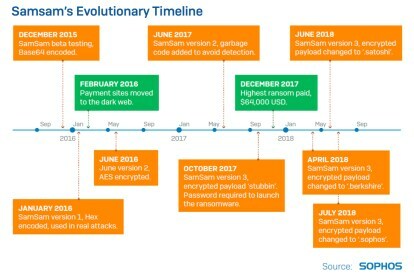

– jelentette be a Sophos biztonsági cég hogy a SamSam ransomware nagyobb anyagi kárt okozott, mint azt korábban hitték, és 5,9 millió dollárt termelt az áldozatoktól a 2015 decemberi megjelenése óta. A Sophos szerint a hackerek körülbelül naponta egyszer használják a SamSam-et támadásokhoz, de a tipikus webszörfös valószínűleg soha nem fogja átélni a SamSam célközönsége miatti pusztítást.

A ransomware egyetlen feladata, hogy túszul ejtse a számítógépet adatainak titkosításával. A hackerek díj ellenében kiadják ezeket az adatokat. A zsarolóprogramokat általában nem célzott e-mail spamkampányokban használják, ahol a címzettek egy mellékletre vagy hivatkozásra kattintanak, amely telepíti a zsarolóprogramot a számítógépére. Ezek a kampányok általában nem konkrét embereket céloznak meg, hanem több százezer személy postaládáját árasztják el.

Ajánlott videók

Sophos szerint a SamSam más. Nem használják széles körben elterjedt spamkampányokban, amelyek potenciális áldozatokat akarnak megragadni. Ehelyett egyetlen hacker vagy egyének csoportja betör egy hálózatba, átvizsgálja a hálózatot, majd manuálisan futtatja a zsarolóprogramot. Testre szabott támadások, hogy maximalizálják a sebzést és magas dolláros váltságdíjat generáljanak.

„Talán a legszembetűnőbb az új információ arról, hogyan terjed” – számol be a biztonsági cég. „Eltérően a WannaCry-től, amely egy szoftver sebezhetőségét kihasználva másolta át magát új gépekre, a SamSam valójában ugyanolyan módon és ugyanazokkal az eszközökkel telepíthető az áldozat hálózatán lévő számítógépekre, mint a legális szoftver pályázatok.”

Eredetileg a SamSamről azt hitték, hogy kizárólag egészségügyi, kormányzati és oktatási szervezetek támadására használták. De egy alaposabb vizsgálat feltárja, hogy a magánszektor vállalatai tulajdonképpen magukra vitték a támadások súlyát, de nem hajlandók felfedni kényszerű fizetéseiket.

Ennek ellenére az ismert támadások 50 százalékáért a magánszektorbeli vállalkozások felelősek, ezt követik az egészségügyi (26 százalék), a kormányzati (13 százalék) és az oktatási (11 százalék) intézmények.

A jelentéshez mellékelt diagram azt mutatja, hogy a Sophos által azonosított áldozatszervezetek 74 százaléka az Egyesült Államokban él. Az Egyesült Királyság nyolc százalékkal követi Belgiumot, Kanadát és Ausztráliát, míg a többi ország, például Dánia, Észtország, Hollandia és India egy százalékot tesz ki. Vannak más áldozatok és országok, amelyeket Sophosnak még nem azonosított.

Úgy tűnik, hogy az egész ransomware probléma gyenge jelszavakból ered. A hackerek a távelérési protokollon keresztül férnek hozzá a hálózatokhoz, amely általában lehetővé teszi a vezetők és dolgozók számára, hogy otthonuk vagy üzleti út során távolról hozzáférjenek a hálózathoz a számítógépről. A hackerek szoftver segítségével kitalálják ezeket a gyenge jelszavakat, és behatolnak a hálózatba.

De ellentétben Sírni akar és Nem Petya, a hackerek nem engednek szabadjára egy férget, amely átkúszik a hálózaton, és minden számítógépet megfertőz. Ehelyett folyamatosan verik a hálózat védelmét, amíg megkerülik az útlezárásokat, és vissza nem nyerik a kívánt hozzáférést – vagy a hálózatról elindulnak. Innen PC-ről PC-re költöznek.

Ha a támadás sikeres, a hackerek megvárják, hogy az áldozatok fizetnek-e a sötét weben közzétett webhelyen keresztül. A váltságdíjak idővel mintegy 50 000 dollárra nőttek, a Sophos állítja. A nem célzott ransomware támadások, például a spamkampányok általában csak három számjegyű váltságdíjat generálnak.

Frissítse életmódjátA Digital Trends segítségével az olvasók nyomon követhetik a technológia rohanó világát a legfrissebb hírekkel, szórakoztató termékismertetőkkel, éleslátó szerkesztőségekkel és egyedülálló betekintésekkel.