Az Android ökoszisztémája tegnap megrázkódtatást kapott, amikor kiderült, hogy az egyszerű linkek – olyasmi, amit csak online nyithat meg – egyes Android-eszközök teljes törlését válthatják ki. Ravi Borgaonkar kutató felfedte a kizsákmányolást, és (természetesen) a legtöbb figyelmet felkeltő készülék a legkelendőbb Samsung Galaxy S III volt. A Samsungnak van már kiadott egy javítást a sérülékenységhez. De kiderült, hogy sok más Android-telefon is sebezhető ugyanennek a visszaélésnek. A probléma gyökere a szabványos Android tárcsázóban rejlik; bár a Google hónapokkal ezelőtt javította a problémát, előfordulhat, hogy ez a javítás nem sikerült a jelenlegi Android-eszközökön, és sokan soha nem is fogják megkapni.

Van ok az aggodalomra, de nincs ok a pánikra. Íme, hogyan működik a kizsákmányolás, és néhány tipp, hogyan védhetik meg magukat az Android-felhasználók.

Ajánlott videók

Mi az az USSD?

Az új Android exploit a legtöbb telefonba beépített protokollra támaszkodik, az úgynevezett USSD vagy Unstructured Supplementary Service Data. Gondoljon az USSD-re, mint egy szöveges üzenetküldő protokollra, de ahelyett, hogy rövid üzeneteket küldjön a telefonhasználók számára lehetővé teszi, hogy mind az eszközgyártók, mind a mobilszolgáltatók kiegészítő szolgáltatásokat építsenek ki telefonjaikhoz és hálózat. A szöveges üzenetekhez hasonlóan az USSD-üzenetek is rövidek (legfeljebb 182 karakter), de a szöveges üzenetekkel ellentétben valójában kétirányú hálózatot nyithatnak meg. kapcsolat egy eszköz és egy hálózati végpont között, így jobban reagálnak, mint az SMS-ek, és valós idejű interaktív célokra használhatók. szolgáltatások.

Összefüggő

- Hogyan szerezhet be fejlesztői lehetőségeket Android telefonján

- Hogyan lehet be- és kikapcsolni a csökkentett módot Android telefonján

- A ChatGPT használata iPhone és Android telefonján

Azok az emberek, akik az előre fizetett telefonszolgáltatásokra támaszkodnak, valószínűleg USSD-szolgáltatásokat használtak a fennmaradó előre fizetett egyenlegük ellenőrzésére. Például a T-Mobile előre fizetett felhasználói tárcsáznak #999# hogy lássák egyensúlyukat. Ez az USSD. Az USSD azonban képes támogatni a kifinomultabb alkalmazásokat, például a mobil fizetési szolgáltatásokat – valójában ez az egyik ok egyes fejlődő országok messzebbre állnak a mobilfizetéssel, mint Észak-Amerika és Európa. Más szolgáltatások közösségi hálózati funkciókat építettek ki a Twitterhez, a Facebookhoz és más közösségi hálózati szolgáltatásokhoz, bár ezek jellemzően csak a feltörekvő piacokon működő telefonokon láthatók.

Az USSD-t GSM-telefonokban valósítják meg (az olyan szolgáltatók szabványos felhasználói, mint az AT&T és a T-Mobile), de ez nem Ez azt jelenti, hogy kiakad, ha olyan CDMA-szolgáltatóval rendelkező telefont használ, mint a Verizon vagy a Sprint. Sok USSD-kód műveleteket indít el a helyi eszközön, és meg is teszi nem USSD-t támogató mobilszolgáltatóra van szükség. Számos CDMA-hálózathoz épített telefon reagál ezekre a kódokra.

Az USSD definíció szerint strukturálatlan, ami azt jelenti, hogy a telefonok nem támogatják ugyanazokat az USSD kódokat. A különböző gyártók és mobilszolgáltatók nagyrészt saját ösztöneiket követték az USSD-funkciók és -szolgáltatások fejlesztése során. Az az USSD-kód, amely egy dolgot csinál a Nokia telefonokon, lehet, hogy valami egészen mást csinál egy LG telefonon – vagy egyáltalán nem. Egy gyakran használt kód azonban az *#06#, amely gyakran az eszköz egyedi IMEI-számát (International Mobile Equipment Identity) jeleníti meg.

Tel: nekem egy történet

Az USSD nem újdonság, és nem jelent új fenyegetést az Android számára. Amit Ravi Borgaonkar bemutatott, az USSD kódok lenyűgözően egyszerű kombinációja volt a „tel:” URL protokollal. Látott már URL-protokollokat olyan dolgokban, mint a webes hivatkozások és az e-mail címek – ezek http: és mailto:, ill. Azonban több száz más URL-protokoll is létezik.

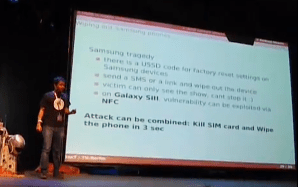

A tel: protokoll lehetővé teszi a felhasználók számára, hogy egy telefonszámot tárcsázzanak egy webböngészőből: tel: 555-1212 a legtöbb amerikait például országos tudakozószolgálathoz kellene kötnie. Borgaonkar demonstrációja egyesítette a tel: URL-séma egy adott USSD-kóddal, amely – kitalálta – képes végrehajtani egyes Android-eszközök gyári alaphelyzetbe állítását. Borgaonkar ezt a gyári alaphelyzetbe állított USSD-t „Samsung tragédiának” nevezte, részben azért, mert a Samsung törlési parancsának végrehajtása nem igényel felhasználói beavatkozást. Néhány más eszköz hasonló gyári visszaállítási parancsokkal rendelkezik, de legalább kézi megerősítést igényel a felhasználótól.

Elméletileg a támadónak csak egy rosszindulatú URL-t kell beágyaznia egy webhelybe, és az oldalt betöltő minden sebezhető eszköz visszaáll a gyári alapértékekre. (Egyes esetekben ez magában foglalja a SIM-kártya törlését is.)

Csábító azt gondolni, hogy ez csak egy sebezhetőség a telefon beépített böngészőjében, de Android esetében ez valóban az alapértelmezett Android tárcsázóban van: Borgaonkar bemutatta az USSD visszaállításának módjait QR-kódok, WAP Push SMS-üzenetek és (a Galaxy S III esetében) akár NFC-n keresztül is. Nem szükséges böngészőt bevonni. Bármely alkalmazás, amely képes tárcsázni egy számot egy Android-telefonon, kiválthat egy USSD-parancsot.

Nem a világ vége?

A sebezhetőség elég szörnyűnek tűnhet, de Hendrik Pilz és Andreas Marx a független német biztonsági cégnél AV-TESZT vegye figyelembe, hogy a sebezhetőség valószínűleg nem túl vonzó a kiberbűnözők számára.

"Úgy gondoljuk, hogy a rosszindulatú programok íróinak többségét nem érdekli a sérülékenység kihasználása, mivel nincs értelme törölni a telefont vagy kizárni a felhasználókat" - írták e-mailben. „A rosszindulatú programok megpróbálnak csendben maradni a rendszeren, így a mobileszköze valamilyen rosszindulatú, esetleg bűnöző tevékenységhez használható. Ez csak futó és működő rendszerekkel működik.”

Sebezhető a telefonja?

Eddig csak bizonyos Samsung telefonokon sikerült kimutatni, hogy rendelkezik olyan USSD-kóddal, amely végrehajtja a gyári beállítások visszaállítását. Ez azonban nem jelenti más gyártók telefonjait ne hasonló kódokkal rendelkeznek, amelyeket a támadók használhatnak telefonok törlésére, adatvesztésre, vagy akár költséges szolgáltatásokra való feliratkozásra is. Végül is ez az Android rosszindulatú programok szerzőinek kedvenc időtöltése.

Sajnos nincs biztos módszer annak megállapítására, hogy egy Android telefon sebezhető-e az USSD-alapú támadásokkal szemben, de a felhasználók tud ellenőrizze, hogy a tárcsázóik sebezhetők-e.

A következő eszközökről bebizonyosodott, hogy sebezhetőek az USSD kódok weboldalról történő tárcsázásával szemben:

- HTC Desire HD

- HTC Desire Z

- HTC Legend

- HTC One W

- HTC One X

- HTC Sensation (XE) (Android 4.0.3)

- Huawei Ideos

- Motorola Atrix 4G

- Motorola Milestone

- Motorola Razr (Android 2.3.6)

- Samsung Galaxy Ace, Beam és S Advance

- Samsung Galaxy S2

- Samsung Galaxy S3 (Android 4.0.4)

Megint ez nem Ez azt jelenti, hogy ezek az eszközök USSD-n keresztül törölhetők. Eddig csak bizonyos Samsung telefonok erősítették meg, hogy törölhetők USSD paranccsal. Sok más eszköz tárcsázhat USSD-parancsokat – sőt a jelentések szerint egyes Symbian és a Samsung bada operációs rendszert futtató eszközök USSD-parancsokat is tárcsáznak. tel: URL-ek.

Borgaonkar felajánlott egy tesztoldalt, amely iframe segítségével próbálja meggyőzni a böngészőt USSD-kód tárcsázásáról – ebben az esetben a *#06# amely megjeleníti a az eszköz IMEI-száma:

http://www.isk.kth.se/~rbbo/testussd.html

A magát leírt stréber, Dylan Reeve egy gyors tesztoldalt is összeállított, amely felfedi, hogy az Android tárcsázója feldolgozza-e az USSD kódokat, ugyanazt használva. *#06# USSD kód:

http://dylanreeve.com/phone.php

Mr. Reeve azonban nem mobilbiztonsági szakértő, és ha valaki támadó lenne, aki ki akarja használni ezt a biztonsági rést, a tesztoldalak bármelyikének feltörése nagyszerű módja annak, hogy káoszokat okozzon.

Hogyan védje meg magát

Ha Samsung telefonod van — A Samsung már kiadott egy firmware-frissítést, amely javítja a biztonsági rést. Tekintettel arra, hogy jelenleg bizonyos Samsung telefonok az egyedüli eszközök, amelyekről ismert, hogy érzékenyek a törlésre, erősen javasoljuk a Samsung tulajdonosoknak a frissítés alkalmazását.

Frissítse az Androidot — Egyelőre nincs arra utaló jel, hogy az Android 4.1 Jelly Bean rendszert futtató eszközök érzékenyek lennének az USSD sebezhetőségére. Ha a Jelly Bean elérhetővé vált az eszközén, és Ön halasztja a frissítést, akkor itt az ideje. Sajnos a Jelly Bean elérhetősége a támogatott eszközökön nagyrészt a szolgáltatók belátásán múlik, és a mobilszolgáltatók köztudottan lassúak az új szoftverek hitelesítésében hálózataik számára. Sok olyan eszköz, amely sebezhető az esetleges USSD-támadásokkal szemben, soha nem frissíthető Jelly Beanre.

Használjon alternatív tárcsázót – Az Android nyílt platformja megoldást kínálhat: Ahelyett, hogy az Android beépített tárcsázójára hagyatkoznának, az Android-felhasználók telepíthetnek egy harmadik féltől származó tárcsázót, amely nem engedi át az USSD-parancsokat. A kedvenc az ingyenes DialerOne, amely Android 2.0 és újabb verziókkal működik.

Tel. blokkolása: URL-ek — Egy másik megközelítés a feldolgozás blokkolása tel: URL-ek. Joerg Voss ingyenes NoTelURL amely lényegében tárcsázóként jelent meg: ha a felhasználók találkoznak a tel: URL-címen (akár böngészőn keresztül, akár kód beolvasásával) azonnali feldolgozás helyett tárcsázók közül választhatnak.

Készítsen biztonsági másolatot a telefonjáról - Magától értetődik, de rendszeresen készít biztonsági másolatot Android telefonjáról (és minden névjegyéről, fényképéről, médiájáról és adatáról), nem igaz? Akár helyi számítógépre, akár felhőalapú szolgáltatásra készít biztonsági másolatot, akár más sémát használ, rendszeresen menti Az adatok biztonságos helyre a legjobb védelmet nyújtják telefonja törlése esetén – nem is beszélve arról, hogy elveszik vagy lopott.

Szerkesztői ajánlások

- Nyomtatás Android okostelefonról vagy táblagépről

- Hogyan találhat letöltött fájlokat iPhone vagy Android okostelefonján

- Hogyan találja meg elveszett telefonját (tippek iPhone-hoz és Androidhoz)

- Hogyan töltsd le most az Android 14-et a telefonodra

- Az iPhone Dynamic Island hozzáadása Android telefonjához