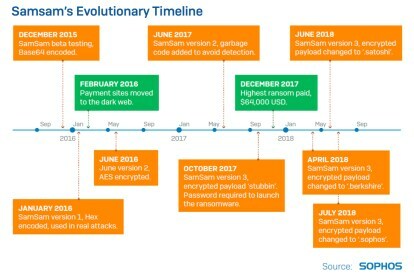

Sigurnosna tvrtka Sophos izvješćuje da je ransomware SamSam napravio veću financijsku štetu nego što se prije vjerovalo, generirajući 5,9 milijuna dolara od žrtava otkad se prvobitno pojavio u prosincu 2015. Sophos kaže da hakeri koriste SamSam u napadima otprilike jednom dnevno, ali tipični surfer webom vjerojatno nikada neće doživjeti razaranje s obzirom na ciljnu publiku SamSama.

Jedini zadatak ransomwarea je držati PC kao taoca šifriranjem njegovih podataka. Uz naknadu, hakeri će objaviti te podatke. Ransomware se obično koristi u neciljanim kampanjama neželjene e-pošte gdje primatelji kliknu na privitak ili vezu koja instalira ransomware na njihovo računalo. Ove kampanje obično ne ciljaju određene ljude, već preplave sandučiće pristigle pošte stotina tisuća pojedinaca.

Preporučeni videozapisi

Prema Sophosu, SamSam je drugačiji. Ne koristi se u raširenoj kampanji neželjene pošte koja želi privući potencijalne žrtve. Umjesto toga, jedan haker ili tim pojedinaca upada u mrežu, skenira mrežu i zatim ručno pokreće ransomware. Oni su skrojeni napadi kako bi se povećala šteta i generirale visoke otkupnine.

"Možda najviše privlači pažnju nova informacija o tome kako se širi", izvještava zaštitarska tvrtka. „Za razliku od WannaCryja, koji je iskorištavao ranjivost softvera kako bi se kopirao na nova računala, SamSam je zapravo implementirati na računala na mreži žrtve na isti način i s istim alatima kao i legitimni softver aplikacije."

Izvorno se vjerovalo da se SamSam koristi isključivo za napad na zdravstvene, državne i obrazovne organizacije. Ali dublja istraga otkriva da su tvrtke u privatnom sektoru zapravo preuzele najveći teret napada, ali jednostavno nisu voljne izaći u javnost i otkriti svoje prisilne isplate.

Ipak, tvrtke u privatnom sektoru odgovorne su za 50 posto poznatih napada, a slijede zdravstvene (26 posto), državne (13 posto) i obrazovne (11 posto) ustanove.

Grafikon priložen uz izvješće pokazuje da 74 posto organizacija žrtava koje je identificirao Sophos živi u Sjedinjenim Državama. Ujedinjeno Kraljevstvo zaostaje s osam posto, a slijede Belgija, Kanada i Australija, dok druge zemlje poput Danske, Estonije, Nizozemske i Indije imaju jedan posto. Postoje druge žrtve i zemlje koje Sophos tek treba identificirati.

Čini se da cijeli problem s ransomwareom proizlazi iz slabih lozinki. Hakeri dobivaju pristup mrežama preko Remote Access Protocol-a koji obično omogućuje rukovoditeljima i radnicima daljinski pristup mreži s računala dok su kod kuće ili tijekom poslovnog putovanja. Hakeri koriste softver kako bi pogodili te slabe lozinke i infiltrirali se u mrežu.

Ali za razliku od WannaCry i Ne Petya, hakeri ne oslobađaju crva koji gmiže mrežom i inficira svako računalo. Umjesto toga, oni neprestano napadaju obranu mreže sve dok ne zaobiđu prepreke i dohvate željeni pristup - ili se ne pokrenu s mreže. Odatle se sele s računala na računalo.

Ako je napad uspješan, hakeri čekaju da vide hoće li žrtve izvršiti plaćanje putem web stranice objavljene na dark webu. Otkupnine su se s vremenom povećale, tvrdi Sophos, na oko 50.000 dolara. Neciljani napadi ransomwarea kao što su spam kampanje obično generiraju samo troznamenkaste iznose otkupnine.

Nadogradite svoj stil životaDigitalni trendovi pomažu čitateljima da prate brzi svijet tehnologije sa svim najnovijim vijestima, zabavnim recenzijama proizvoda, pronicljivim uvodnicima i jedinstvenim brzim pregledima.