Comme les tentatives de phishing deviennent de plus en plus avancées, tout comme les efforts visant à imiter de véritables organisations, ce qui permet de tromper plus facilement des destinataires sans méfiance pour qu'ils divulguent des informations ou des actifs précieux. Une tactique courante ici est usurpation d'identité un e-mail, ou donner l’impression qu’il vient d’un endroit où il ne vient pas.

Contenu

- Qu’est-ce que l’usurpation d’e-mail ?

- Quel est un exemple d’usurpation d’e-mail ?

- L'usurpation d'e-mails est-elle légalement un cybercrime ?

- Quelqu'un peut-il usurper mon adresse e-mail ?

- Comment puis-je repérer un e-mail usurpé ?

- Puis-je arrêter les e-mails usurpés ?

Jetons un coup d'œil à ce que signifie l'usurpation d'e-mails, comment elle vous affecte et ce qu'il faut surveiller.

Qu’est-ce que l’usurpation d’e-mail ?

L'usurpation d'identité se produit lorsqu'un e-mail est envoyé avec une fausse adresse d'expéditeur, conçue pour donner l'impression que l'e-mail provient d'une source qui n'est pas la sienne.

En rapport

- Non, 1Password n’a pas été piraté – voici ce qui s’est réellement passé

- Les offres du Cyber Monday des pirates seront incroyablement bonnes

- Une nouvelle arnaque par phishing se fait passer pour votre patron qui vous envoie un e-mail

L'usurpation d'e-mail est fréquemment utilisée dans les attaques de phishing, qui visent à inciter des personnes ou des entreprises sans méfiance à divulguer des informations personnelles ou même à envoyer de l'argent. Les tentatives de phishing peuvent être bien plus sophistiquées que le courrier électronique classique du « prince nigérian ». Certains types de phishing s'efforcent de donner l'impression que les e-mails proviennent de sources fiables. des institutions comme une banque, une agence gouvernementale ou une organisation à but non lucratif, jusqu'à la falsification de logos et de personnel information. Une partie de la contrefaçon comprend également une adresse e-mail usurpée pour donner l'impression que l'e-mail provient réellement de l'institution en question.

Vidéos recommandées

Dans d'autres cas, l'usurpation d'identité est parfois utilisée pour créer automatiquement une fausse adresse e-mail pour chaque message afin de contourner les filtres anti-spam. Des versions plus bénignes de l'usurpation d'identité peuvent également aider les utilisateurs à préserver leur confidentialité, c'est pourquoi les services offrent la possibilité de créer des adresses e-mail jetables.

Quel est un exemple d’usurpation d’e-mail ?

Pour un utilisateur en ligne moyen, une attaque d’usurpation d’identité peut ressembler à un e-mail provenant d’une grande banque nationale, comme Wells Fargo ou U.S. Bank. Il y aura son logo dans l'e-mail, souvent en haut pour lui donner un aspect authentique, et proviendra d'une adresse e-mail associée à cette banque, comme wellsfargoemail.com. L'e-mail commencera par un en-tête urgent tel que « Avertissement de fraude de compte » ou « Limite de dépassement dépassée », puis demandera au destinataire de prendre des mesures immédiates. Cette action peut inclure l’envoi d’informations de compte précieuses, même des numéros de compte, la sélection d’un lien menant à un site Web malveillant ou le téléchargement d’un fichier contenant un logiciel malveillant.

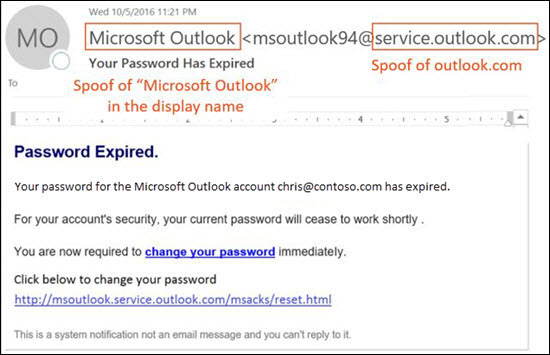

Il existe de nombreux autres exemples de la manière dont l’usurpation d’identité peut fonctionner de cette manière. Certains peuvent imiter les agences d’évaluation du crédit et mettre en garde contre les problèmes de cote de crédit. D'autres peuvent être encore plus simples - cet exemple à partir de Microsoft Outlook avertit d'un mot de passe expiré.

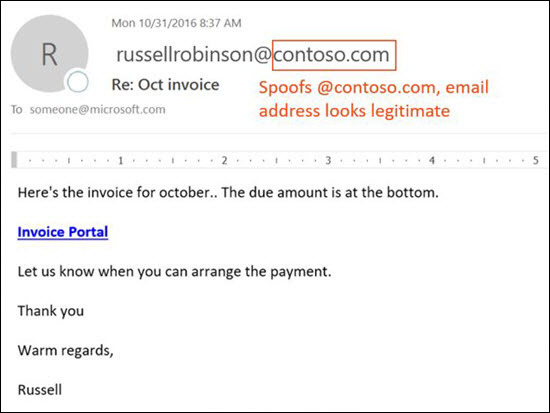

Du côté des entreprises, les courriels usurpés peuvent faire de grands efforts pour donner l'impression qu'ils proviennent de parties légitimes. demander un virement bancaire ou une modification des informations de paiement qui pourrait conduire au vol de millions de dollars dollars.

L'usurpation d'e-mails est-elle légalement un cybercrime ?

Créer des adresses e-mail jetables pour, par exemple, s'inscrire à un essai gratuit est techniquement une forme d'usurpation d'identité. Cependant, la loi entre en jeu lorsque l'usurpation d'identité tente activement d'usurper l'identité d'un autre expéditeur, en particulier lorsque l'objectif est de voler des informations précieuses ou de l'argent. Dans ces cas, le FBI demande aux gens pour signaler les tentatives d'usurpation d'identité et de phishing.

Quelqu'un peut-il usurper mon adresse e-mail ?

Les personnes qui usurpent des e-mails peuvent définir l’adresse e-mail apparente comme elles le souhaitent. Cela signifie que les fraudeurs qui connaissent votre adresse e-mail peuvent l’utiliser dans un e-mail usurpé. Certains escrocs ou spammeurs obtiennent en ligne des listes d’e-mails réels provenant de caches de vol de données et les utilisent à cette fin. Toutefois, étant donné que la plupart des fraudeurs souhaitent paraître légitimes lorsqu’ils créent des e-mails de phishing, il est moins probable qu’ils utilisent l’adresse e-mail d’un utilisateur en ligne moyen.

Si votre e-mail est usurpé, vous le savez peut-être grâce à tous les e-mails renvoyés « impossible à livrer » qui sont le résultat de robots spammeurs. Il n’est pas facile de les arrêter, sauf de les filtrer et d’attendre que la tentative de spam s’arrête.

Et bien sûr, garder vos e-mails aussi privés que possible peut contribuer à réduire vos risques, ce qui, ironiquement, signifie utiliser des adresses e-mail jetables.

Comment puis-je repérer un e-mail usurpé ?

Cela peut être difficile, mais le meilleur moyen est de toujours faire un suivi et de demander plus d'informations sans cliquer sur quoi que ce soit dans l'e-mail ni renvoyer de message. Recherchez les coordonnées de l'organisation en question directement sur leur site Web et appelez-les directement ou envoyez une question au support pour voir si la demande est réelle.

Vérifiez également le nom de l’expéditeur et l’adresse e-mail complète dans la section reçue de l’e-mail. Souvent, les tentatives d’usurpation d’identité ne s’étendent pas à des sections supplémentaires de l’e-mail, et la note reçue dans un e-mail constitue un moyen simple de vérifier.

Méfiez-vous toujours de tout e-mail demandant de l’argent sous quelque forme que ce soit. Les institutions n’utilisent pas le courrier électronique pour envoyer des factures ou demander des virements électroniques, etc. Si un email semble authentique, prenez toujours le temps d’appeler l’organisation et d’y trouver un contact pour vérifier s’il est légitime.

Puis-je arrêter les e-mails usurpés ?

Pas facilement. Cependant, de nombreux clients de messagerie disposent de moyens intégrés pour repérer et supprimer les e-mails usurpés. Utilisez une application de messagerie mise à jour pour réduire autant que possible l’usurpation de spam. Ne créez pas de filtres pour les adresses usurpées, car vous souhaiterez peut-être recevoir des e-mails de l'expéditeur authentique à un moment donné.

Recommandations des rédacteurs

- Microsoft vient de vous proposer une nouvelle façon de vous protéger des virus

- Les Britanniques ont reçu l'ordre de ne rien envoyer à l'étranger après un cyber-incident

- Les nouveaux e-mails de phishing liés au COVID-19 pourraient voler vos secrets professionnels

- Vendre quelque chose en ligne? Attention à cette nouvelle arnaque astucieuse

- Les pirates ont trouvé un moyen de se connecter à votre compte de messagerie Microsoft

Améliorez votre style de vieDigital Trends aide les lecteurs à garder un œil sur le monde en évolution rapide de la technologie avec toutes les dernières nouvelles, des critiques de produits amusantes, des éditoriaux perspicaces et des aperçus uniques.