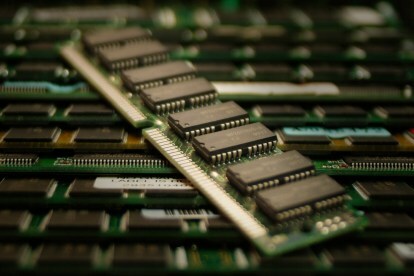

Rowhammer fonctionne en tirant parti d'une faiblesse physique de la mémoire vive dynamique, ou DRAM, qui peut provoquer une perte de charge des cellules de mémoire et affecter le contenu des lignes voisines. Connu parmi les chercheurs sous le nom de « bitflipping », il s’agit d’un effet secondaire involontaire des efforts récents visant à rendre la mémoire plus compacte. Cependant, il ne fallut pas longtemps avant que l’on découvre des moyens de déclencher volontairement le processus.

Vidéos recommandées

Des recherches antérieures ont révélé des méthodes peu fiables ou d’une difficulté prohibitive. Un processus utilisait Javascript pour obtenir un résultat positif, mais cette approche était limitée à certaines plates-formes et mettait du temps à être mise en œuvre. terminer son travail et exigeait que l'utilisateur ciblé ait apporté certaines modifications aux paramètres par défaut de son système.

En rapport

- Votre prochain MacBook Air pourrait être encore plus rapide que prévu

- Ce refroidisseur externe Bykski est plus grand que votre PC

- Lancement du site Web Apple Security Research pour protéger votre Mac

Désormais, un nouveau rapport suggère que le code déjà présent sur le système cible et contenant des instructions non temporelles pourrait être utilisé pour faciliter le bitflipping, selon un rapport de Ars Technica. Étant donné que les instructions non temporelles stockent les données sur une puce DRAM plutôt que sur le cache, elles fournissent un chemin beaucoup plus direct vers la cible.

Potentiellement, une application Web malveillante pourrait exploiter des instructions non temporelles pour supprimer les contraintes de sécurité mises en place par un navigateur Web. Alternativement, des fichiers malveillants introduits dans un lecteur vidéo ou une autre application pourraient s’emparer des instructions utilisées par le logiciel pour attaquer la DRAM du système.

Cette méthode démontre l’importance continue du travail de sécurité – on pense que Rowhammer pourrait Il faudra attendre quelques années pour qu'elle soit pratique, ce qui donne aux développeurs le temps de lutter contre ses effets. Cependant, le fait que ces attaques utilisent une caractéristique physique de la mémoire DRAM pourrait les rendre assez difficiles à contrecarrer.

Recommandations des rédacteurs

- Cette innovation en RAM est une excellente nouvelle pour votre PC

- Votre prochain MacBook Pro pourrait être encore plus rapide que prévu

- Cette extension Chrome permet aux pirates de s'emparer de votre PC à distance

- Ce jeu permet aux pirates d'attaquer votre PC, et vous n'avez même pas besoin d'y jouer

- Le hacking-as-a-service permet aux pirates de voler vos données pour seulement 10 $

Améliorez votre style de vieDigital Trends aide les lecteurs à garder un œil sur le monde en évolution rapide de la technologie avec toutes les dernières nouvelles, des critiques de produits amusantes, des éditoriaux perspicaces et des aperçus uniques.