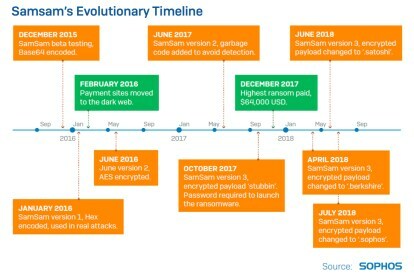

Tietoturvayhtiö Sophos raportoi että SamSam-lunnasohjelma on aiheuttanut enemmän taloudellista vahinkoa kuin aiemmin uskottiin ja tuottanut uhreilta 5,9 miljoonaa dollaria sen ilmestymisen jälkeen joulukuussa 2015. Sophos sanoo, että hakkerit käyttävät SamSamia hyökkäyksissä noin kerran päivässä, mutta tyypillinen verkkoselaaja ei todennäköisesti koskaan koe tuhoa SamSamin kohdeyleisön vuoksi.

Kiristysohjelmien ainoa tehtävä on pitää PC panttivankina salaamalla sen tiedot. Maksua vastaan hakkerit julkaisevat nämä tiedot. Ransomwarea käytetään tyypillisesti kohdistamattomissa sähköpostin roskapostikampanjoissa, joissa vastaanottajat napsauttavat liitettä tai linkkiä, joka asentaa kiristysohjelman heidän tietokoneelleen. Nämä kampanjat eivät yleensä kohdistu tiettyihin ihmisiin, vaan ne täyttävät satojen tuhansien henkilöiden postilaatikot.

Suositellut videot

Sophosin mukaan SamSam on erilainen. Sitä ei käytetä laajalle levinneessä roskapostikampanjassa, jonka tarkoituksena on saada potentiaaliset uhrit kiinni. Sen sijaan yksi hakkeri tai henkilöryhmä murtautuu verkkoon, skannaa verkon ja suorittaa sitten manuaalisesti kiristysohjelman. Ne ovat räätälöityjä hyökkäyksiä vahinkojen maksimoimiseksi ja korkean dollarin lunnaiden tuottamiseksi.

"Ehkä silmiinpistävää on kuitenkin uusi tieto siitä, miten se leviää", turvallisuusyritys raportoi. "Toisin kuin WannaCry, joka hyödynsi ohjelmiston haavoittuvuutta kopioidakseen itsensä uusille koneille, SamSam on itse asiassa käyttöön uhrin verkossa oleville tietokoneille samalla tavalla ja samoilla työkaluilla kuin lailliset ohjelmistot sovellukset."

Alunperin SamSamin uskottiin käytettävän pelkästään terveydenhuoltoa, hallintoa ja koulutusorganisaatioita vastaan hyökkäämiseen. Mutta syvemmälle tehty tutkimus paljastaa, että yksityisen sektorin yritykset ovat itse asiassa ottaneet hyökkäysten vauhdin, mutta eivät vain ole halukkaita paljastamaan pakkomaksujaan.

Yksityisen sektorin yritysten osuus tunnetuista hyökkäyksistä on kuitenkin 50 prosenttia, ja seuraavaksi tulevat terveydenhuolto (26 prosenttia), hallitus (13 prosenttia) ja koulutuslaitokset (11 prosenttia).

Raportin mukana toimitettu kaavio osoittaa, että 74 prosenttia Sophosin tunnistamista uhrijärjestöistä asuu Yhdysvalloissa. Yhdistynyt kuningaskunta seuraa kahdeksan prosenttia seuraavina Belgia, Kanada ja Australia, kun taas muut maat, kuten Tanska, Viro, Alankomaat ja Intia, ovat yksi prosentti. On muitakin uhreja ja maita, joita Sophos ei ole vielä tunnistanut.

Koko kiristysohjelmaongelma näyttää johtuvan heikoista salasanoista. Hakkerit pääsevät verkkoihin Remote Access Protocol -protokollan kautta, jonka avulla johtajat ja työntekijät voivat yleensä käyttää verkkoa etänä tietokoneelta ollessaan kotona tai työmatkalla. Hakkerit käyttävät ohjelmistoja arvatakseen nämä heikot salasanat ja tunkeutuakseen verkkoon.

Mutta toisin kuin Haluta itkeä ja Ei Petya, hakkerit eivät päästä valloilleen matoa, joka ryömii verkon läpi ja saastuttaa jokaisen tietokoneen. Sen sijaan he lyövät jatkuvasti verkon puolustuksia, kunnes he kiertävät tiesulkuja ja löytävät haluamansa pääsyn – tai käynnistetään verkosta. Sieltä ne siirtyvät PC: ltä PC: lle.

Jos hyökkäys onnistuu, hakkerit odottavat, suorittavatko uhrit maksuja pimeään verkkoon lähetetyn verkkosivuston kautta. Lunnaat ovat kasvaneet ajan myötä, Sophos väittää, noin 50 000 dollariin. Kohdistamattomat kiristysohjelmahyökkäykset, kuten roskapostikampanjat, tuottavat yleensä vain kolminumeroisia lunnaita.

Päivitä elämäntapasiDigital Trends auttaa lukijoita pysymään tekniikan nopeatempoisessa maailmassa uusimpien uutisten, hauskojen tuotearvostelujen, oivaltavien toimitusten ja ainutlaatuisten kurkistusten avulla.