Küberturvalisuse teadlased avastasid uue nullpäeva haavatavuse, mis on kerkinud esile Microsofti Exchange'i meiliserverites ja mida on juba ära kasutanud halvad tegijad.

Veel nimetamata haavatavust on üksikasjalikult kirjeldanud küberturvalisuse müüja GTSC, kuigi teavet selle ärakasutamise kohta alles kogutakse. Seda peetakse nullpäeva haavatavaks, kuna avalik juurdepääs puudusele ilmnes enne, kui plaaster sai kättesaadavaks teha.

Soovitatavad videod

🚨 Ilmuvad teated, et Microsoft Exchange'is on uus nullpäev ja seda kasutatakse looduses aktiivselt ära 🚨

Võin kinnitada, et märkimisväärne arv Exchange'i servereid on tagauksega varustatud – sealhulgas meepott.

Probleemi jälgimise teema on järgmine:

- Kevin Beaumont (@GossiTheDog) 29. september 2022

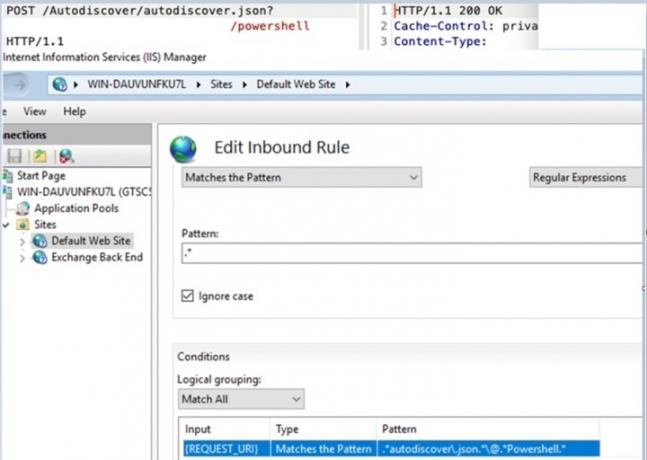

Uudised haavatavuse kohta esitati Microsoftile esmakordselt selle programmi Zero Day Initiative kaudu eelmisel neljapäeval, 29. septembril, täpsustades, et pahavara CVE-2022-41040 ja CVE-2022-41082 "võivad anda ründajale võimaluse teostada mõjutatud Microsoft Exchange'i serverites koodi kaugkäivitamist". juurde Trend Micro.

Microsoft teatas reedel, et "töötab kiirendatud ajakava kallal", et kõrvaldada nullpäeva haavatavus ja luua plaaster. Teadlane Kevin Beaumont kinnitas aga Twitteris, et seda viga on pahatahtlikud mängijad kasutanud, et pääseda ligi mitme Exchange'i serveri tagaotsa.

Kuna ärakasutamine toimub juba looduses, on ettevõtetel ja valitsusasutustel ohtralt võimalusi sattuda halbade tegijate rünnaku alla. Selle põhjuseks on asjaolu, et Exchange'i serverid toetuvad Internetile ja ühenduste katkestamine katkeb paljude organisatsioonide tootlikkust, Travis Smith, Qualysi pahavaraohu uurimise asepresident, rääkis Protokoll.

Kuigi CVE-2022-41040 ja CVE-2022-41082 pahavara toimimise üksikasjad pole teada, märkisid mitmed teadlased sarnasusi teiste haavatavustega. Nende hulka kuuluvad Apache Log4j viga ja ProxyShelli haavatavus, millel mõlemal on ühine koodi kaugkäivitamine. Tegelikult mitu teadlast pidas uut haavatavust ekslikult ProxyShelli jaoks, kuni tehti selgeks, et vana viga on kõigis selle paikades ajakohane. See tegi selgeks, et CVE-2022-41040 ja CVE-2022-41082 on täiesti uued, seninägematud turvaaugud.

"Kui see on tõsi, ütleb see teile, et isegi mõned täna kasutatavad turvatavad ja -protseduurid on puudulikud. Nad jõuavad tagasi koodi ja tarkvara loomupäraste haavatavuste juurde, mis on selle aluseks IT-ökosüsteem,” Roger Cressey, Clintoni ja Bushi Valge Maja küberjulgeoleku ja terrorismivastase võitluse endine liige DigitalTrendsile.

"Kui teil on turul turgu valitsev seisund, siis lõpetate iga kord, kui teie arvates toimub ärakasutamine olete lahendanud, kuid selgub, et sellega on seotud ka teisi, mis ilmuvad siis, kui seda kõige vähem ootate seda. Ja vahetus pole just see plakatilaps, mida ma nimetaksin turvaliseks, turvaliseks pakkumiseks,” lisas ta.

Pahavara ja nullpäeva haavatavused on kõigi tehnoloogiaettevõtete jaoks üsna järjepidev reaalsus. Microsoft täiustas aga oma võimet tuvastada ja parandada probleeme ning teha rünnaku järel turvaaukude parandamine kättesaadavaks.

Vastavalt CISA haavatavuste kataloog, Microsoft Systemsis on aasta algusest olnud 238 küberturvalisuse puudujääki, mis moodustab 30% kõigist avastatud turvaaukudest. Need rünnakud hõlmavad paljude teiste suurte tehnoloogiabrändide, sealhulgas Apple iOS, Google Chrome, Adobe Systems ja Linux, vastu suunatud rünnakuid.

"On palju tehnoloogia-IT-ettevõtteid, millel on null päeva, mis avastatakse ja mida vastased kasutavad ära. Probleem on selles, et Microsoft on turul domineerinud nii edukalt, et kui nende haavatavused avastatakse, on selle kaskaadmõju ulatuse ja ulatuse osas uskumatult suur. Ja kui Microsoft aevastab, külmetab kriitilise infrastruktuuri maailm kõvasti ja see näib siin korduvat,“ ütles Cressey.

Üks selline nullpäeva haavatavus, mis oli lahendatud Selle aasta alguses oli Follina (CVE-2022-30190), mis andis häkkeritele juurdepääsu Microsofti tugidiagnostika tööriistale (MSDT). Seda tööriista seostatakse tavaliselt Microsoft Office'i ja Microsoft Wordiga. Häkkerid olid suudab seda ära kasutada et pääseda juurde arvuti tagaosale, andes neile loa installida programme, luua uusi kasutajakontosid ja manipuleerida seadmes olevaid andmeid.

Varased teated haavatavuse olemasolust parandati lahendustega. Microsoft astus aga sisse püsiva tarkvaraparanduse, kui häkkerid hakkasid kogutud teavet kasutama Tiibeti diasporaa ning USA ja EL-i sihtimiseks. valitsusagentuurid.

Toimetajate soovitused

- Värskendage Windowsi kohe – Microsoft parandas just mitu ohtlikku ärakasutamist

- Google Chrome on selle kõige haavatavamate brauserite loendi esikohal

- Siin on põhjus, miks peate oma Google Chrome'i kohe värskendama

- See haavatavus võimaldas häkkeritel juurdepääsu teie Maci kõikidele aspektidele

- Microsoft Edge'i tabab sama tõsine turvaviga, mis kimbutas Chrome'i

Uuendage oma elustiiliDigitaalsed suundumused aitavad lugejatel hoida silma peal kiirel tehnikamaailmal kõigi viimaste uudiste, lõbusate tooteülevaadete, sisukate juhtkirjade ja ainulaadsete lühiülevaadetega.