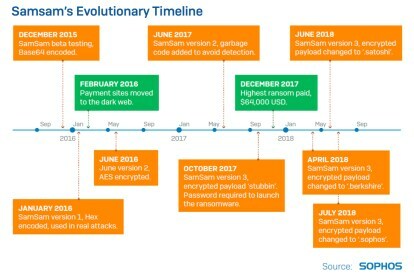

Informes de la empresa de seguridad Sophos que el ransomware SamSam ha causado más daño financiero de lo que se creía anteriormente, generando 5,9 millones de dólares de las víctimas desde que apareció originalmente en diciembre de 2015. Sophos dice que los piratas informáticos utilizan SamSam en ataques aproximadamente una vez al día, pero el típico internauta probablemente nunca experimentará la devastación dada la audiencia objetivo de SamSam.

La única tarea del ransomware es mantener una PC como rehén cifrando sus datos. Por una tarifa, los piratas informáticos divulgarán esos datos. El ransomware se utiliza normalmente en campañas de spam de correo electrónico no dirigidas donde los destinatarios hacen clic en un archivo adjunto o enlace que instala el ransomware en su PC. Por lo general, estas campañas no se dirigen a personas específicas, sino que inundan las bandejas de entrada de cientos de miles de personas.

Vídeos recomendados

Según Sophos, SamSam es diferente. No se utiliza en una campaña de spam generalizada que busca enganchar a víctimas potenciales. En cambio, un solo hacker o un equipo de personas irrumpe en una red, la escanea y luego ejecuta manualmente el ransomware. Son ataques personalizados para maximizar el daño y generar rescates elevados en dólares.

"Quizás lo más llamativo sea la nueva información sobre cómo se propaga", informa la empresa de seguridad. “A diferencia de WannaCry, que aprovechó una vulnerabilidad de software para copiarse en máquinas nuevas, SamSam en realidad es implementado en las computadoras de la red de la víctima de la misma manera y con las mismas herramientas que el software legítimo aplicaciones”.

Originalmente se creía que SamSam se utilizaba únicamente para atacar a organizaciones sanitarias, gubernamentales y educativas. Pero una investigación más profunda revela que las empresas del sector privado en realidad han sido las más afectadas por los ataques, pero simplemente no están dispuestas a revelar sus pagos forzosos.

Dicho esto, las empresas del sector privado representan el 50 por ciento de los ataques conocidos, seguidas de las instituciones de salud (26 por ciento), gubernamentales (13 por ciento) y educativas (11 por ciento).

Un gráfico proporcionado con el informe muestra que el 74 por ciento de las organizaciones de víctimas identificadas por Sophos residen en los Estados Unidos. El Reino Unido está a la zaga con un ocho por ciento, seguido de Bélgica, Canadá y Australia, mientras que otros países como Dinamarca, Estonia, los Países Bajos y la India tienen un uno por ciento. Hay otras víctimas y países que Sophos aún tiene que identificar.

Todo el problema del ransomware parece deberse a contraseñas débiles. Los piratas informáticos obtienen acceso a las redes a través del Protocolo de acceso remoto que normalmente permite a los ejecutivos y trabajadores acceder a la red de forma remota desde una PC mientras están en casa o durante un viaje de negocios. Los piratas informáticos utilizan software para adivinar estas contraseñas débiles e infiltrarse en la red.

Pero a diferencia Quiero llorar y NoPetya, los piratas informáticos no liberan un gusano que se arrastra por la red e infecta todas las PC. En cambio, atacan continuamente las defensas de la red hasta que superan los obstáculos y recuperan el acceso que desean, o son expulsados de la red. A partir de ahí, pasan de una PC a otra.

Si el ataque tiene éxito, los piratas informáticos esperan a ver si las víctimas realizan el pago a través de un sitio web publicado en la web oscura. Los rescates han aumentado con el tiempo, afirma Sophos, hasta alrededor de 50.000 dólares. Los ataques de ransomware no dirigidos, como las campañas de spam, normalmente solo generan rescates de tres cifras.

Mejora tu estilo de vidaDigital Trends ayuda a los lectores a mantenerse al tanto del vertiginoso mundo de la tecnología con las últimas noticias, reseñas divertidas de productos, editoriales interesantes y adelantos únicos.