Los investigadores de ciberseguridad han descubierto una nueva vulnerabilidad de día cero que ha surgido en los servidores de correo electrónico Exchange de Microsoft y ya ha sido explotada por malos actores.

La vulnerabilidad aún por nombrar ha sido detallada por proveedor de ciberseguridad GTSC, aunque todavía se está recopilando información sobre el exploit. Se considera una vulnerabilidad de "día cero" debido al hecho de que el acceso público a la falla era evidente antes de que un parche pudiera estar disponible.

Vídeos recomendados

🚨 Están surgiendo informes de que existe un nuevo día cero en Microsoft Exchange y se está explotando activamente en la naturaleza 🚨

Puedo confirmar que un número significativo de servidores Exchange han sido protegidos con puertas traseras, incluido un honeypot.

El hilo para rastrear el problema es el siguiente:

—Kevin Beaumont (@GossiTheDog) 29 de septiembre de 2022

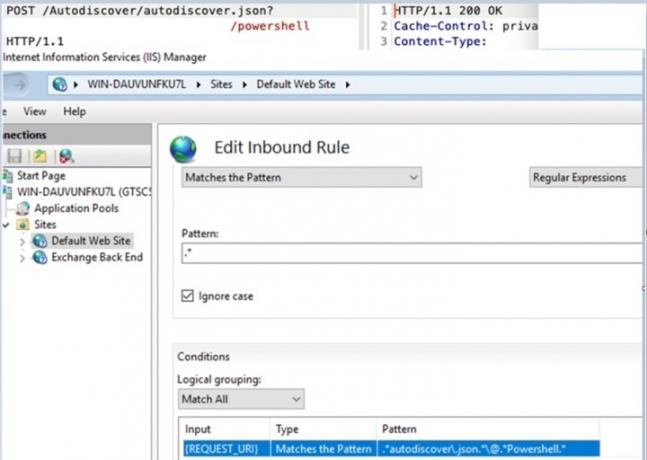

La noticia de la vulnerabilidad se envió por primera vez a Microsoft a través de su programa Zero Day Initiative el pasado jueves 29 de septiembre, detallando que los exploits de Los malware CVE-2022-41040 y CVE-2022-41082 “podrían permitir a un atacante la capacidad de realizar la ejecución remota de código en los servidores Microsoft Exchange afectados”, según a

Tendencia Micro.Microsoft declaró el viernes que estaba “trabajando en un cronograma acelerado” para abordar la vulnerabilidad de día cero y crear un parche. Sin embargo, el investigador Kevin Beaumont confirmó en Twitter que la falla ha sido utilizada por jugadores nefastos para obtener acceso a los back-ends de varios servidores Exchange.

Dado que la explotación ya está en marcha, existen amplias oportunidades para que las empresas y entidades gubernamentales sean atacadas por malos actores. Esto se debe al hecho de que los servidores de Exchange dependen de Internet y cortar las conexiones cortaría productividad para muchas organizaciones, Travis Smith, vicepresidente de investigación de amenazas de malware en Qualys, dijo Protocolo.

Si bien se desconocen los detalles exactos de cómo funcionan los malware CVE-2022-41040 y CVE-2022-41082, varios investigadores notaron similitudes con otras vulnerabilidades. Estos incluyen la falla Apache Log4j y la vulnerabilidad "ProxyShell", que tienen en común la ejecución remota de código. De hecho, varios investigadores confundió la nueva vulnerabilidad para ProxyShell hasta que quedó claro que la antigua falla estaba actualizada en todos sus parches. Esto dejó en claro que CVE-2022-41040 y CVE-2022-41082 son vulnerabilidades completamente nuevas y nunca antes vistas.

“Si eso es cierto, lo que indica es que incluso algunas de las prácticas y procedimientos de seguridad que se utilizan hoy en día no son suficientes. Vuelven a las vulnerabilidades inherentes al código y al software que son fundamentales para esto. Ecosistema de TI”, Roger Cressey, ex miembro de ciberseguridad y contraterrorismo de las Casas Blancas de Clinton y Bush, dijo a DigitalTrends.

"Si tienes una posición dominante en el mercado, terminas siempre que hay una explotación que crees lo has resuelto pero resulta que hay otros asociados que aparecen cuando menos lo esperas él. Y el intercambio no es exactamente el ejemplo de lo que yo llamaría una oferta segura”, añadió.

El malware y las vulnerabilidades de día cero son una realidad bastante constante para todas las empresas de tecnología. Sin embargo, Microsoft perfeccionó su capacidad para identificar y solucionar problemas y ofrecer parches para vulnerabilidades después de un ataque.

De acuerdo con la Catálogo de vulnerabilidades CISA, Microsoft Systems ha sufrido 238 deficiencias de ciberseguridad desde principios de año, lo que representa el 30% de todas las vulnerabilidades descubiertas. Estos ataques incluyen aquellos contra otras marcas tecnológicas importantes, incluidas Apple iOS, Google Chrome, Adobe Systems y Linux, entre muchas otras.

“Hay muchas empresas de tecnología de TI que tienen días cero que los adversarios descubren y explotan. El problema es que Microsoft ha tenido tanto éxito en dominar el mercado que cuando sus Cuando se descubren vulnerabilidades, el impacto en cascada que tiene en términos de escala y alcance es increíblemente grande. Y entonces, cuando Microsoft estornuda, el mundo de la infraestructura crítica se resfría y ese parece ser un proceso que se repite aquí”, dijo Cressey.

Una de esas vulnerabilidades de día cero que se resolvió A principios de este año fue Follina (CVE-2022-30190), que otorgó a los piratas informáticos acceso a la herramienta de diagnóstico de soporte de Microsoft (MSDT). Esta herramienta se asocia comúnmente con Microsoft Office y Microsoft Word. Los piratas informáticos eran capaz de explotarlo para obtener acceso al back-end de una computadora, otorgándoles permiso para instalar programas, crear nuevas cuentas de usuario y manipular datos en un dispositivo.

Los primeros relatos sobre la existencia de la vulnerabilidad se remediaron con soluciones alternativas. Sin embargo, Microsoft intervino con una solución permanente de software una vez que los piratas informáticos comenzaron a utilizar la información que recogieron para atacar a la diáspora tibetana y a los EE.UU. y la UE. agencias gubernamentales.

Recomendaciones de los editores

- Actualice Windows ahora: Microsoft acaba de solucionar varios exploits peligrosos

- Google Chrome encabeza esta lista de navegadores más vulnerables

- He aquí por qué necesitas actualizar tu Google Chrome ahora mismo

- Esta vulnerabilidad permitió a los piratas informáticos acceder a todos los aspectos de su Mac

- Microsoft Edge sufre el mismo error de seguridad grave que afectó a Chrome

Mejora tu estilo de vidaDigital Trends ayuda a los lectores a mantenerse al tanto del vertiginoso mundo de la tecnología con las últimas noticias, reseñas divertidas de productos, editoriales interesantes y adelantos únicos.