Si bien Internet ha ampliado drásticamente la capacidad de compartir conocimientos, también ha complicado los problemas de privacidad. Muchas personas están justificadamente preocupadas por el robo o la visualización de su información personal, incluidos los registros bancarios, la información de la tarjeta de crédito y el navegador o el historial de inicio de sesión.

Contenido

- ¿Por qué existe Tor?

- Cómo Tor tiene la respuesta a la navegación segura

- ¿Quién usa Tor y por qué?

- Cómo usar Tor: cómo conseguirlo

- Cómo usar Tor: un recorrido rápido por el software

- Explorando la web profunda

- ¿Cuáles son las limitaciones, los peligros y la seguridad general de Tor?

Si está buscando más privacidad mientras navega, Tor es una buena manera de hacerlo, ya que es un software que permite a los usuarios navegar por la web de forma anónima. Cabe señalar que Tor se puede utilizar para acceder ilegalmente contenido en la dark weby Tendencias Digitales no aprueba ni alienta este comportamiento.

Vídeos recomendados

¿Por qué existe Tor?

En este clima de recopilación de datos y preocupaciones por la privacidad, el navegador Tor se ha convertido en tema de discusión y notoriedad. Al igual que muchos fenómenos clandestinos en Internet, no se comprende bien y está envuelto en el tipo de misticismo tecnológico que la gente suele atribuir a cosas como piratería o Bitcoin.

Inicialmente desarrollados por el Laboratorio de Investigación Naval de EE. UU. en la década de 1990, los enrutadores cebolla obtienen su nombre de la técnica de capas similar a una cebolla que oculta información sobre la actividad y la ubicación del usuario. Quizá irónicamente, la organización recibió la mayor parte de su financiamiento de las sucursales de los Estados Unidos Gobierno estatal durante años, que todavía ve a Tor como una herramienta para fomentar la democracia en entornos autoritarios. estados

Para comprender cómo Tor puede proteger la identidad de un usuario mientras navega por Internet, debemos hablar sobre Internet. En su forma más básica, es una serie de conexiones entre computadoras a través de grandes distancias. Algunas PC albergan los datos almacenados en Internet, incluidas páginas web como Google, que se conocen como servidores. Un dispositivo utilizado para acceder a esta información, como un teléfono inteligente o PC, se conoce como cliente. Las líneas de transmisión que conectan a los clientes con los servidores vienen en una variedad de formas, ya sean cables de fibra óptica o Wi-Fi, pero todas son conexiones. Con el invención del wifi, Internet satelital y puntos de acceso portátiles, Internet es más accesible y más vulnerable que nunca.

Los datos se pueden interceptar o espiar en una variedad cada vez mayor de formas, especialmente si las redes no utilizan el cifrado adecuado o si han descargado malware accidentalmente. En el lado del sombrero blanco, las personas y organizaciones (incluidos los gobiernos, los ISP encargados de hacer cumplir la ley y las empresas de redes sociales) pueden acceder datos de Internet para monitorear quién está realizando actividades ilegales, o para recopilar datos valiosos sobre los comportamientos y acciones de los usuarios que se pueden analizar o vendido.

Un número creciente de soluciones abordan estos problemas de privacidad, como VPN o Redes Privadas Virtuales. Tor es otra solución basada en navegador que muchos usan.

Cómo Tor tiene la respuesta a la navegación segura

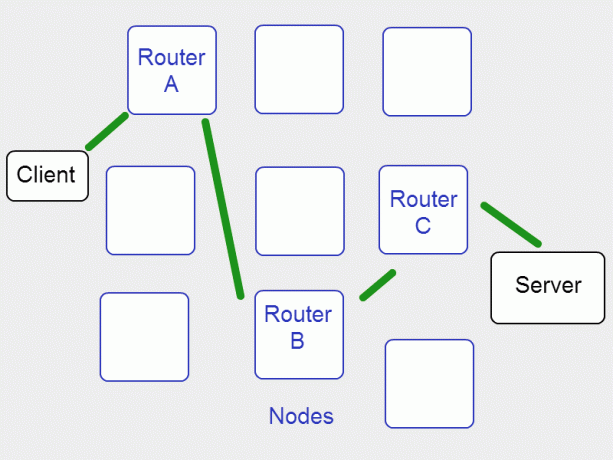

Hay dos aspectos críticos del enrutamiento de cebolla. Primero, la red Tor está compuesta por voluntarios que usan sus computadoras como nodos. Durante la navegación normal, la información viaja a través de Internet en paquetes. Sin embargo, cuando un usuario de Tor visita un sitio web, sus paquetes no se mueven directamente a ese servidor. En su lugar, Tor crea una ruta a través de nodos asignados aleatoriamente que seguirá el paquete antes de llegar al servidor.

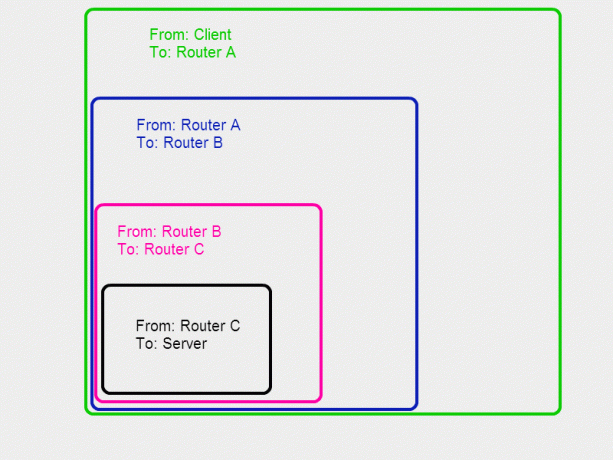

El otro aspecto importante del enrutamiento cebolla es cómo se construyen los paquetes. Por lo general, los paquetes incluyen la dirección del remitente y el destino, como el correo postal. Cuando se usa Tor, los paquetes se envuelven en capas sucesivas como una muñeca anidada.

Cuando el usuario envía el paquete, la capa superior le indica que vaya al enrutador A, la primera parada del circuito. Cuando está allí, el enrutador A quita la primera capa. La siguiente capa le indica al enrutador A que envíe el paquete al enrutador B.

El enrutador A no conoce el destino final, solo que el paquete vino del usuario y fue a B. El enrutador B quita la siguiente capa y la pasa por la línea hasta el enrutador C, y este proceso continúa hasta que el mensaje llega a su destino.

En cada parada, el nodo solo conoce el último lugar donde estuvo el paquete y el próximo lugar donde estará. Ningún nodo registra la ruta completa de los datos, y tampoco se apagará nadie que observe el mensaje, suponiendo que sus primeros tres servidores estén configurados correctamente.

¿Quién usa Tor y por qué?

El anonimato es el pan de cada día de Tor y, como tal, probablemente sea imposible obtener una visión precisa de su base de usuarios. Sin embargo, se hacen evidentes tendencias específicas y algunos defensores de Tor son especialmente elocuentes sobre sus razones para usar el servicio.

Tor se ha vuelto popular entre periodistas y activistas en países que imponen restricciones a la expresión e internet de sus ciudadanos. Para los denunciantes, Tor proporciona una vía segura para filtrar información a los periodistas.

Puede que no lo sepas, pero cuando Edward Snowden publicó información sobre el programa PRISM de la NSA a las organizaciones de noticias, lo hizo a través de Tor. Sin embargo, uno no necesita ser un activista, un luchador por la libertad o un criminal para apreciar Tor. Muchos académicos y ciudadanos comunes respaldan a Tor como una herramienta para mantener viva la privacidad y la libertad de expresión en la era digital. Agencias como la CIA también están activos en Tor para que sea más fácil recibir consejos e información.

A pesar de las buenas intenciones del Proyecto Tor, Tor ha desarrollado una mala reputación en la prensa convencional, y no sin razón. Cuando tiene un navegador de privacidad de uso gratuito que se distribuye fácilmente y ofrece a los usuarios soporte y foros comunitarios, no sorprende que algunas de esas comunidades se formen alrededor de personas de mala reputación. asignaturas. Tor lucha contra esta connotación con Seminarios web de PrivChat de algunos de sus usuarios populares en derechos humanos y presiones por la democracia, así como guías para aquellos que operan bajo gobiernos hostiles para ayudarlos a mantenerse a salvo.

Cómo usar Tor: cómo conseguirlo

De acuerdo con los objetivos ideológicos del Proyecto Tor, Tor es de uso gratuito y está disponible en la mayoría de las plataformas, incluido Linux. Simplemente descargue e instale el navegador desde el sitio web de Tor Project, que es una versión modificada de Firefox disponible para Windows, macOS, Linux y Androide.

Los usuarios deben tener en cuenta que, si bien Tor Browser está preconfigurado para funcionar correctamente, los usuarios de redes con firewalls u otros sistemas de seguridad pueden experimentar dificultades. Además, ser descuidado al navegar puede comprometer el anonimato. sitio web de tor tiene una lista de cosas que debe evitar hacer mientras usa el navegador.

Cómo usar Tor: un recorrido rápido por el software

Una vez que hayas descargado e instalado Tor Browser, necesitarás saber cómo navegarlo. Siga estos pasos para un recorrido rápido por Tor Browser:

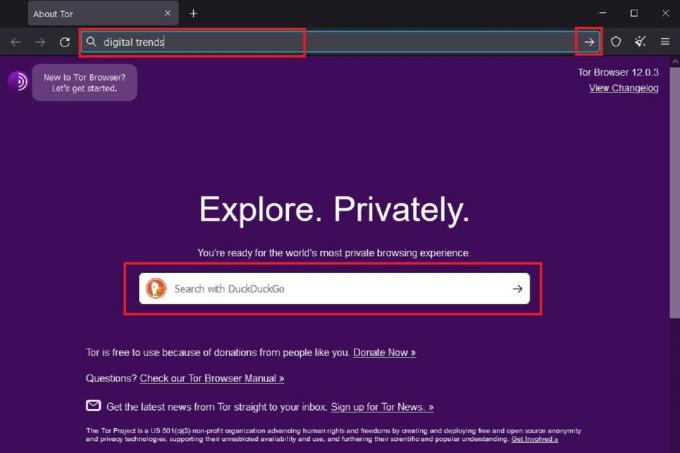

Paso 1: Abra el navegador Tor en su PC.

Paso 2: Sobre el Conéctate a Tor pantalla que aparece, puede continuar y conectarse a Tor seleccionando Conectar o tómese el tiempo para configurar su conexión eligiendo el Configurar conexión opción. A los efectos de esta guía, vamos a elegir Conectar.

Paso 3: La conexión puede demorar unos minutos, pero una vez que esté conectado a Tor, se le presentará una pantalla de bienvenida que presenta una barra de búsqueda del motor de búsqueda DuckDuckGo de manera prominente. Puede usar esta barra de búsqueda o la que se encuentra en la parte superior de la ventana del navegador Tor para realizar una búsqueda web más privada. Para hacerlo en la barra de direcciones en la parte superior de la pantalla, simplemente escriba los términos de búsqueda y presione el botón Ingresar en su teclado o seleccione la Flecha correcta icono en la barra de direcciones. A continuación, se le debe presentar una página de resultados de búsqueda de DuckDuckGo.

Etapa 4: Si ha usado Firefox antes, Tor Browser le resultará familiar:

- Seguirás seleccionando el Estrella icono para marcar una página web.

- Todavía usará la barra de direcciones en la parte superior de la ventana para realizar búsquedas web y escribir direcciones web o de cebolla para ciertos sitios web. Y seleccionarás el Signo de más icono para abrir nuevas pestañas.

- El tres lineas horizontales El ícono de menú aún abrirá un menú más grande de funciones y configuraciones para su navegador, pero también contendrá algunas nuevas funciones específicas de Tor, como nueva identidad y Nuevo circuito Tor para este sitio. Repasaremos estas y otras características nuevas en los siguientes pasos.

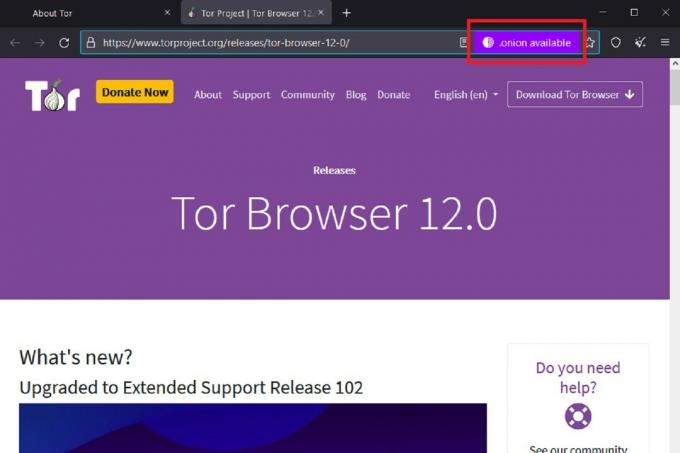

Paso 5: Algunos sitios web son servicios de cebolla, lo que significa que solo puede acceder a estos sitios a través de la red Tor. Para acceder a estos sitios web de servicio de cebolla, generalmente deberá escribir su dirección de cebolla en la barra de direcciones en la parte superior de la ventana del navegador Tor. Esta dirección suele tener 56 caracteres y termina con ".onion". Algunos sitios web regulares también ofrecen una versión de servicio de cebolla de su sitio. Si lo hacen, Tor generalmente mostrará un ícono morado ".onion disponible" en la barra de direcciones. Puede seleccionar esto para abrir la versión del servicio de cebolla de un sitio web.

Paso 6: Hay dos íconos en la esquina superior derecha del navegador Tor, ubicados entre el ícono del menú y el ícono del marcador de estrellas: un ícono de escudo y un ícono de escoba. Si selecciona el Blindaje icono, puede elegir el nivel de seguridad de su experiencia de navegación. El Escoba icono indica el nueva identidad función que permite a los usuarios iniciar una sesión completamente nueva y borra todos los rastros de la sesión anterior/actual cerrando todas las ventanas y pestañas, y eliminando toda la información privada, como el historial de navegación. Tor Browser esencialmente se reinicia.

Paso 7: Si selecciona el tres lineas horizontales icono de menú, aparecerá un menú desplegable. En ese menú, junto nueva identidad, también puede seleccionar Nuevo circuito Tor para este sitio. Un circuito es esencialmente el camino que se necesita para conectar a un usuario a un sitio web a través de Tor. Si tiene problemas para conectarse a un sitio web, puede reiniciar la pestaña e intentar cargar el sitio web con un nuevo circuito para establecer una conexión exitosa. Puede hacerlo seleccionando el Nuevo circuito Tor para este sitio opción. Su información privada no se elimina con esta función.

Explorando la web profunda

Tor es una herramienta valiosa para proteger la privacidad del usuario, pero esa no es su única función útil. El otro uso más infame de Tor es como una puerta de entrada a la web profunda, la porción masiva de la web que no está indexada por los motores de búsqueda. Otro término popular, web oscura, generalmente se refiere a toda la actividad ilegal o problemática que puede ocurrir en la web profunda, pero los dos no son necesariamente intercambiables, y los usuarios pueden rastrear la web profunda sin malas intenciones.

Tor permite que las páginas web, como los clientes, protejan su anonimato al configurar un servidor para conectarse con los clientes en un repetidor Tor en el medio. El servidor no necesita proporcionar la dirección IP y el usuario no la necesita, sino que utiliza una dirección de cebolla, un código de 56 caracteres que los clientes ingresan en lugar de una URL tradicional.

Las páginas ocultas en la red Tor comprenden una de las redes oscuras más famosas, que son redes a las que solo se puede acceder a través de un software particular o una autorización. Una frase como "darknet" evoca imágenes de tratos turbios y no sin motivo. Algunos de los sitios ocultos más notables trafican con bienes y servicios ilegales, como Silk Road, que era una red oscura popular del mercado negro cerrada por el FBI en 2013.

¿Cuáles son las limitaciones, los peligros y la seguridad general de Tor?

Si bien Tor es útil para navegar por la web de forma anónima, no está exento de problemas. Naturalmente, esto ha llamado la atención de organizaciones gubernamentales como la NSA y el FBI, que consideran a Tor un objetivo de especial interés.

Si bien la red Tor está protegida contra el análisis del tráfico, Tor es una versión modificada de Firefox y es vulnerable a ataques y vulnerabilidades como cualquier otro navegador. Al infectar la computadora de alguien con malware, los gobiernos y los ciberdelincuentes pueden rastrear las actividades del navegador, registrar pulsaciones de teclas, copiar cámaras web y secuencias de vigilancia, e incluso acceder y controlar de forma remota conexiones a Internet dispositivos.

No hay forma de estar completamente seguro en Internet, y Tor no cambia esto. Tomando precauciones razonables, es posible minimizar los riesgos de navegar con Tor, como usar el Sitio web TorCheck para comprobar que su conexión a Tor es segura. También puede incorporar un red privada virtual o VPN para proporcionar seguridad adicional para sus actividades digitales.

Una advertencia importante que debe recordar es que, dado que Tor es un software gratuito y de código abierto, no puede proteger ninguna información personal que elija ingresar en un formulario. Como siempre, debe usar el sentido común al navegar por Internet y compartir información.

También tenga en cuenta que es posible que los usuarios deban deshabilitar ciertos scripts y complementos, por lo que es posible que no pueda ejecutar todo lo que desee en Tor. Y si estás pensando en usar Tor para descargar torrents, piénsalo de nuevo. Torrenting es un proceso de intercambio de archivos que se basa en el protocolo P2P. Los usuarios descargan bits de un archivo de otros y comparten los bits que han adquirido con los usuarios que descargan el mismo archivo. Este protocolo hace que su dirección IP sea visible para los usuarios con los que comparte archivos, lo que hace que el enrutamiento de cebolla no tenga sentido.

Si decide visitar los servidores ocultos o anónimos de Tor, tenga en cuenta los sitios que visita. Si bien muchas páginas tienden a ser socialmente aceptables o, al menos, legales, como los sitios para informantes o intercambios de Bitcoin, algunos de los otros sitios son refugios para inquietantes e incluso criminales comportamiento.