Das Android-Ökosystem hat gestern einen Schock erfahren, als bekannt wurde, dass einfache Links – etwas, das Sie möglicherweise nur online öffnen – eine vollständige Löschung einiger Android-Geräte auslösen könnten. Der Forscher Ravi Borgaonkar enthüllte den Exploit und (natürlich) das Gerät, das die ganze Aufmerksamkeit auf sich zog, war das meistverkaufte Samsung Galaxy S III. Samsung hat hat bereits einen Patch für die Schwachstelle herausgegeben. Es stellt sich jedoch heraus, dass viele andere Android-Telefone offenbar für denselben Exploit anfällig sind. Die Ursache des Problems liegt im Standard-Android-Dialer. Auch wenn Google das Problem bereits vor Monaten behoben hat, ist dieser Fix möglicherweise nicht auf aktuelle Android-Geräte gelangt und viele werden ihn auch nie erhalten.

Es gibt Anlass zur Sorge, aber keine völlige Panik. Hier erfahren Sie, wie der Exploit funktioniert, und einige Tipps, wie Android-Benutzer sich schützen können.

Empfohlene Videos

Was ist USSD?

Der neue Android-Exploit basiert auf einem in den meisten Telefonen integrierten Protokoll namens USSD (Unstructured Supplementary Service Data). Stellen Sie sich USSD ein bisschen wie ein Textnachrichtenprotokoll vor, das jedoch nicht zur Übertragung kurzer Nachrichten zwischen anderen verwendet wird Telefonnutzern soll es sowohl Geräteherstellern als auch Mobilfunkanbietern ermöglicht werden, Zusatzdienste für ihre Telefone zu erstellen Netzwerk. USSD-Nachrichten sind wie Textnachrichten kurz (bis zu 182 Zeichen), können aber im Gegensatz zu Textnachrichten tatsächlich ein wechselseitiges Netzwerk eröffnen Sie stellen eine Verbindung zwischen einem Gerät und einem Netzwerkendpunkt her, sodass sie schneller reagieren als SMS-Nachrichten und für interaktive Echtzeitaktivitäten verwendet werden können Dienstleistungen.

Verwandt

- So erhalten Sie Entwickleroptionen auf Ihrem Android-Telefon

- So schalten Sie den abgesicherten Modus auf Ihrem Android-Telefon ein und aus

- So verwenden Sie ChatGPT auf Ihrem iPhone und Android-Telefon

Leute, die auf Prepaid-Telefondienste angewiesen sind, haben wahrscheinlich USSD-Dienste genutzt, um ihr verbleibendes Prepaid-Guthaben zu überprüfen. Beispielsweise wählen Prepaid-Nutzer von T-Mobile #999# um ihr Gleichgewicht zu sehen. Das ist USSD. Allerdings kann USSD anspruchsvollere Anwendungen wie mobile Zahlungsdienste unterstützen – das ist tatsächlich einer der Gründe Einige Entwicklungsländer sind beim mobilen Bezahlen weiter als Nordamerika und Europa. Andere Dienste haben Social-Networking-Funktionen für Twitter, Facebook und andere Social-Networking-Dienste entwickelt, obwohl diese in Schwellenländern normalerweise nur auf Feature-Phones zu finden sind.

USSD ist in GSM-Telefonen implementiert (die Standardbenutzer von Netzbetreibern wie AT&T und T-Mobile), aber das ist der Fall nicht Das bedeutet, dass Sie aus der Klemme geraten, wenn Sie ein Telefon bei einem CDMA-Betreiber wie Verizon oder Sprint verwenden. Viele USSD-Codes lösen Aktionen auf dem lokalen Gerät aus und tun dies auch nicht benötigen einen Mobilfunkanbieter, der USSD unterstützt. Viele für CDMA-Netzwerke gebaute Telefone reagieren auf diese Codes.

USSD ist per Definition unstrukturiert, was bedeutet, dass Telefone nicht dieselben Sätze von USSD-Codes unterstützen. Verschiedene Hersteller und Mobilfunkbetreiber sind bei der Entwicklung von USSD-Funktionen und -Diensten weitgehend ihrem eigenen Instinkt gefolgt. Ein USSD-Code, der auf einem Nokia-Telefon etwas bewirkt, kann auf einem LG-Telefon etwas ganz anderes bewirken – oder gar nichts. Ein häufig verwendeter Code ist jedoch *#06#, die häufig die eindeutige IMEI-Nummer (International Mobile Equipment Identity) eines Geräts anzeigt.

Tel: mir eine Geschichte

USSD ist nichts Neues und stellt keine neue Bedrohung für Android dar. Was Ravi Borgaonkar demonstrierte, war eine verblüffend einfache Kombination von USSD-Codes mit dem „tel:“-URL-Protokoll. Sie haben URL-Protokolle in Dingen wie Weblinks und E-Mail-Adressen gesehen – das sind sie http: Und mailto:, jeweils. Es gibt jedoch Hunderte anderer URL-Protokolle.

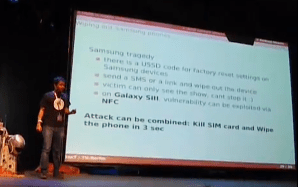

Der tel: Mit dem Protokoll können Benutzer eine Telefonnummer über einen Webbrowser wählen: Tel.: 555-1212 sollte die meisten Amerikaner beispielsweise mit einer landesweiten Telefonauskunft verbinden. Borgaonkars Demonstration vereinte die tel: URL-Schema mit einem bestimmten USSD-Code, der – Sie haben es erraten – einen Werksreset einiger Android-Geräte durchführen kann. Borgaonkar bezeichnete dieses Zurücksetzen des USSD auf die Werkseinstellungen als „Samsung-Tragödie“, unter anderem weil die Implementierung des Wipe-Befehls durch Samsung keine Benutzerinteraktion erfordert. Einige andere Geräte verfügen über ähnliche Befehle zum Zurücksetzen auf die Werkseinstellungen, erfordern jedoch zumindest eine manuelle Bestätigung durch den Benutzer.

Theoretisch müsste ein Angreifer lediglich eine schädliche URL in eine Website einbetten, und jedes anfällige Gerät, das diese Seite lädt, wird auf die Werkseinstellungen zurückgesetzt. (In manchen Fällen gehört dazu sogar das Löschen der SIM-Karte.)

Es ist verlockend zu glauben, dass es sich lediglich um eine Schwachstelle im integrierten Browser eines Telefons handelt, aber im Fall von Android liegt sie tatsächlich im Standard-Android-Dialer: Borgaonkar demonstrierte auch Möglichkeiten, den USSD-Reset mithilfe von QR-Codes, WAP-Push-SMS-Nachrichten und (im Fall des Galaxy S III) sogar über NFC durchzuführen. Es ist nicht erforderlich, einen Browser einzubinden. Jede App, die auf einem Android-Telefon eine Nummer wählen kann, kann möglicherweise einen USSD-Befehl auslösen.

Nicht das Ende der Welt?

Die Sicherheitslücke mag ziemlich schwerwiegend erscheinen, aber Hendrik Pilz und Andreas Marx von einem unabhängigen deutschen Sicherheitsunternehmen AV-TEST Beachten Sie, dass die Sicherheitslücke für Cyberkriminelle wahrscheinlich nicht sehr attraktiv ist.

„Wir glauben, dass die Mehrheit der Malware-Autoren möglicherweise nicht daran interessiert ist, die Sicherheitslücke auszunutzen, da es keinen Sinn macht, ein Telefon zu löschen oder Benutzer auszusperren“, heißt es in einer Erklärung per E-Mail. „Malware versucht, auf Ihrem System still zu bleiben, sodass Ihr Mobilgerät für böswillige, möglicherweise kriminelle Aktivitäten missbraucht werden kann. Dies funktioniert nur mit laufenden und funktionierenden Systemen.“

Ist Ihr Telefon anfällig?

Bisher wurde nachgewiesen, dass nur ausgewählte Samsung-Telefone über einen USSD-Code verfügen, der einen Werksreset durchführt. Allerdings sind damit nicht Telefone anderer Anbieter gemeint nicht verfügen über ähnliche Codes, mit denen Angreifer Telefone löschen, Datenverlust verursachen oder möglicherweise sogar Benutzer für teure Dienste anmelden könnten. Das ist schließlich eine Lieblingsbeschäftigung der Android-Malware-Autoren.

Leider gibt es keine sichere Methode, um festzustellen, ob ein Android-Telefon für einen USSD-basierten Angriff anfällig ist, sondern für Benutzer dürfen Überprüfen Sie, ob ihre Dialer anfällig sind.

Es wurde bestätigt, dass die folgenden Geräte anfällig für das Wählen von USSD-Codes von einer Webseite sind:

- HTC Desire HD

- HTC Desire Z

- HTC-Legende

- HTC One W

- HTC ein x

- HTC Sensation (XE) (mit Android 4.0.3)

- Huawei-Ideen

- Motorola Atrix 4G

- Motorola-Meilenstein

- Motorola Razr (mit Android 2.3.6)

- Samsung Galaxy Ace, Beam und S Advance

- Samsung galaxy s2

- Samsung Galaxy S3 (mit Android 4.0.4)

Auch dies ist der Fall nicht Das bedeutet, dass alle diese Geräte über USSD gelöscht werden können. Bisher wurde bestätigt, dass nur ausgewählte Samsung-Telefone über einen USSD-Befehl gelöscht werden können. Viele andere Geräte können USSD-Befehle wählen – und es gibt sogar Berichte, dass einige Geräte, auf denen Symbian und Samsungs Bada-Betriebssystem laufen, USSD-Befehle verwenden tel: URLs.

Borgaonkar bot eine Testseite an, die mithilfe eines Iframes versucht, einen Browser davon zu überzeugen, einen USSD-Code zu wählen – in diesem Fall den *#06# das zeigt ein IMEI-Nummer des Geräts:

http://www.isk.kth.se/~rbbo/testussd.html

Der selbsternannte Geek Dylan Reeve hat außerdem eine kurze Testseite zusammengestellt, die zeigen kann, ob Ihr Android-Dialer USSD-Codes verarbeitet und dabei dieselben verwendet *#06# USSD-Code:

http://dylanreeve.com/phone.php

Allerdings ist Herr Reeve kein Experte für mobile Sicherheit, und wenn jemand ein Angreifer wäre, der diese Schwachstelle ausnutzen möchte, wäre das Hacken einer dieser Testseiten eine großartige Möglichkeit, Chaos anzurichten.

So schützen Sie sich

Wenn Sie ein Samsung-Telefon haben — Samsung hat bereits ein Firmware-Update veröffentlicht, das die Schwachstelle behebt. Da ausgewählte Samsung-Telefone derzeit die einzigen Geräte sind, von denen bekannt ist, dass sie für eine Löschung anfällig sind, empfehlen wir Samsung-Besitzern dringend, das Update durchzuführen.

Aktualisieren Sie Android – Bisher gibt es keine Hinweise darauf, dass Geräte mit Android 4.1 Jelly Bean anfällig für die USSD-Schwachstelle sind. Wenn Jelly Bean für Ihr Gerät verfügbar ist und Sie Ihr Update aufgeschoben haben, wäre jetzt ein guter Zeitpunkt. Leider liegt die Verfügbarkeit von Jelly Bean auf unterstützten Geräten größtenteils im Ermessen der Netzbetreiber, und Mobilfunkbetreiber sind bei der Zertifizierung neuer Software für ihre Netze bekanntermaßen langsam. Viele Geräte, die für mögliche USSD-Angriffe anfällig sind, können nie auf Jelly Bean aktualisiert werden.

Verwenden Sie einen alternativen Dialer – Die offene Plattform von Android bietet möglicherweise eine Problemumgehung: Anstatt sich auf den integrierten Dialer von Android zu verlassen, können Android-Benutzer einen Dialer eines Drittanbieters installieren, der keine USSD-Befehle durchlässt. Ein Favorit ist das kostenlose DialerOne, das mit Android 2.0 und neuer funktioniert.

Tel:-URLs blockieren — Ein anderer Ansatz besteht darin, die Verarbeitung zu blockieren tel: URLs. Jörg Voss bietet das kostenlos an NoTelURL was sich im Wesentlichen als Dialer ausgibt: Wenn Benutzer auf a stoßen tel: URL (sei es über einen Browser oder durch Scannen eines Codes) wird ihnen eine Auswahl an Dialern angeboten, anstatt dass sie sofort verarbeitet werden.

Sichern Sie Ihr Telefon — Es sollte selbstverständlich sein, aber Sie sichern Ihr Android-Telefon (und alle Ihre Kontakte, Fotos, Medien und Daten) regelmäßig, nicht wahr? Unabhängig davon, ob Sie ein Backup auf einem lokalen PC, einem Cloud-basierten Dienst oder einem anderen Schema durchführen, speichern Sie Ihre Daten regelmäßig Die Speicherung Ihrer Daten an einem sicheren Ort ist der beste Schutz für den Fall, dass Ihr Telefon gelöscht wird – ganz zu schweigen davon, dass es verloren geht oder gestohlen.

Empfehlungen der Redaktion

- So drucken Sie von Ihrem Android-Smartphone oder -Tablet aus

- So finden Sie heruntergeladene Dateien auf Ihrem iPhone oder Android-Smartphone

- So finden Sie Ihr verlorenes Telefon (Tipps für iPhone und Android)

- So laden Sie Android 14 jetzt auf Ihr Telefon herunter

- So fügen Sie Dynamic Island vom iPhone zu Ihrem Android-Telefon hinzu