Google betreibt seinen Safe Browsing-Dienst seit etwa vier Jahren mit dem Ziel, einen offenen Dienst bereitzustellen mit denen Webbrowser-Anwendungen prüfen können, ob eine bestimmte Website im Verdacht steht, Malware oder Phishing zu hosten Betrügereien. Jetzt hat Google eine Analyse veröffentlicht (PDF) von mehr als 160 Millionen Webseiten auf mehr als 8 Millionen Websites, um nach Trends bei der Verbreitung von Malware zu suchen – und findet diese beim Social Engineering Da Tricks nur eine untergeordnete Rolle spielen und Plug-in- und Browser-Exploits immer noch weit verbreitet sind, greifen Malware-Verbreiter zunehmend auf IP-Spoofing zurück, um dies zu verhindern Erkennung.

Insgesamt kommt Google zu dem Schluss, dass Malware-Vertreiber eine Schwachstelle in einem Browser oder einem Plug-in ausnutzen, um Malware auf dem Computer der Nutzer zu installieren. Systeme in sogenannten Drive-by-Angriffen: Normalerweise müssen Benutzer lediglich ein Web mit dem Schadcode laden, und schon sind ihre Systeme fertig kompromittiert. Die Safe Browsing-Initiative von Google verfügt über automatisierte Tools, die Websites auf der Suche nach diesen Exploit-Versuchen scannen und sie, wenn sie gefunden werden, in die Datenbank fragwürdiger und gefährlicher Websites aufnehmen.

Empfohlene Videos

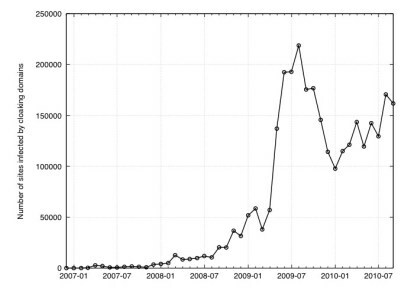

Allerdings greifen Malware-Autoren zunehmend auf IP-Spoofing zurück, um einer Entdeckung zu entgehen. In diesem Fall beinhaltet die Technik nicht den Einsatz von Router-Tricks, um den Datenverkehr von einer Quelle so aussehen zu lassen, als käme er von einer anderen; Stattdessen versuchen die Malware-Distributoren, Verbindungen aus der Safe Browsing-Umfrage von Google (und ähnlichen Diensten) zu erkennen und Stellen Sie diesen Diensten absolut sichere, harmlose Webseiten zur Verfügung... und speichern Sie die unangenehme Nutzlast für Besucher, von denen sie glauben, dass sie echt sind Benutzer.

„Das Konzept hinter Cloaking ist einfach: Bereitstellung harmloser Inhalte für Erkennungssysteme, bösartige Inhalte jedoch für normale Webseitenbesucher“, schreiben Lucas Ballard und Niels Provos im Google Online Security-Blog. „Im Laufe der Jahre haben wir immer mehr bösartige Websites gesehen, die IP-Cloaking betreiben.“

Google betont, dass es seine Scanner ständig mit „modernster Malware-Erkennung“ anpasst, um IP-Cloaking zu kompensieren Techniken, weist jedoch darauf hin, dass sich Malware-Vertreiber und Sicherheitsdienste immer in einem Wettrüsten befinden werden … wobei Sicherheitsleute es am häufigsten versuchen Aufholjagd spielen.

Google weist außerdem darauf hin, dass von Malware-Distributoren genutzte Browser- und Plug-in-Schwachstellen bis auf wenige Ausnahmen nur für einen bestimmten Zweck genutzt werden vergleichsweise kurze Zeitspanne: Sobald eine neue Schwachstelle entdeckt wird – oder eine alte gepatcht wird –, greifen Schadsoftware-Autoren schnell zu einer anderen über ausbeuten.

Google weist außerdem darauf hin, dass Menschen mithilfe von Social Engineering dazu gebracht werden, Malware zu installieren – in der Regel werden Menschen dazu verleitet, gefährliche Software herunterzuladen B. durch das Versprechen eines Plug-Ins oder Antivirenpakets – ist immer noch weit verbreitet und wird auf zunehmendem Niveau nur von etwa zwei Prozent der Websites eingesetzt, die sie verbreiten Schadsoftware.

Empfehlungen der Redaktion

- Chrome hat ein Sicherheitsproblem – so behebt Google es

- Warum sperrt Google einigen seiner Mitarbeiter den Internetzugriff?

- Google hat dieses wichtige Gmail-Sicherheitstool gerade völlig kostenlos zur Verfügung gestellt

- Große Steuerbehörden senden Ihre Daten an Meta und Google

- Die Hälfte der Google Chrome-Erweiterungen erfasst möglicherweise Ihre persönlichen Daten

Werten Sie Ihren Lebensstil aufDigital Trends hilft Lesern mit den neuesten Nachrichten, unterhaltsamen Produktrezensionen, aufschlussreichen Leitartikeln und einzigartigen Einblicken, den Überblick über die schnelllebige Welt der Technik zu behalten.