Während das Internet die Möglichkeiten zum Wissensaustausch dramatisch erweitert hat, hat es auch Fragen des Datenschutzes komplizierter gemacht. Viele Menschen befürchten zu Recht, dass ihre persönlichen Daten gestohlen oder eingesehen werden könnten, darunter Bankunterlagen, Kreditkarteninformationen sowie der Browser- oder Anmeldeverlauf.

Inhalt

- Warum gibt es Tor?

- Wie Tor die Antwort für sicheres Surfen hat

- Wer nutzt Tor und warum?

- So verwenden Sie Tor: wie Sie es bekommen

- So verwenden Sie Tor: eine kurze Einführung in die Software

- Das Deep Web erkunden

- Welche Einschränkungen, Gefahren und allgemeine Sicherheit hat Tor?

Wenn Sie beim Surfen mehr Privatsphäre wünschen, ist Tor eine gute Möglichkeit, dies zu tun, da es sich um eine Software handelt, die es Benutzern ermöglicht, anonym im Internet zu surfen. Es ist zu beachten, dass mit Tor illegale Zugriffe möglich sind Inhalte im Dark Webund digitale Trends duldet oder fördert dieses Verhalten nicht.

Empfohlene Videos

Warum gibt es Tor?

In diesem Klima der Datenerfassung und Datenschutzbedenken ist der Tor-Browser Gegenstand von Diskussionen und Berühmtheit geworden. Wie viele Untergrundphänomene im Internet wird es kaum verstanden und ist von der Art technologischer Mystik umgeben, die Menschen Dingen wie … oft zuschreiben Hacking oder Bitcoin.

Onion-Router wurden ursprünglich in den 1990er Jahren vom U.S. Naval Research Lab entwickelt und verdanken ihren Namen der zwiebelähnlichen Schichtungstechnik, die Informationen über Benutzeraktivität und Standort verbirgt. Ironischerweise erhielt die Organisation den Großteil ihrer Mittel von Zweigstellen der Vereinigten Staaten Die Regierung des Bundesstaates nutzt Tor seit Jahren immer noch als Instrument zur Förderung der autoritären Demokratie Zustände.

Um zu verstehen, wie Tor die Identität eines Benutzers beim Surfen im Internet schützen kann, müssen wir uns mit dem Internet befassen. Im Grunde handelt es sich dabei um eine Reihe von Verbindungen zwischen Computern über große Entfernungen. Auf einigen PCs sind die im Internet gespeicherten Daten gespeichert, darunter auch Webseiten wie Google, die als Server bezeichnet werden. Ein Gerät, mit dem auf diese Informationen zugegriffen wird, z. B. ein Smartphone oder PC, wird als Client bezeichnet. Die Übertragungsleitungen, die Clients mit Servern verbinden, gibt es in verschiedenen Formen, ob Glasfaserkabel oder WLAN, aber es handelt sich bei allen um Verbindungen. Mit dem Erfindung von Wi-Fi, Satelliteninternet und tragbare Hotspots: Das Internet ist sowohl zugänglicher als auch anfälliger als je zuvor.

Daten können auf immer vielfältigere Weise abgefangen oder ausspioniert werden, insbesondere wenn Netzwerke keine ordnungsgemäße Verschlüsselung verwenden oder versehentlich Malware heruntergeladen haben. Auf der White-Hat-Seite haben Einzelpersonen und Organisationen (darunter Regierungen, Strafverfolgungs-ISPs und Social-Media-Unternehmen) Zugriff Internetdaten, um zu überwachen, wer illegale Aktivitäten ausführt – oder um wertvolle Daten über Benutzerverhalten und -aktionen zu sammeln, die analysiert werden können oder verkauft.

Eine wachsende Zahl von Lösungen befasst sich mit diesen Datenschutzproblemen. wie VPNs oder virtuelle private Netzwerke. Tor ist eine weitere browserbasierte Lösung, die viele nutzen.

Wie Tor die Antwort für sicheres Surfen hat

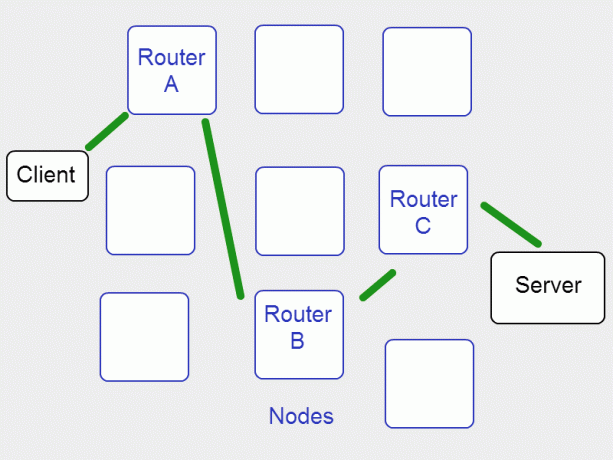

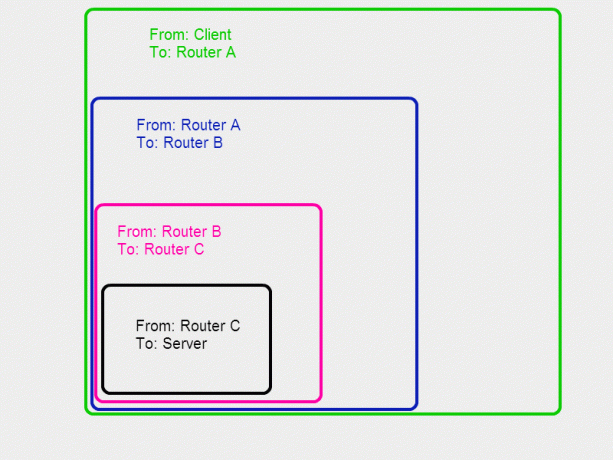

Beim Onion-Routing gibt es zwei entscheidende Aspekte. Erstens besteht das Tor-Netzwerk aus Freiwilligen, die ihre Computer als Knotenpunkte nutzen. Beim normalen Surfen werden Informationen in Paketen durch das Internet übertragen. Wenn ein Tor-Benutzer jedoch eine Website besucht, werden seine Pakete nicht direkt zu diesem Server verschoben. Stattdessen erstellt Tor einen Pfad durch zufällig zugewiesene Knoten, dem das Paket folgt, bevor es den Server erreicht.

Der andere wichtige Aspekt des Onion-Routings ist die Art und Weise, wie die Pakete aufgebaut sind. Typischerweise enthalten Pakete die Adresse des Absenders und das Ziel, wie z. B. Postsendungen. Bei der Verwendung von Tor werden Pakete stattdessen wie bei einer Nistpuppe in aufeinanderfolgenden Schichten verpackt.

Wenn der Benutzer das Paket sendet, weist ihn die oberste Schicht an, an Router A, die erste Station auf der Verbindung, zu gehen. Wenn es da ist, entfernt Router A die erste Schicht. Die nächste Schicht weist Router A an, das Paket an Router B zu senden.

Router A kennt das endgültige Ziel nicht, sondern nur, dass das Paket vom Benutzer kam und an B ging. Router B schält die nächste Schicht ab und leitet sie entlang der Leitung an Router C weiter. Dieser Vorgang wird fortgesetzt, bis die Nachricht ihr Ziel erreicht.

Bei jedem Stopp kennt der Knoten nur den letzten Ort, an dem sich das Paket befand, und den nächsten Ort, an dem es sein wird. Kein Knoten zeichnet den vollständigen Datenpfad auf, und auch niemand, der die Nachricht beobachtet, geht hinaus, vorausgesetzt, Ihre ersten drei Server sind korrekt konfiguriert.

Wer nutzt Tor und warum?

Anonymität ist das A und O von Tor und daher ist es wahrscheinlich unmöglich, einen genauen Überblick über die Nutzerbasis zu erhalten. Es zeichnen sich jedoch konkrete Trends ab, und einige Tor-Befürworter äußern besonders lautstark ihre Beweggründe für die Nutzung des Dienstes.

Tor ist bei Journalisten und Aktivisten in Ländern beliebt geworden, in denen das Internet und die freie Meinungsäußerung ihrer Bürger eingeschränkt sind. Für Whistleblower bietet Tor eine sichere Möglichkeit, Informationen an Journalisten weiterzugeben.

Sie wissen es vielleicht nicht, aber als Edward Snowden Informationen über das PRISM-Programm der NSA an Nachrichtenorganisationen weitergab, tat er dies über Tor. Man muss jedoch kein Aktivist, Freiheitskämpfer oder Krimineller sein, um Tor zu schätzen. Viele Akademiker und normale Bürger unterstützen Tor als Werkzeug, um Privatsphäre und Meinungsfreiheit im digitalen Zeitalter aufrechtzuerhalten. Agenturen wie die CIA sind auch auf Tor aktiv, um den Erhalt von Tipps und Informationen zu erleichtern.

Trotz der guten Absichten des Tor-Projekts hat sich Tor in der Mainstream-Presse einen schlechten Ruf erworben, und das nicht ohne Grund. Wenn Sie über einen kostenlosen Datenschutzbrowser verfügen, der sich leicht verteilen lässt und den Benutzern beides unterstützt und Community-Foren ist es keine Überraschung, dass sich einige dieser Communities um verrufene Menschen bilden Fächer. Gegen diese Konnotation wehrt sich Tor mit PrivChat-Webinare von einigen seiner beliebten Nutzer in den Bereichen Menschenrechte und Demokratiebestrebungen, sowie Reiseführer für diejenigen, die unter feindlichen Regierungen arbeiten, um ihnen zu helfen, sicher zu bleiben.

So verwenden Sie Tor: wie Sie es bekommen

Im Einklang mit den ideologischen Zielen des Tor-Projekts ist die Nutzung von Tor kostenlos und auf den meisten Plattformen, einschließlich Linux, verfügbar. Laden Sie einfach den Browser von der Tor Project-Website herunter und installieren Sie ihn, eine modifizierte Version von Firefox, die für Windows, macOS, Linux und verfügbar ist Android.

Benutzer sollten beachten, dass der Tor-Browser zwar vorkonfiguriert ist, um korrekt zu funktionieren, Benutzer in Netzwerken mit Firewalls oder anderen Sicherheitssystemen jedoch möglicherweise auf Schwierigkeiten stoßen. Darüber hinaus kann Unachtsamkeit beim Surfen immer noch die Anonymität gefährden. Tors Website hat eine Liste von Dingen, die Sie vermeiden sollten während Sie den Browser verwenden.

So verwenden Sie Tor: eine kurze Einführung in die Software

Nachdem Sie den Tor-Browser heruntergeladen und installiert haben, müssen Sie wissen, wie Sie darin navigieren. Befolgen Sie diese Schritte für eine kurze Tour durch den Tor-Browser:

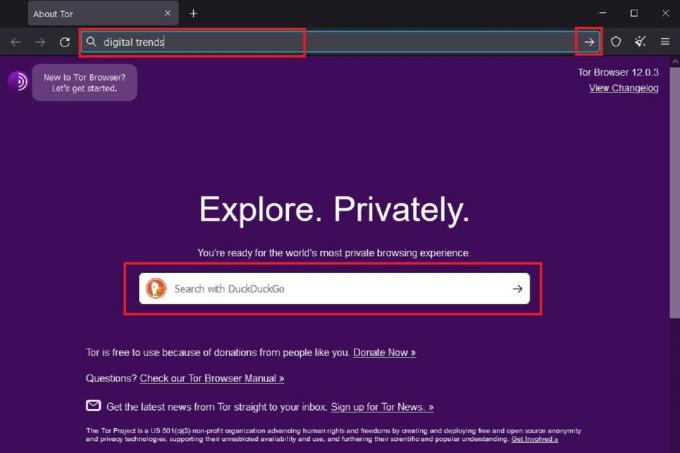

Schritt 1: Öffnen Sie den Tor-Browser auf Ihrem PC.

Schritt 2: Auf der Verbinde dich mit Tor Auf dem angezeigten Bildschirm können Sie entweder fortfahren und durch Auswählen eine Verbindung zu Tor herstellen Verbinden Oder nehmen Sie sich die Zeit, Ihre Verbindung einzurichten, indem Sie Folgendes auswählen Verbindung konfigurieren Möglichkeit. Für den Zweck dieses Leitfadens werden wir einfach eine Auswahl treffen Verbinden.

Schritt 3: Es kann einige Minuten dauern, bis die Verbindung hergestellt ist. Sobald Sie jedoch mit Tor verbunden sind, wird Ihnen ein Begrüßungsbildschirm mit der Suchleiste der Suchmaschine DuckDuckGo angezeigt. Sie können diese Suchleiste oder die oben in Ihrem Tor-Browserfenster verwenden, um eine privatere Websuche durchzuführen. Geben Sie dazu in der Adressleiste oben auf Ihrem Bildschirm einfach Ihre Suchbegriffe ein und drücken Sie die Taste Eingeben Taste auf Ihrer Tastatur oder wählen Sie die aus Rechter Pfeil Symbol in der Adressleiste. Anschließend sollte eine DuckDuckGo-Suchergebnisseite angezeigt werden.

Schritt 4: Wenn Sie Firefox schon einmal verwendet haben, wird Ihnen der Tor-Browser bekannt vorkommen:

- Sie werden immer noch das auswählen Stern Symbol, um eine Webseite mit einem Lesezeichen zu versehen.

- Sie verwenden weiterhin die Adressleiste oben im Fenster, um Websuchen durchzuführen und Web- oder Onion-Adressen für bestimmte Websites einzugeben. Und Sie werden das auswählen Pluszeichen Symbol zum Öffnen neuer Tabs.

- Der Drei horizontale Linien Das Menüsymbol öffnet weiterhin ein größeres Menü mit Funktionen und Einstellungen für Ihren Browser, enthält aber auch einige neue Tor-spezifische Funktionen, z Neue Identität Und Neue Tor-Strecke für diese Seite. Wir werden diese und andere neue Funktionen in den folgenden Schritten durchgehen.

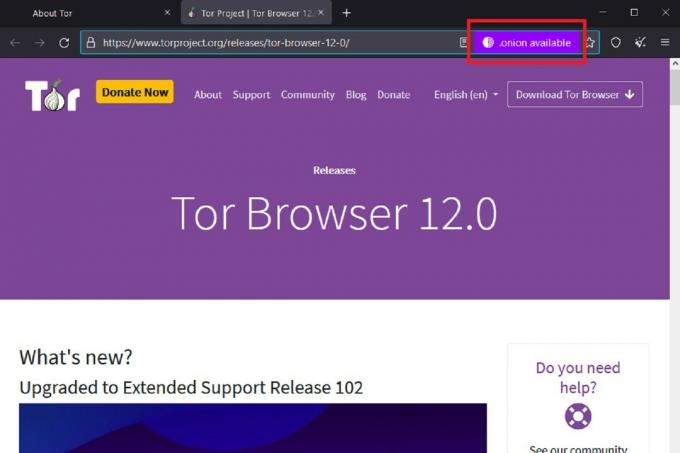

Schritt 5: Bei einigen Websites handelt es sich um Onion-Dienste, was bedeutet, dass Sie nur über das Tor-Netzwerk auf diese Websites zugreifen können. Um zu diesen Onion-Service-Websites zu gelangen, müssen Sie normalerweise deren Onion-Adresse in die Adressleiste oben im Fenster des Tor-Browsers eingeben. Diese Adresse ist in der Regel 56 Zeichen lang und endet mit einer „.onion“. Einige reguläre Websites bieten auch eine Onion-Service-Version ihrer Website an. Wenn dies der Fall ist, zeigt Tor normalerweise ein violettes „.onion verfügbar“-Symbol in der Adressleiste an. Sie können dies auswählen, um die Onion-Service-Version einer Website zu öffnen.

Schritt 6: In der oberen rechten Ecke des Tor-Browsers, zwischen dem Menüsymbol und dem Stern-Lesezeichensymbol, befinden sich zwei Symbole: ein Schildsymbol und ein Besensymbol. Wenn Sie das auswählen Schild Symbol können Sie die Sicherheitsstufe Ihres Browser-Erlebnisses auswählen. Der Besen Das Symbol zeigt an Neue Identität Funktion, die es Benutzern ermöglicht, eine völlig neue Sitzung zu starten und alle Spuren der alten/aktuellen Sitzung zu löschen, indem alle Fenster und Registerkarten geschlossen und alle privaten Informationen wie der Browserverlauf gelöscht werden. Der Tor-Browser wird im Wesentlichen neu gestartet.

Schritt 7: Wenn Sie das auswählen Drei horizontale Linien Wenn Sie auf das Menüsymbol klicken, wird ein Dropdown-Menü angezeigt. In diesem Menü daneben Neue Identität, können Sie auch auswählen Neue Tor-Strecke für diese Seite. Ein Schaltkreis ist im Wesentlichen der Weg, den ein Benutzer über Tor mit einer Website verbindet. Wenn Sie Probleme beim Herstellen einer Verbindung zu einer Website haben, können Sie die Registerkarte neu starten und versuchen, die Website mit einer neuen Verbindung zu laden, um eine erfolgreiche Verbindung herzustellen. Sie können dies tun, indem Sie das auswählen Neue Tor-Strecke für diese Seite Möglichkeit. Ihre privaten Daten werden mit dieser Funktion nicht gelöscht.

Das Deep Web erkunden

Tor ist als Werkzeug zum Schutz der Privatsphäre des Benutzers wertvoll, aber das ist nicht die einzige nützliche Funktion. Die andere, berüchtigtere Verwendung von Tor ist die als Tor zum Deep Web, dem riesigen Teil des Webs, der nicht von Suchmaschinen indiziert wird. Ein weiterer beliebter Begriff, dunkles Netzbezieht sich im Allgemeinen auf alle illegalen oder beunruhigenden Aktivitäten, die im Deep Web passieren können, aber die beiden sind nicht unbedingt austauschbar und Benutzer können das Deep Web ohne schändliche Absicht durchsuchen.

Mit Tor können Webseiten wie Clients ihre Anonymität schützen, indem sie einen Server so konfigurieren, dass er sich mit Clients über ein dazwischen liegendes Tor-Relay verbindet. Der Server muss die IP-Adresse nicht angeben, und der Benutzer benötigt sie auch nicht, sondern verwendet stattdessen eine Onion-Adresse, einen 56-stelligen Code, den Clients anstelle einer herkömmlichen URL eingeben.

Die versteckten Seiten im Tor-Netzwerk bilden eines der bekanntesten Darknets, bei denen es sich um Netzwerke handelt, auf die nur über eine bestimmte Software oder Autorisierung zugegriffen werden kann. Ein Begriff wie „Darknet“ beschwört Bilder von zwielichtigen Geschäften herauf, und das nicht ohne Grund. Einige der bemerkenswertesten versteckten Websites handeln mit illegalen Waren und Dienstleistungen, wie etwa Silk Road, ein beliebtes Schwarzmarkt-Darknet, das 2013 vom FBI geschlossen wurde.

Welche Einschränkungen, Gefahren und allgemeine Sicherheit hat Tor?

Obwohl Tor zum anonymen Surfen im Internet nützlich ist, ist dies nicht ohne Probleme. Dies hat natürlich die Aufmerksamkeit von Regierungsorganisationen wie der NSA und dem FBI auf sich gezogen, die Tor als besonders interessantes Ziel betrachten.

Während das Tor-Netzwerk vor Datenverkehrsanalysen geschützt ist, ist Tor eine modifizierte Version von Firefox und wie jeder andere Browser anfällig für Angriffe und Exploits. Durch die Infektion des Computers einer Person mit Malware können Regierungen und Cyberkriminelle Browseraktivitäten verfolgen und protokollieren Tastenanschläge, Kopieren von Webcam- und Überwachungsaufnahmen und sogar Fernzugriff und -steuerung über das Internet Geräte.

Es gibt keine Möglichkeit, im Internet völlig sicher zu sein, und Tor ändert daran nichts. Durch das Ergreifen angemessener Vorsichtsmaßnahmen ist es möglich, die Risiken des Surfens mit Tor, wie z. B. der Verwendung von, zu minimieren TorCheck-Website um zu überprüfen, ob Ihre Verbindung zu Tor sicher ist. Sie können auch eine integrieren virtuelles privates Netzwerk oder VPN um zusätzliche Sicherheit für Ihre digitalen Aktivitäten zu bieten.

Ein wichtiger Vorbehalt, den Sie beachten sollten, ist, dass Tor keine persönlichen Daten schützen kann, die Sie in ein Formular eingeben, da es sich um eine kostenlose Open-Source-Software handelt. Wie immer müssen Sie beim Surfen im Internet und beim Teilen von Informationen Ihren gesunden Menschenverstand walten lassen.

Bedenken Sie auch, dass Benutzer möglicherweise bestimmte Skripte und Plugins deaktivieren müssen, sodass Sie möglicherweise nicht alles ausführen können, was Sie möchten, auf Tor. Und wenn Sie darüber nachdenken, Tor zum Herunterladen von Torrents zu verwenden, denken Sie noch einmal darüber nach. Torrenting ist ein File-Sharing-Prozess das auf dem P2P-Protokoll basiert. Benutzer laden Teile einer Datei von anderen herunter und teilen die erworbenen Teile mit Benutzern, die dieselbe Datei herunterladen. Dieses Protokoll macht Ihre IP-Adresse für die Benutzer sichtbar, mit denen Sie Dateien teilen, wodurch Onion-Routing sinnlos wird.

Wenn Sie sich entscheiden, die versteckten oder anonymen Server von Tor zu besuchen, achten Sie auf die Websites, die Sie besuchen. Während viele Seiten dazu neigen, sozial akzeptabel oder zumindest legal zu sein, wie zum Beispiel Websites für Whistleblower oder Bitcoin-Börsen, einige der anderen Seiten sind Zufluchtsorte für Verstörende und sogar Kriminelle Verhalten.