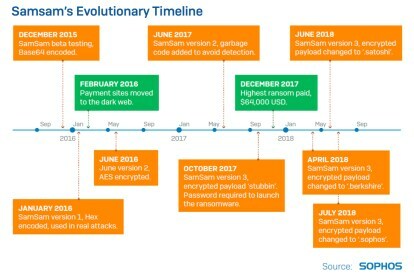

Det oplyser sikkerhedsfirmaet Sophos at SamSam ransomware har gjort mere økonomisk skade end tidligere antaget, og genereret $5,9 millioner fra ofre, siden det oprindeligt dukkede op i december 2015. Sophos siger, at hackere bruger SamSam i angreb cirka én gang om dagen, men den typiske websurfer vil sandsynligvis aldrig opleve ødelæggelserne givet SamSams målgruppe.

Den eneste opgave med ransomware er at holde en pc som gidsel ved at kryptere dens data. Mod et gebyr vil hackere frigive disse data. Ransomware bruges typisk i umålrettede e-mail-spamkampagner, hvor modtagere klikker på en vedhæftet fil eller et link, der installerer ransomwaren på deres pc. Disse kampagner er typisk ikke målrettet mod bestemte personer, men oversvømmer indbakken hos hundredtusindvis af individer.

Anbefalede videoer

Ifølge Sophos er SamSam anderledes. Det bruges ikke i en udbredt spamkampagne, der søger at fange potentielle ofre. I stedet bryder en enkelt hacker eller et team af personer ind i et netværk, scanner netværket og kører derefter ransomware manuelt. De er skræddersyede angreb for at maksimere skaden og generere løsepenge til høje dollars.

"Måske mest iøjnefaldende er dog nye oplysninger om, hvordan det spredes," rapporterer sikkerhedsfirmaet. "I modsætning til WannaCry, som udnyttede en softwaresårbarhed til at kopiere sig selv til nye maskiner, er SamSam faktisk installeret på computere på ofrets netværk på samme måde og med de samme værktøjer som legitim software applikationer."

Oprindeligt mente man, at SamSam udelukkende blev brugt til at angribe sundheds-, regerings- og uddannelsesorganisationer. Men en dybere undersøgelse afslører, at virksomheder i den private sektor faktisk har taget hovedparten af angrebene, men blot er uvillige til at stå frem for at afsløre deres tvangsbetalinger.

Når det er sagt, står virksomheder i den private sektor for 50 procent af de kendte angreb efterfulgt af sundhedsinstitutioner (26 procent), offentlige (13 procent) og uddannelsesinstitutioner (11 procent).

Et diagram, der følger med rapporten, viser, at 74 procent af de offerorganisationer, som Sophos har identificeret, bor i USA. Storbritannien følger otte procent efterfulgt af Belgien, Canada og Australien, mens andre lande som Danmark, Estland, Holland og Indien er én procent. Der er andre ofre og lande, Sophos endnu ikke har identificeret.

Hele ransomware-problemet ser ud til at stamme fra svage adgangskoder. Hackere får adgang til netværk gennem Remote Access Protocol, der typisk giver ledere og arbejdere mulighed for at få fjernadgang til netværket fra en pc, mens de er hjemme eller under en forretningsrejse. Hackere bruger software til at gætte disse svage adgangskoder og infiltrere netværket.

Men i modsætning til WannaCry og Ikke Petya, frigiver hackere ikke en orm, der kravler gennem netværket og inficerer hver pc. I stedet banker de konstant på netværkets forsvar, indtil de kommer uden om vejspærringerne og henter den adgang, de ønsker - eller bliver startet op fra netværket. Derfra går de fra pc til pc.

Hvis angrebet lykkes, venter hackere for at se, om ofrene betaler via et websted, der er lagt ud på det mørke web. Løsesummen er steget over tid, hævder Sophos, til omkring $50.000. Umålrettede ransomware-angreb såsom spamkampagner genererer typisk kun trecifrede løsesum.

Opgrader din livsstilDigital Trends hjælper læserne med at holde styr på den hurtige teknologiske verden med alle de seneste nyheder, sjove produktanmeldelser, indsigtsfulde redaktionelle artikler og enestående smugkig.