Det hestevæddeløb mellem AMD og Intel er sjovt at følge, men når det kommer til sikkerhed, er der langt mere på spil end framerates i spil. Der truer en spøgelsesagtig tilsynekomst, som er let at glemme. Spekulative eksekveringsbenyttelser som Spectre og dets varianter, samt ZombieLoad og en række andre sidekanalangreb er stadig lige så skræmmende som nogensinde.

Indhold

- Kæmper fra dag ét

- Prisen for sikkerhed

- Vær ikke bange. Vær hensynsfuld

Intel har set hovedparten af skylden for sårbarheden, men AMD-processorer er heller ikke ligefrem gratis. Langt fra.

Anbefalede videoer

Begge virksomheder er blevet tvunget til at implementere deres egne afhjælpende patches og hardwarerettelser for at sikre, at brugerne forbliver sikre mod disse potentielt grimme udnyttelser. Men med alt det, der er blevet gjort, hvilken er den sikrere og mere sikre mulighed for 2019: Intel eller AMD?

Kæmper fra dag ét

De allerførste bedrifter, der blev afsløret i løbet af det sidste smertefulde halvandet år med fejlafsløringer, var Spectre og dens variant, Meltdown. Men hvor meget af AMDs bagkatalog var påvirket af Spectre alene, var Intel-chips udgivet så langt tilbage som i 2008 sårbare over for begge. Andre udnyttelser, der ville komme frem i de efterfølgende måneder, inklusive Foreshadow, Lazy FPU, Spoiler og MDS, var alle levedygtige angrebsvektorer på Intel CPU'er, men ikke på AMD'er.

Til Intels kredit har det kæmpet den gode kamp for sine brugere, siden disse bedrifter kom frem i lyset, mikrokode rettelser og afbødning gennem softwarepartnere som Apple og Microsoft, der i vid udstrækning gør disse udnyttelsesstier overflødig.

Forståelse af Spectre og Meltdown

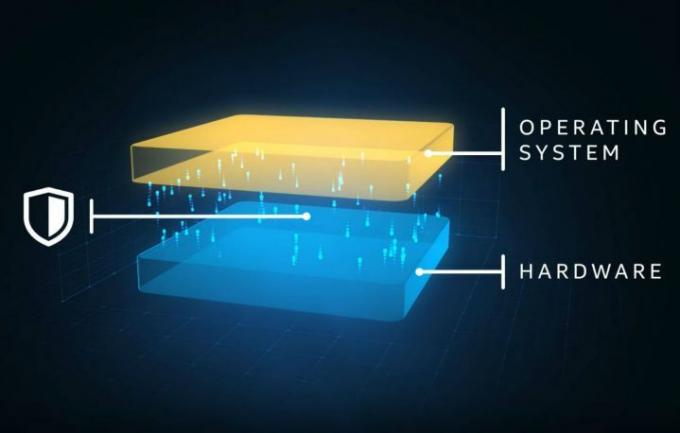

Intel er også begyndt at implementere meget mere permanente hardwarerettelser til nogle af disse udnyttelser i sine seneste processorer. Disse rettelser fungerer uafhængigt af mikrokode- og softwareopdateringer og gør udvalgte processorer sikre og beskyttet mod disse særlige angreb i kraft af deres design. Dette er produkter, som ikke har de samme fejl som tidligere processorer og repræsenterer den bedste indsats endnu for at stoppe angreb som Spectre i sine spor.

Intel begyndte at implementere hardwarerettelser i sine chips med udgivelsen af ottende generation af Whisky Lake-U CPU'er, bl.a. Core i7-8665U, i7-8565U og i5-8365U, som er beskyttet mod Meltdown, Foreshadow og RIDL takket være hardware ændringer.

Det er trøstende at vide, at Intel designer sine fremtidige produkter med sikkerhed i tankerne.

Yderligere rettelser vil komme ned i røret med den gradvise spredning af 10nm Ice Lake mobile CPU'er resten af året.

I en diskussion med Digital Trends gjorde Intel det klart, at der ikke er nogen væsentlig forskel i sikkerheden mellem mikrokode-/softwarerettelserne og hardwarebegrænsningerne.

Men det er vigtigt at bemærke, at slutbrugeren ikke skal foretage sig noget for at blive beskyttet af hardwarerettelser. Hvor operativsystem- eller softwareopdateringer er påkrævet, er der en chance for, at de ikke bliver installeret, og det kan efterlade brugere sårbare.

Den eneste strategi, som Intel har formuleret, skubber problemet videre til softwaren på en måde, som softwareudviklerne ikke er udstyret til at håndtere.

Hardwarerettelser er en meget mere permanent løsning på problemet, og ifølge Intel vil "Fremtidige Intel-processorer inkludere hardwarebegrænsninger, der adresserer kendte sårbarheder." Det er trøstende at vide, at Intel designer sine fremtidige produkter med sikkerhed i tankerne, men disse hardwarerettelser vil ikke være udtømmende.

Som Paul Kocher, senior teknologirådgiver hos Rambus, fortalte Digital Trends tidligere på året: "Når du har at gøre med den mest basale variant af Spectre, den eneste strategi, som Intel har formuleret, skubber problemet videre til softwaren på en måde, som softwareudviklerne ikke er udstyret til håndtere […] Den foreslåede løsning er alt, hvad du har en betinget gren, så en "hvis"-erklæring i et program, der kunne føre til problemer, hvis det var forkert forudsagt. Du formodes at sætte en instruktion kaldet "L Fence! i. Selv med det nye design skal indsættelse af L Fence forhindre spekulation i at forekomme, og det har en præstationsindvirkning."

Selvom det ikke er så påvirket som Intel, bringer AMD også hardwarefixer til at påvirke sin nye generations hardware. Dens Ryzen 3000-processorer har alle hardwarerettelser til Spectre og Spectre V4 sammen med operativsystembeskyttelse.

Prisen for sikkerhed

Hardwarerettelser er ikke kun vigtige, fordi de sikrer, at alle med den chip har de samme rettelser ud af æsken, men fordi hardwarerettelser ikke har samme ydeevnetab som noget af softwaren plastre. I nogle tilfælde skal de effektivt slå vigtige funktioner fra for at beskytte mod visse angreb.

Selvom det ikke er direkte sammenligneligt med afbødningens virkninger på Windows-pc'er, har Phoronix udført omfattende test af, hvordan de har påvirket Linux-platformen. Det bemærker et mærkbart fald i ydeevnen i en række tests. I de tilfælde, hvor hyperthreading var slået helt fra, hvilket virksomheder som Apple og Google anbefaler, der var et gennemsnitligt fald på 25 procent i den samlede præstation.

AMD var ikke immun over for tab af ydeevne med softwarereduktion på plads. Phoronix's test noterede et par procents fald i de fleste tilfælde, selvom de typisk var langt mindre virkningsfulde end Intels. Det var sandt i den seneste testrunde med Ryzen 3000 CPU'er også, hvor Intel-chips startede hurtigere i nogle tilfælde, men blev mærkbart langsommere efter afbødning.

Da vi kontaktede Intel for at diskutere præstations-hittet fra dets udnyttelsesreduktioner, nedtonede det virkningen, hvilket antydede, at "Generelt set, mens præstationspåvirkninger er blevet observeret på udvalgte datacenterarbejdsbelastninger, er virkningen af disse rettelser for den gennemsnitlige forbruger minimal."

Det pegede os også på en rapport fra sikkerhedsblog, The Daily Swig, som samlede en række udsagn om præstationshittet fra Spectre variant mitigations. Resultaterne var for det meste positive på Intel-fronten, hvor en række af Swigs kilder antydede, at indvirkningen på slutbrugerne var minimal. Det viste dog, at nogle tests i visse tilfælde, især i datacentre og cloud-servere, så en effekt på 10-15 procent fra rettelserne.

Den større bekymring er, at enhedsproducenter ikke vil implementere begrænsningerne af frygt for, at deres enhed virker mindre dygtig end konkurrenterne.

Så meget som det er skuffende at miste ydeevnen på en processor, jo større bekymring er den enhed producenter vil ikke implementere begrænsningerne af frygt for, at deres enhed virker mindre dygtig end konkurrence. Intel har lavet patches til en valgfri implementering for enhedsproducenter og slutbrugere. Det er noget, som Linux-skaber, Linus Torvalds, var stærkt kritisk overfor i begyndelsen af 2018.

Da vi spurgte Intel, om denne praksis ville fortsætte fremad, foreslog den, at den ikke ville påbyde sikkerhedsrettelser til sine partnere, men at "Som altid opfordrer Intel alle computerbrugere til at sørge for at holde deres systemer opdaterede, da det er en af de bedste måder at blive beskyttet."

At få nogen til at gøre det, uanset om det er en smartphone eller en bærbar computer, er noget som mange virksomheder kæmper med, selvom det er det en af de vigtigste måder at holde dine enheder sikre på fra hackere og generel malware. Så det faktum, at disse særlige patches kan forårsage præstationsfald, gør det endnu sværere at sælge. Især da der er meget få beviser, der tyder på, at spekulative henrettelsesangreb rent faktisk har fundet sted i naturen.

I vores diskussion med Intel om sagen nedtonede det igen sværhedsgraden af disse udnyttelsesveje og sagde, at "udnytter spekulativ henrettelse sidekanalsårbarheder uden for et laboratoriemiljø er ekstremt kompleks i forhold til andre metoder, som angribere har til deres rådighed bortskaffelse."

Det pegede også på et Virginia Tech-studie fra 2019 der fremhævede, hvordan i gennemsnit kun 5,5 procent af de opdagede sårbarheder blev brugt aktivt i naturen.

Vær ikke bange. Vær hensynsfuld

Så meget Spectre og dets lignende er skræmmende, bør Intels påstande dæmpe den frygt. Det er usandsynligt, at Spectre er blevet udnyttet i naturen indtil videre. Det er også sandsynligt, at alle, der ønsker at hacke netop dit system, vil bruge andre metoder, før de overhovedet overvejer en angrebssti som Spectre og dens varianter. Der er bare meget nemmere måder at gøre det på. Ikke mindst bare at ringe til dig og forsøge at social manipulere dig til at opgive dine private oplysninger.

Men det betyder ikke, at vi ikke skal tage hensyn til vores bekymringer for Spectre, når det kommer til at købe ny hardware. Faktum er, at Intel-hardware er mere modtagelig end AMD's, simpelthen fordi der er et større antal potentielle udnyttelsesstier på Intel CPU'er og mere afhængighed af softwarerettelser, som måske eller måske ikke har været implementeret.

Nyere hardware fra begge selskaber er sikrere og mindre påvirket af begrænsninger end ældre chips. Du finder flere hardwarerettelser i både de nyeste Ryzen 3000-seriens processorer og Intels 9. generations chips. Ice Lake lover et stadigt større antal rettelser og Intels rygtede Comet Lake S-chips i 2020 vil uden tvivl stadig indeholde yderligere rettelser.

Hvis du er bekymret for Spectre, er det bestemt værd at overveje at opgradere din processor til en af de seneste generationer af chips fra Intel og AMD. Hvis du er særligt bekymret eller ikke ønsker at bekymre dig om softwarepatches, så er AMD CPU'er mindre påvirket af disse angreb.

For nu er det usandsynligt, at der er meget af en virkelig verdenspåvirkning for den gennemsnitlige person, når det kommer til denne slags fejl.

Det er også værd at påpege, at de fleste eksperter, vi har talt med, mener, at vi ikke har set den sidste af denne slags udnyttelser, og at flere potentielt er på vej. Det vil sige, indtil Intel og dets samtidige udvikler en ny, forebyggende strategi — småske som en sikre kerne lige på terningen. Disse potentielle nye, uopdagede udnyttelser kan også føre til yderligere ydeevneforringelse på eksisterende hardware.

Det hele er kun spekulationer; måske en passende måde at se på fremtiden for en spekulativ henrettelsesfejl. For nu er det usandsynligt, at der er meget af en virkelig verdenspåvirkning for den gennemsnitlige person, når det kommer til denne slags fejl. Men hvis du skal vælge en vinder med hensyn til sikkerhed og ydeevne, er der ingen tvivl om, at AMD-hardware i øjeblikket har føringen. Intel-hardware er stadig fantastisk på så mange måder, men dette er en, hvor dens styrker er vendt mod den.

Redaktørens anbefalinger

- AMD's kommende Ryzen 5 5600X3D kan fuldstændig detronisere Intel i budgetbygninger

- Asus kæmper for at redde ansigt efter en enorm AMD Ryzen-kontrovers

- Nvidias uhyrlige prisstrategi er netop derfor, vi har brug for AMD og Intel

- AMD taber AI-kampen, og det er på tide, det begynder at bekymre sig

- AMDs Ryzen 9 7950X3D-prissætning holder presset på Intel