Lazarus, en statssponsoreret hackergruppe baseret i Nordkorea, bruger nu open source-software og skaber falske jobs for at sprede malware, siger Microsoft.

Den velkendte gruppe af hackere retter sig mod mange vigtige industrisektorer, såsom teknologi, medier underholdning og forsvar, og det bruger mange forskellige slags software til at udføre disse angreb.

Næste gang du får en besked på LinkedIn, skal du være forsigtig. Microsoft advarer om, at den Nordkorea-baserede trusselgruppe aktivt har brugt open source-software inficeret med trojanske heste til at angribe branchefolk. Microsoft har fastslået, at disse social engineering-angreb startede i slutningen af april og fortsatte indtil i det mindste midten af september.

Relaterede

- Denne Bing-fejl lod hackere ændre søgeresultater og stjæle dine filer

- Hackerrækker eksploderer - her er, hvordan du kan beskytte dig selv

- Dette farlige nye hackerværktøj gør phishing bekymrende let

Lazarus, også omtalt som ZINC, Labyrinth Chollima og Black Artemis, er en statssponsoreret militær hackergruppe fra Nordkorea. Det siges, at det har været aktivt siden mindst 2009, og siden da har det været ansvarligt for en række store angreb, herunder phishing, ransomware-kampagner og mere.

Anbefalede videoer

Gruppen har oprettet falske LinkedIn rekrutteringsprofiler og henvendt sig til egnede kandidater med jobtilbud hos legitime, eksisterende virksomheder. "Targets modtog opsøgende kontakt, der var skræddersyet til deres profession eller baggrund og blev opfordret til at søge en ledig stilling hos en af flere legitime virksomheder," sagde Microsoft.

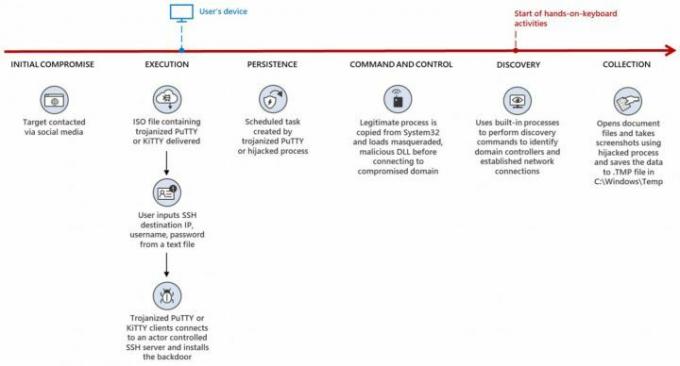

Da ofrene var overbevist om at flytte samtalen fra LinkedIn til WhatsApp, som tilbyder krypteret kommunikation, gik hackerne videre til næste trin. Under WhatsApp-samtalen modtog målene inficeret software, der gjorde det muligt for Lazarus at implementere malware på deres systemer.

Slutmålet for hackerne var at kunne stjæle følsom information eller få adgang til værdifulde netværk. Bortset fra malwaren - som blev fundet i programmer som PuTTY, KiTTY, TightVNC, muPDF/Subliminal Recording og Sumatra PDF Reader - angrebene var også velkonstrueret på den sociale side af tingene, med LinkedIn-profiler og virksomheder udvalgt til at matche ofrets erhverv.

Som bemærket af Bleeping Computer, har ZINC også udført lignende angreb ved at bruge falske sociale medier til at distribuere malware. Tidligere var det primært rettet mod sikkerhedsforskere; denne gang har angrebene en bredere rækkevidde.

Disse angreb virker som en opfølgning på Operation Dream Job. Kampagnen, som har været aktiv siden 2020, fokuserede på mål fra forsvars- og rumfartssektoren i USA og lokkede dem ind med interessante jobtilbud, alt sammen med det formål at drive cyberspionage. Lazarus er også blevet set målrettet cryptocurrency-arbejdere og kryptoudvekslinger i fortiden.

Hvordan beskytter du dig selv mod disse angreb? Prøv at holde dine LinkedIn-samtaler på platformen, hvis det overhovedet er muligt. Accepter ikke filer fra personer, du ikke kender, og sørg for at bruge god antivirus software. Til sidst skal du ikke være bange for at kontakte virksomheden og kontrollere, at den person, der forsøger at sende dig filer, faktisk fungerer der.

Redaktørens anbefalinger

- Kinesiske hackere retter sig mod kritisk amerikansk infrastruktur, advarer Microsoft

- Hackere stjal 1,5 millioner dollars ved at bruge kreditkortdata købt på det mørke web

- Microsofts databrud afslørede følsomme data fra 65.000 virksomheder

- Ny phishing-metode ligner den ægte vare, men den stjæler dine adgangskoder

- Pas på: Hackere bruger et smart Microsoft Edge-malvertising-svindel

Opgrader din livsstilDigital Trends hjælper læserne med at holde styr på den hurtige teknologiske verden med alle de seneste nyheder, sjove produktanmeldelser, indsigtsfulde redaktionelle artikler og enestående smugkig.