Cybersikkerhedsforskere har opdaget en ny nul-dages sårbarhed, der er dukket op i Microsofts Exchange-e-mail-servere og allerede er blevet udnyttet af dårlige aktører.

Den endnu ikke-navngivne sårbarhed er blevet detaljeret af cybersikkerhedsleverandøren GTSC, selvom der stadig indsamles oplysninger om udnyttelsen. Det betragtes som en "nul-dages" sårbarhed på grund af det faktum, at offentlighedens adgang til fejlen var tydelig, før en patch kunne gøres tilgængelig.

Anbefalede videoer

🚨 Der er rapporter, der dukker op om, at en ny nul-dag eksisterer i Microsoft Exchange, og bliver aktivt udnyttet i naturen 🚨

Jeg kan bekræfte, at et betydeligt antal Exchange-servere er blevet bagdøre - inklusive en honeypot.

Tråd for at spore problemet følger:

— Kevin Beaumont (@GossiTheDog) 29. september 2022

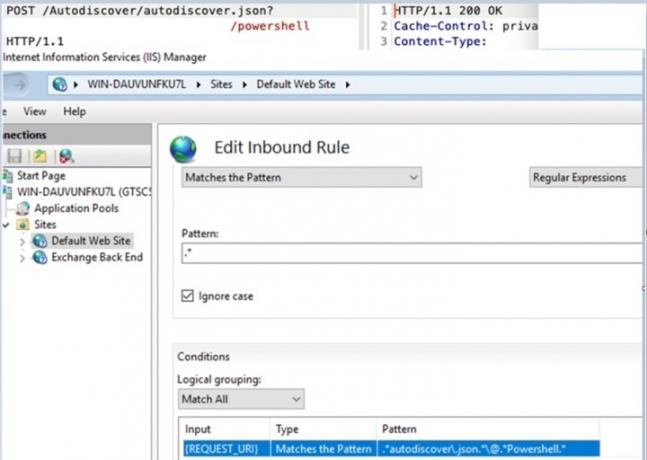

Nyheder om sårbarheden blev først sendt til Microsoft gennem dets Zero Day Initiative-program sidste torsdag den 29. september, med detaljerede oplysninger om, at udnyttelsen af malware CVE-2022-41040 og CVE-2022-41082 "kunne give en angriber mulighed for at udføre fjernudførelse af kode på berørte Microsoft Exchange-servere," ifølge til

Trend Micro.Microsoft udtalte fredag, at det "arbejdede på en accelereret tidslinje" for at løse nul-dages sårbarheden og oprette en patch. Forsker Kevin Beaumont bekræftede dog på Twitter, at fejlen er blevet brugt af uhyggelige spillere til at få adgang til bagsiden af flere Exchange-servere.

Med udnyttelsen allerede i naturen, er der rig mulighed for, at virksomheder og statslige enheder kan blive angrebet af dårlige aktører. Dette skyldes det faktum, at Exchange-servere er afhængige af internettet, og afbrydelse af forbindelser vil blive afbrudt produktivitet for mange organisationer, Travis Smith, vicepræsident for malware-trusselsforskning hos Qualys, fortalte Protokol.

Mens detaljerne om præcis, hvordan CVE-2022-41040 og CVE-2022-41082 malware virker, ikke er kendt, bemærkede flere forskere ligheder med andre sårbarheder. Disse omfatter Apache Log4j-fejlen og "ProxyShell"-sårbarheden, som begge har fjernudførelse af kode til fælles. Faktisk flere forskere tog fejl af den nye sårbarhed for ProxyShell, indtil det blev gjort klart, at den gamle fejl var opdateret på alle dens patches. Dette gjorde det klart, at CVE-2022-41040 og CVE-2022-41082 er helt nye, aldrig før sete sårbarheder.

"Hvis det er sandt, er det, det fortæller dig, at selv nogle af de sikkerhedsprocedurer og -procedurer, der bliver brugt i dag, kommer til kort. De vender tilbage til de iboende sårbarheder i koden og softwaren, der er grundlaget for dette IT-økosystem,” Roger Cressey, tidligere medlem af cybersikkerhed og terrorbekæmpelse for Clinton og Bushs Hvide Hus, fortalte DigitalTrends.

»Hvis du har en dominerende position på markedet, så ender du, når der er en udnyttelse, du tror du har løst, men det viser sig, at der er andre forbundet med det, der dukker op, når du mindst venter det. Og udveksling er ikke ligefrem plakatbarnet for, hvad jeg vil kalde et sikkert, et sikkert tilbud,” tilføjede han.

Malware og zero-day sårbarheder er en ret konsekvent realitet for alle teknologivirksomheder. Microsoft har dog perfektioneret sin evne til at identificere og afhjælpe problemer og stille patching til rådighed for sårbarheder i kølvandet på et angreb.

Ifølge CISA sårbarhedskatalog, Microsoft Systems har været udsat for 238 cybersikkerhedsmangler siden begyndelsen af året, hvilket tegner sig for 30 % af alle opdagede sårbarheder. Disse angreb inkluderer dem mod andre store teknologimærker, herunder Apple iOS, Google Chrome, Adobe Systems og Linux, blandt mange andre.

"Der er mange teknologiske it-virksomheder, der har nul dage, som bliver opdaget og udnyttet af modstandere. Problemet er, at Microsoft har haft så stor succes med at dominere markedet, at når deres sårbarheder opdages, er den kaskadevirkning, det har i forhold til skala og rækkevidde utroligt stort. Og så når Microsoft nyser, bliver den kritiske infrastrukturverden slem forkølet, og det ser ud til at være en gentagende proces her,” sagde Cressey.

En sådan nul-dages sårbarhed, der blev løst tidligere i år var Follina (CVE-2022-30190), som gav hackere adgang til Microsoft Support Diagnostic Tool (MSDT). Dette værktøj er almindeligvis forbundet med Microsoft Office og Microsoft Word. Hackere var i stand til at udnytte det at få adgang til en computers backend, give dem tilladelse til at installere programmer, oprette nye brugerkonti og manipulere data på en enhed.

Tidlige beretninger om sårbarhedens eksistens blev afhjulpet med løsninger. Microsoft trådte dog ind med en permanent softwarefix, da hackere begyndte at bruge den information, de indsamlede, til at målrette mod den tibetanske diaspora og USA og E.U. regerings kontorer.

Redaktørens anbefalinger

- Opdater Windows nu - Microsoft har lige rettet flere farlige udnyttelser

- Google Chrome topper denne liste over de mest sårbare browsere

- Her er grunden til, at du skal opdatere din Google Chrome lige nu

- Denne sårbarhed gav hackere adgang til alle aspekter af din Mac

- Microsoft Edge bliver ramt af den samme alvorlige sikkerhedsfejl, som plagede Chrome

Opgrader din livsstilDigital Trends hjælper læserne med at holde styr på den hurtige teknologiske verden med alle de seneste nyheder, sjove produktanmeldelser, indsigtsfulde redaktionelle artikler og enestående smugkig.