Mens internettet dramatisk har udvidet muligheden for at dele viden, har det også gjort spørgsmål om privatlivets fred mere komplicerede. Mange mennesker er berettiget bekymrede over, at deres personlige oplysninger bliver stjålet eller set, herunder bankoplysninger, kreditkortoplysninger og browser- eller loginhistorik.

Indhold

- Hvorfor eksisterer Tor?

- Hvordan Tor har svaret på sikker browsing

- Hvem bruger Tor, og hvorfor?

- Sådan bruger du Tor: hvordan får du det

- Sådan bruger du Tor: en hurtig rundtur i softwaren

- Udforskning af det dybe web

- Hvad er Tors begrænsninger, farer og generelle sikkerhed?

Hvis du leder efter mere privatliv, mens du surfer, er Tor en god måde at gøre det på, da det er software, der giver brugerne mulighed for at surfe anonymt på nettet. Det skal bemærkes, at Tor kan bruges til at få adgang til ulovligt indhold på det mørke webog digitale trends tolererer eller tilskynder ikke til denne adfærd.

Anbefalede videoer

Hvorfor eksisterer Tor?

I dette klima med dataindsamling og bekymringer om privatlivets fred er Tor-browseren blevet genstand for diskussion og kendthed. Som mange undergrundsfænomener på internettet er det dårligt forstået og indhyllet i den slags teknologisk mystik, som folk ofte tilskriver ting som f.eks.

hacking eller Bitcoin.Oprindeligt udviklet af U.S. Naval Research Lab i 1990'erne, får løgroutere deres navn fra den løglignende lagdelingsteknik, der skjuler information om brugeraktivitet og placering. Måske ironisk nok modtog organisationen størstedelen af sin finansiering fra afdelinger af United Statsregering i årevis, som stadig ser Tor som et værktøj til at fremme demokrati i autoritært stater.

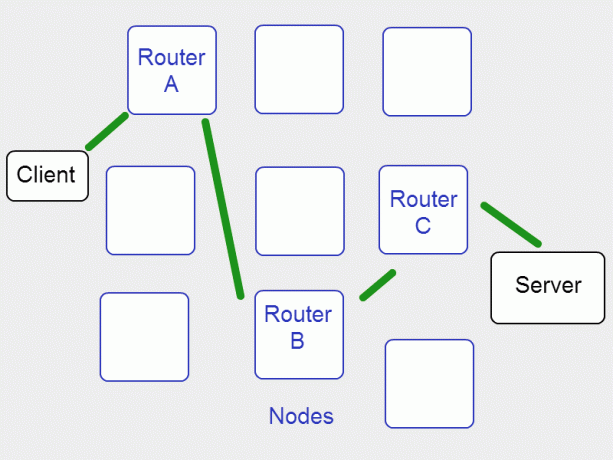

For at forstå, hvordan Tor kan beskytte en brugers identitet, når de surfer på internettet, er vi nødt til at diskutere internettet. På det mest basale er det en række forbindelser mellem computere over store afstande. Nogle pc'er rummer de data, der er lagret på internettet, herunder websider som Google, der er kendt som servere. En enhed, der bruges til at få adgang til disse oplysninger, såsom en smartphone eller pc, er kendt som en klient. De transmissionslinjer, der forbinder klienter med servere, kommer i en række forskellige former, uanset om det er fiberoptiske kabler eller Wi-Fi, men de er alle forbindelser. Med opfindelsen af Wi-Fi, satellitinternet og bærbare hotspots, er internettet både mere tilgængeligt og mere sårbart end nogensinde før.

Data kan opsnappes eller udspioneres på flere forskellige måder, især hvis netværk ikke bruger korrekt kryptering eller ved et uheld har downloadet malware. På den hvide hat-side kan enkeltpersoner og organisationer (inklusive regeringer, retshåndhævende internetudbydere og sociale medievirksomheder) få adgang til internetdata for at overvåge, hvem der udfører ulovlige aktiviteter - eller for at indsamle værdifulde data om brugeradfærd og handlinger, der kan analyseres eller solgt.

Et stigende antal løsninger løser disse privatlivsproblemer, såsom VPN'er eller virtuelle private netværk. Tor er en anden browserbaseret løsning, som mange bruger.

Hvordan Tor har svaret på sikker browsing

Der er to kritiske aspekter af løgrouting. For det første er Tor-netværket sammensat af frivillige, der bruger deres computere som noder. Under normal browsing bevæger information sig over internettet i pakker. Når en Tor-bruger besøger et websted, flytter deres pakker dog ikke direkte til den server. I stedet opretter Tor en sti gennem tilfældigt tildelte noder, som pakken vil følge, før den når serveren.

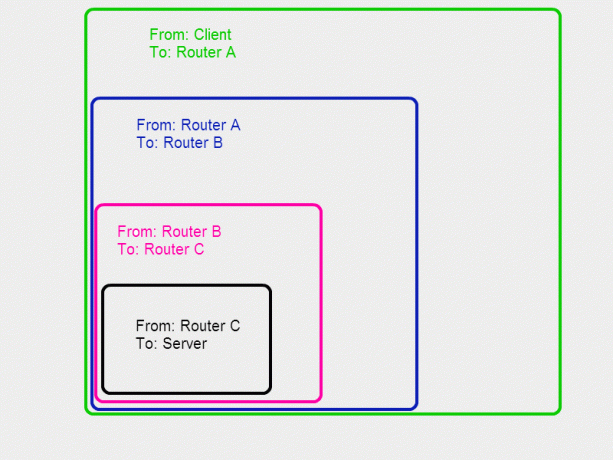

Det andet vigtige aspekt ved løgrouting er, hvordan pakkerne er konstrueret. Typisk inkluderer pakker afsenderens adresse og destinationen, som snail mail. Når du bruger Tor, pakkes pakker i stedet ind i på hinanden følgende lag som en indlejringsdukke.

Når brugeren sender pakken, fortæller det øverste lag, at den skal gå til router A, det første stop på kredsløbet. Når den er der, tager Router A det første lag af. Det næste lag instruerer router A om at sende pakken til router B.

Router A kender ikke den endelige destination, kun at pakken kom fra brugeren og gik til B. Router B skræller det næste lag af og sender det ned ad linjen til Router C, og denne proces fortsætter, indtil meddelelsen når sin destination.

Ved hvert stop ved noden kun det sidste sted pakken var, og det næste sted den vil være. Ingen node registrerer den komplette sti af data, og heller ikke nogen ville observere meddelelsen gå ud, forudsat at dine første tre servere er konfigureret korrekt.

Hvem bruger Tor, og hvorfor?

Anonymitet er Tors brød og smør, og som sådan er det sandsynligvis umuligt at få et præcist overblik over dens brugerbase. Specifikke tendenser bliver dog tydelige, og nogle Tor-fortalere er især højrøste om deres grunde til at bruge tjenesten.

Tor er blevet populær blandt journalister og aktivister i lande, der lægger restriktioner på deres borgers internet og udtryk. For whistleblowere giver Tor en sikker mulighed for at lække information til journalister.

Du ved det måske ikke, men da Edward Snowden udgav oplysninger om NSA's PRISM-program til nyhedsorganisationer, gjorde han det via Tor. Man behøver dog ikke at være aktivist, frihedskæmper eller kriminel for at værdsætte Tor. Mange akademikere og almindelige borgere støtter Tor som et værktøj til at holde privatlivet og ytringsfriheden i live i den digitale tidsalder. Agenturer som CIA er også aktive på Tor for at gøre det nemmere at modtage tips og information.

På trods af Tor-projektets gode intentioner har Tor udviklet et dårligt ry i mainstreampressen, og ikke uden grund. Når du har en gratis-at-bruge privatlivsbrowser, der er let at distribuere og tilbyder brugere både support og fællesskabsfora, er det ingen overraskelse, at nogle af disse fællesskaber dannes omkring uansete fag. Tor kæmper tilbage mod denne konnotation med PrivChat webinarer fra nogle af dets populære brugere inden for menneskerettigheder og presser på for demokrati, samt guider for dem, der opererer under fjendtlige regeringer for at hjælpe dem med at forblive sikre.

Sådan bruger du Tor: hvordan får du det

I overensstemmelse med de ideologiske mål med Tor-projektet er Tor gratis at bruge og tilgængelig på tværs af de fleste platforme, inklusive Linux. Du skal blot downloade og installere browseren fra Tor Project-webstedet, som er en modificeret version af Firefox tilgængelig til Windows, macOS, Linux og Android.

Brugere skal bemærke, at selvom Tor Browser er forudkonfigureret til at fungere korrekt, kan brugere på netværk med firewalls eller andre sikkerhedssystemer opleve vanskeligheder. Desuden kan det at være skødesløs, når du browser, stadig kompromittere ens anonymitet. Tors hjemmeside har en liste over ting, du skal undgå at gøre mens du bruger browseren.

Sådan bruger du Tor: en hurtig rundtur i softwaren

Når du har downloadet og installeret Tor Browser, skal du vide, hvordan du navigerer i den. Følg disse trin for en hurtig rundtur i Tor Browser:

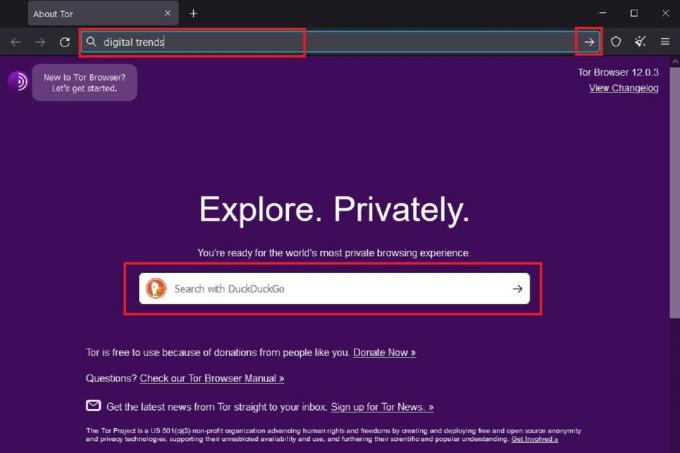

Trin 1: Åbn Tor Browser på din pc.

Trin 2: På den Opret forbindelse til Tor skærm, der vises, kan du enten gå videre og oprette forbindelse til Tor ved at vælge Forbinde eller tag dig tid til at konfigurere din forbindelse ved at vælge Konfigurer forbindelse mulighed. Med henblik på denne vejledning vil vi bare vælge Forbinde.

Trin 3: Det kan tage et par minutter at oprette forbindelse, men når du først har oprettet forbindelse til Tor, vil du blive præsenteret for en velkomstskærm, der har en DuckDuckGo søgemaskines søgelinje fremtrædende. Du kan bruge denne søgelinje eller den øverst i dit Tor-browservindue til at udføre en mere privat websøgning. For at gøre det i adresselinjen øverst på din skærm skal du blot indtaste dine søgeord og trykke på Gå ind på dit tastatur eller vælg Højre pil ikonet i adresselinjen. Du bør derefter blive præsenteret for en DuckDuckGo-søgeresultatside.

Trin 4: Hvis du har brugt Firefox før, vil Tor Browser se bekendt ud for dig:

- Du vil stadig vælge Stjerne ikon for at bogmærke en webside.

- Du vil stadig bruge adresselinjen øverst i vinduet til at udføre websøgninger og indtaste web- eller løgadresser for bestemte websteder. Og du vælger Plus tegn ikon for at åbne nye faner.

- Det Tre vandrette linjer menuikonet vil stadig åbne en større menu med funktioner og indstillinger til din browser, men det vil også indeholde nogle nye Tor-specifikke funktioner som f.eks. Ny identitet og Nyt Tor-kredsløb for dette websted. Vi gennemgår disse og andre nye funktioner i de følgende trin.

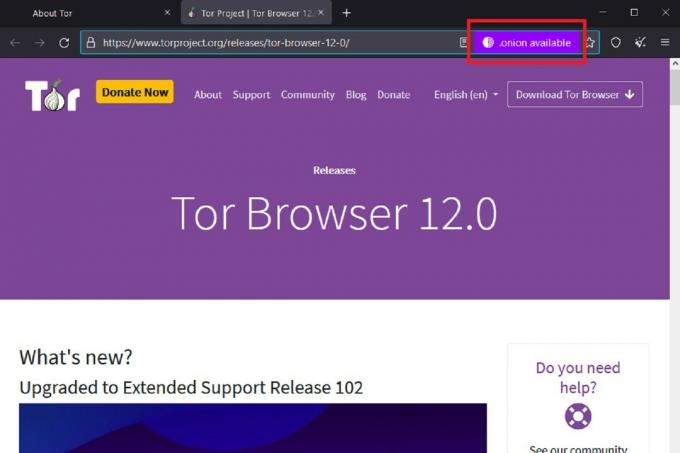

Trin 5: Nogle websteder er løgtjenester, hvilket betyder, at du kun kan få adgang til disse websteder via Tor-netværket. For at komme til disse løgservicewebsteder skal du normalt indtaste deres løgadresse i adresselinjen øverst i Tor-browserens vindue. Denne adresse er normalt 56 tegn lang og slutter med et ".onion". Nogle almindelige websteder tilbyder også en løgserviceversion af deres websted. Hvis de gør det, vil Tor normalt vise et lilla ".onion tilgængelig"-ikon i adresselinjen. Du kan vælge dette for at åbne løgserviceversionen af et websted.

Trin 6: Der er to ikoner i øverste højre hjørne af Tor-browseren, placeret mellem menuikonet og stjernebogmærkeikonet: et skjoldikon og et kostikon. Hvis du vælger Skjold ikon, kan du vælge sikkerhedsniveauet for din browseroplevelse. Det Kost ikonet angiver Ny identitet funktion som giver brugerne mulighed for at starte en helt ny session og sletter alle spor af den gamle/aktuelle session ved at lukke alle vinduer og faner og slette alle private oplysninger som browserhistorik. Tor Browser genstarter i det væsentlige.

Trin 7: Hvis du vælger Tre vandrette linjer menuikonet, vises en rullemenu. I den menu ved siden af Ny identitet, kan du også vælge Nyt Tor-kredsløb for dette websted. Et kredsløb er i bund og grund den vej, det tager at forbinde en bruger til et websted via Tor. Hvis du har problemer med at oprette forbindelse til et websted, kan du genstarte fanen og prøve at indlæse webstedet med et nyt kredsløb for at etablere en vellykket forbindelse. Du kan gøre dette ved at vælge Nyt Tor-kredsløb for dette websted mulighed. Dine private oplysninger bliver ikke slettet med denne funktion.

Udforskning af det dybe web

Tor er værdifuldt som et værktøj til at beskytte brugerens privatliv, men det er ikke dens eneste nyttige funktion. Den anden, mere berygtede anvendelse af Tor er som en gateway til det dybe web, den massive del af nettet, der ikke er indekseret af søgemaskiner. Et andet populært udtryk, mørkt web, refererer generelt til al den ulovlige eller bekymrende aktivitet, der kan ske på det dybe web, men de to er ikke nødvendigvis udskiftelige, og brugere kan gennemtrawle det dybe web uden ondsindede hensigter.

Tor tillader websider, som klienter, at beskytte deres anonymitet ved at konfigurere en server til at forbinde med klienter på et Tor-relæ ind imellem. Serveren behøver ikke at angive IP-adressen, og brugeren har ikke brug for den, i stedet for at bruge en løgadresse, en 56-tegns kode, som klienter indtaster i stedet for en traditionel URL.

De skjulte sider på Tor-netværket omfatter et af de mest berømte mørkenet, som er netværk, der kun er tilgængelige via bestemt software eller autorisation. En sætning som "darknet" fremmaner billeder af lyssky forretninger og ikke uden grund. Nogle af de mest bemærkelsesværdige skjulte websteder handler med ulovlige varer og tjenester, såsom Silkevejen, som var et populært sortmarkeds-mørkenet, der blev lukket ned af FBI i 2013.

Hvad er Tors begrænsninger, farer og generelle sikkerhed?

Selvom Tor er nyttigt til anonym browsing på nettet, er det ikke uden problemer. Dette har naturligvis tiltrukket regeringsorganisationer som NSA og FBI, som betragter Tor som et mål af særlig interesse.

Mens Tor-netværket er sikkert fra trafikanalyse, er Tor en modificeret version af Firefox og er sårbar over for angreb og udnyttelser som enhver anden browser. Ved at inficere en andens computer med malware kan regeringer og cyberkriminelle spore browseraktiviteter, logge tastetryk, kopiere webcam og overvågningsbilleder, og endda fjernadgang og kontrol med internetforbindelse enheder.

Der er ingen måde at være helt sikker på på internettet, og Tor ændrer ikke på dette. Ved at tage rimelige forholdsregler er det muligt at minimere risikoen ved at browse med Tor, som f.eks. TorCheck hjemmeside for at kontrollere, at din forbindelse til Tor er sikker. Du kan også inkorporere en virtuelt privat netværk eller VPN for at give yderligere sikkerhed for dine digitale aktiviteter.

En vigtig advarsel at huske er, at da Tor er gratis og open source-software, er den ikke i stand til at beskytte nogen personlige oplysninger, som du vælger at indtaste i en formular. Ligesom altid skal du bruge din sunde fornuft, når du surfer på internettet og deler information.

Husk også, at brugere muligvis skal deaktivere visse scripts og plugins, så du muligvis ikke kan køre alt, hvad du vil på Tor. Og hvis du overvejer at bruge Tor til at downloade torrents, så tro om igen. Torrenting er en fildelingsproces der er afhængig af P2P-protokollen. Brugere downloader bits af en fil fra andre og deler bits, de har erhvervet, med brugere, der downloader den samme fil. Denne protokol gør din IP-adresse synlig for de brugere, du deler filer med, hvilket gør løgrouting meningsløst.

Hvis du beslutter dig for at besøge Tors skjulte eller anonyme servere, skal du være opmærksom på de websteder, du besøger. Mens mange sider har tendens til at være socialt acceptable eller i det mindste lovlige, såsom websteder for whistleblowere eller Bitcoin-udvekslinger, er nogle af de andre websteder tilflugtssteder for forstyrrende og endda kriminelle opførsel.