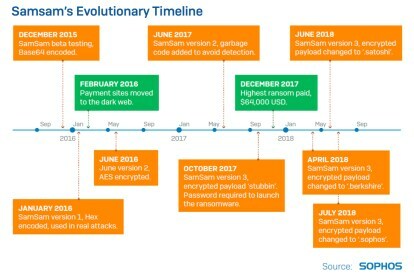

Фирмата за сигурност Sophos съобщава че рансъмуерът SamSam е нанесъл повече финансови щети, отколкото се смяташе досега, генерирайки $5,9 милиона от жертвите, откакто първоначално се появи през декември 2015 г. Sophos казва, че хакерите използват SamSam при атаки около веднъж на ден, но типичният уеб сърфист вероятно никога няма да изпита опустошението предвид целевата аудитория на SamSam.

Единствената задача на рансъмуера е да държи компютър като заложник, като криптира данните му. Срещу заплащане хакерите ще пуснат тези данни. Рансъмуерът обикновено се използва в ненасочени кампании за спам по имейл, при които получателите кликват върху прикачен файл или връзка, която инсталира рансъмуера на техния компютър. Тези кампании обикновено не са насочени към конкретни хора, а наводняват входящите кутии на стотици хиляди хора.

Препоръчани видеоклипове

Според Sophos SamSam е различен. Не се използва в широко разпространена спам кампания, целяща да закачи потенциални жертви. Вместо това, един хакер или екип от хора прониква в мрежа, сканира мрежата и след това ръчно стартира ransomware. Те са специално пригодени атаки за увеличаване на щетите и генериране на високи откупи в долари.

„Може би най-впечатляващата обаче е новата информация за това как се разпространява“, съобщава охранителната фирма. „За разлика от WannaCry, който използва софтуерна уязвимост, за да се копира на нови машини, SamSam всъщност е инсталиран на компютри в мрежата на жертвата по същия начин и със същите инструменти като легитимния софтуер приложения.”

Първоначално се смяташе, че SamSam се използва за атака единствено на здравни, правителствени и образователни организации. Но едно по-задълбочено разследване разкрива, че компаниите в частния сектор всъщност са поели тежестта на атаките, но просто не желаят да излязат, за да разкрият своите принудителни плащания.

Въпреки това бизнесът в частния сектор представлява 50 процента от известните атаки, следван от здравни (26 процента), държавни (13 процента) и образователни (11 процента) институции.

Диаграма, предоставена с доклада, показва, че 74 процента от организациите жертви, идентифицирани от Sophos, пребивават в Съединените щати. Обединеното кралство изостава с осем процента, следвано от Белгия, Канада и Австралия, докато други страни като Дания, Естония, Холандия и Индия са с един процент. Има други жертви и държави, които Sophos все още не са идентифицирали.

Изглежда, че целият проблем с ransomware произтича от слаби пароли. Хакерите получават достъп до мрежи чрез протокола за отдалечен достъп, който обикновено позволява на ръководителите и работниците да осъществяват отдалечен достъп до мрежата от компютър, докато са у дома или по време на командировка. Хакерите използват софтуер, за да отгатнат тези слаби пароли и да проникнат в мрежата.

Но за разлика от WannaCry и НеПетя, хакерите не пускат червей, който пълзи из мрежата и заразява всеки компютър. Вместо това, те непрекъснато удрят защитата на мрежата, докато не заобиколят пречките и не извлекат достъпа, който искат - или бъдат стартирани от мрежата. Оттам те се преместват от компютър на компютър.

Ако атаката е успешна, хакерите изчакват да видят дали жертвите извършват плащане чрез уебсайт, публикуван в тъмната мрежа. Откупите са се увеличили с течение на времето, твърди Sophos, до около 50 000 долара. Ненасочените атаки на рансъмуер, като спам кампании, обикновено генерират само трицифрени откупи.

Надградете начина си на животDigital Trends помага на читателите да следят забързания свят на технологиите с всички най-нови новини, забавни ревюта на продукти, проницателни редакционни статии и единствени по рода си кратки погледи.