Бил Роберсън/Дигитални тенденции

(в) Сигурно е седмична рубрика, която се гмурка в бързо ескалиращата тема за киберсигурността.

Препоръчани видеоклипове

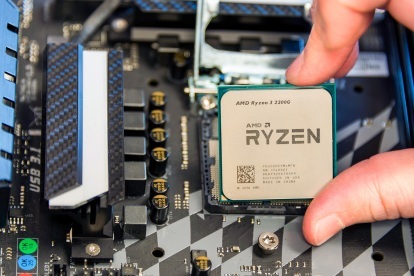

Във вторник, 13 март, охранителната фирма CTS Labs обяви откриването на 13 недостатъка в процесорите Ryzen и Epyc на AMD. Проблемите обхващат четири класа уязвимости, които включват няколко основни проблема, като хардуерна задна вратичка в Чипсетът на Ryzen и недостатъци, които могат напълно да компрометират Secure Processor на AMD, чип, който трябва да действа като “защитен свят”, където чувствителните задачи могат да бъдат държани извън обсега на зловреден софтуер.

Липсата на съгласие означава, че няма начин да разберете кога ще бъде разкрит следващият недостатък, от кого ще дойде или как ще бъде докладван.

Това разкритие идва само месеци след разкриването на The Meltdown и Spectre недостатъци, които засегнаха чипове от AMD, Intel, Qualcomm и други. AMD, чиито чипове бяха компрометирани от някои недостатъци на Spectre, излезе от фиаското сравнително невредим. Ентусиастите съсредоточиха гнева си върху Intel. Въпреки че а

шепа групови искове бяха подадени срещу AMD, те са нищо в сравнение с съкровище от адвокати срещу Intel. В сравнение с Intel, AMD изглеждаше интелигентен и безопасен избор.Това направи съобщението във вторник за недостатъци в хардуера на AMD още по-експлозивно. Twitter-бури избухнаха, докато изследователи по сигурността и PC ентусиасти спореха за валидността на констатациите. Все пак информацията, предоставена от CTS Labs, беше независимо проверена от друга фирма, Пътека от битове, основана през 2012 г. Сериозността на проблемите може да се спори, но те съществуват и компрометират това, което някои потребители на компютри смятат за последно безопасно пристанище.

Дивият запад на разкриването

Съдържанието на изследванията на CTS Labs би генерирало заглавия във всеки случай, но ударът на разкритието беше подсилен от неговата изненада. На AMD очевидно са били дадени по-малко от 24 часа за отговор, преди CTS Labs да станат публични, а CTS Labs не са станали публични с всички технически подробности, вместо да изберете да ги споделите само с AMD, Microsoft, HP, Dell и няколко други големи компании.

Много изследователи по сигурността извикаха нечестно. Повечето недостатъци се разкриват на компаниите по-рано, заедно с времева рамка за отговор. Meltdown и Spectre, например, бяха разкрити на Intel, AMD и ARM на 1 юни 2017 г. от Нулевият проект на Google екип. Първоначалният 90-дневен прозорец за отстраняване на проблемите по-късно беше удължен до 180 дни, но приключи предсрочно, когато Регистърът публикува първоначалната си история за грешката на процесора на Intel. Решението на CTS Labs да не предлага предварително разкриване предизвика спекулации, че има друго, по-злонамерен мотив.

Преглед на недостатъците на AMD

CTS Labs се защити в писмо от Илия Лук-Зилберман, CTO на компанията, публикуван на уебсайта AMDflaws.com. Лук-Зилберман оспорва концепцията за предварително разкриване, като казва, че „зависи от продавача дали иска да предупреди клиенти, че има проблем.“ Ето защо рядко чувате за пропуск в сигурността до месеци след появата му непокрит.

Още по-лошо, казва Лук-Зилберман, това принуждава игра на равновесие между изследователя и компанията. Компанията може да не отговори. Ако това се случи, изследователят е изправен пред мрачен избор; пазете мълчание и се надявайте, че никой друг няма да открие недостатъка, или излезте публично с подробности за недостатък, за който няма налична корекция. Сътрудничеството е целта, но залозите както за изследователя, така и за компанията насърчават отбранителната позиция. Въпросът какво е правилно, професионално и етично често се срива в дребен племенен дух.

Къде е дъното?

Индустриалният стандарт за разкриване на недостатък не съществува и при липсата му цари хаос. Дори тези, които вярват в разкриването, не са съгласни с подробности, като например колко време трябва да се даде на компанията да отговори. Липсата на съгласие означава, че няма начин да разберете кога ще бъде разкрит следващият голям недостатък, от кого ще дойде или как ще бъде докладван.

Това е като да поставите спасителна жилетка, докато кораб потъва в студени води. Разбира се, жилетката е добра идея, но вече не е достатъчна, за да ви спаси.

Киберсигурността е бъркотия и това е бъркотия, която се отрази на всеки от нас. Макар и тревожни, новите недостатъци в процесорите на AMD – като Meltdown, Spectre, Heartbleed и много други преди това – скоро ще бъдат забравени. Те трябва да бъдете забравени.

В крайна сметка какъв друг избор имаме? Компютрите и смартфоните са станали задължителни за участие в съвременното общество. Дори тези, които не ги притежават, трябва да използват услуги, които разчитат на тях.

Всеки софтуер и хардуер, които използваме, очевидно е пълен с критични недостатъци. Въпреки това, освен ако не решите да изоставите обществото и да построите колиба в гората, трябва да ги използвате.

Обикновено бих искал тази колона да завърши с практически съвети. Използвайте силни пароли. Не кликвайте върху връзки, които обещават безплатни iPad. Такова нещо. Такива съвети остават верни, но усещането е като да си сложите спасителна жилетка, докато кораб потъва в студени арктически води. Сигурен. Спасителната жилетка е добра идея. С него сте в по-голяма безопасност, отколкото без – но това вече не е достатъчно, за да ви спаси.

Препоръки на редакторите

- AMD Ryzen Master има грешка, която може да позволи на някой да поеме пълен контрол над вашия компютър

- AMD току-що изтече четири от собствените си предстоящи процесори Ryzen 7000

- AMD току-що спечели основните войни и все още има коз в ръкава си