تقوم جوجل بتشغيل خدمة التصفح الآمن منذ حوالي أربع سنوات، بهدف توفير خدمة مفتوحة يمكن لتطبيقات تصفح الويب التحقق من ذلك لمعرفة ما إذا كان موقع معين يشتبه في استضافة برامج ضارة أو تصيد احتيالي الحيل. الآن، نشرت جوجل تحليلاً (بي دي إف) من أكثر من 160 مليون صفحة ويب على أكثر من 8 ملايين موقع للبحث عن الاتجاهات المتعلقة بكيفية توزيع البرامج الضارة - ويكتشف ذلك أثناء الهندسة الاجتماعية تلعب الحيل دورًا صغيرًا ولا تزال عمليات استغلال المكونات الإضافية والمتصفح شائعة، ويتجه موزعو البرامج الضارة بشكل متزايد إلى انتحال عنوان IP على أمل تجنبها كشف.

وبشكل عام، وجدت جوجل أن موزعي البرامج الضارة يعتمدون على استغلال ثغرة أمنية في متصفح أو مكون إضافي لتثبيت البرامج الضارة على أجهزة المستخدمين. الأنظمة فيما يُعرف باسم هجمات القيادة: عادةً، كل ما يحتاج المستخدمون إلى فعله هو تحميل موقع ويب يحتوي على تعليمات برمجية ضارة، ويتم فحص أنظمتهم مساومة. تحتوي مبادرة التصفح الآمن من Google على أدوات تلقائية تقوم بفحص المواقع التي تبحث عن محاولات الاستغلال هذه، وتضيفها إلى قاعدة بياناتها الخاصة بالمواقع المشكوك فيها والخطيرة إذا تم العثور عليها.

مقاطع الفيديو الموصى بها

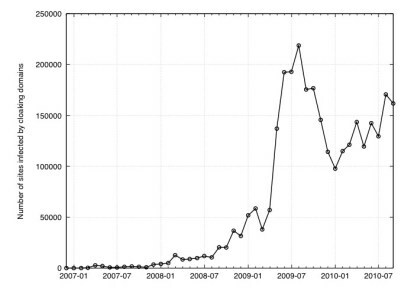

ومع ذلك، يلجأ مؤلفو البرامج الضارة بشكل متزايد إلى انتحال عنوان IP لتجنب اكتشافهم. في هذه الحالة، لا تتضمن التقنية استخدام خداع جهاز التوجيه لجعل حركة المرور من مصدر واحد تبدو وكأنها تأتي من مصدر آخر؛ وبدلاً من ذلك، يحاول موزعو البرامج الضارة اكتشاف الاتصالات من استطلاع Google للتصفح الآمن (والخدمات المشابهة لها) و تقديم صفحات ويب آمنة تمامًا وغير ضارة لتلك الخدمات... مما يوفر حمولتها السيئة للزائرين الذين يعتقدون أنهم حقيقيون المستخدمين.

كتب لوكاس بالارد ونيلز بروفوس: "المفهوم الكامن وراء إخفاء الهوية بسيط: تقديم محتوى حميد لأنظمة الكشف، ولكن تقديم محتوى ضار لزوار صفحة الويب العاديين". في مدونة Google Online Security. "على مر السنين، شهدنا المزيد من المواقع الضارة التي تشارك في إخفاء عنوان IP."

تؤكد Google أنها تعمل باستمرار على تعديل الماسحات الضوئية الخاصة بها من خلال "كشف البرامج الضارة على أحدث طراز" للتعويض عن إخفاء عنوان IP التقنيات، ولكن لاحظ أن موزعي البرامج الضارة وخدمات الأمن سيكونون دائمًا في سباق تسلح... حيث يحاول رجال الأمن في أغلب الأحيان القيام بذلك لعب اللحاق بالركب.

تشير Google أيضًا إلى أنه، مع بعض الاستثناءات، يتم استخدام الثغرات الأمنية في المتصفح والمكونات الإضافية التي يستخدمها موزعو البرامج الضارة فقط من أجل فترة زمنية قصيرة نسبيًا: بمجرد اكتشاف ثغرة أمنية جديدة - أو تصحيح ثغرة قديمة - ينتقل مؤلفو البرامج الضارة بسرعة إلى ثغرة أخرى يستغل.

تلاحظ Google أيضًا أنه أثناء حث الأشخاص على تثبيت برامج ضارة باستخدام الهندسة الاجتماعية، عادةً ما يتم خداع الأشخاص لتنزيل برامج خطيرة من خلال الوعد ببرنامج إضافي أو حزمة مكافحة فيروسات - وهو أمر لا يزال شائعًا وفي ازدياد، ويستخدمه حوالي 2 بالمائة فقط من المواقع التي توزع البرمجيات الخبيثة.

توصيات المحررين

- يواجه Chrome مشكلة أمنية - وإليك كيفية إصلاح Google لها

- لماذا تقوم Google بقطع الوصول إلى الويب لبعض موظفيها؟

- قامت Google للتو بجعل أداة أمان Gmail الحيوية هذه مجانية تمامًا

- تقوم خدمات الضرائب الكبرى بإرسال بياناتك إلى Meta وGoogle

- ربما تقوم نصف ملحقات Google Chrome بجمع بياناتك الشخصية

ترقية نمط حياتكتساعد الاتجاهات الرقمية القراء على متابعة عالم التكنولوجيا سريع الخطى من خلال أحدث الأخبار ومراجعات المنتجات الممتعة والمقالات الافتتاحية الثاقبة ونظرات خاطفة فريدة من نوعها.