بينما وسع الإنترنت بشكل كبير من القدرة على مشاركة المعرفة ، فقد زاد أيضًا من تعقيد مشكلات الخصوصية. يشعر العديد من الأشخاص بالقلق بشكل مبرر بشأن سرقة معلوماتهم الشخصية أو عرضها ، بما في ذلك السجلات المصرفية ومعلومات بطاقة الائتمان وسجل المتصفح أو تسجيل الدخول.

محتويات

- لماذا يوجد Tor؟

- كيف لدى Tor إجابة للتصفح الآمن

- من يستخدم Tor ولماذا؟

- كيفية استخدام Tor: كيفية الحصول عليه

- كيفية استخدام Tor: جولة سريعة في البرنامج

- استكشاف الويب العميق

- ما هي حدود Tor ، والمخاطر ، والسلامة العامة؟

إذا كنت تبحث عن مزيد من الخصوصية أثناء التصفح ، فإن Tor يعد وسيلة جيدة للقيام بذلك ، لأنه برنامج يتيح للمستخدمين تصفح الويب دون الكشف عن هويتهم. وتجدر الإشارة إلى أنه يمكن استخدام Tor للوصول غير القانوني المحتوى على الويب المظلمو Digital Trends لا يتغاضى عن هذا السلوك أو يشجعه.

مقاطع الفيديو الموصى بها

لماذا يوجد Tor؟

في هذا المناخ من جمع البيانات والمخاوف المتعلقة بالخصوصية ، أصبح متصفح Tor موضوع نقاش وسمعة سيئة. مثل العديد من الظواهر السرية على الإنترنت ، فهي غير مفهومة جيدًا ومغطاة بنوع من التصوف التكنولوجي الذي غالبًا ما ينسبه الناس إلى أشياء مثل القرصنة أو Bitcoin.

تم تطوير أجهزة توجيه البصل في البداية من قبل مختبر الأبحاث البحرية الأمريكية في التسعينيات ، وقد حصلت على اسمها من تقنية الطبقات الشبيهة بالبصل التي تخفي المعلومات حول نشاط المستخدم والموقع. ربما من المفارقات أن المنظمة تلقت الجزء الأكبر من تمويلها من فروع الولايات المتحدة حكومة الولايات لسنوات ، والتي لا تزال تنظر إلى Tor على أنه أداة لتعزيز الديمقراطية في النظام الاستبدادي تنص على.

لفهم كيف يمكن لـ Tor حماية هوية المستخدم أثناء تصفح الإنترنت ، نحتاج إلى مناقشة الإنترنت. في أبسط صورها ، إنها سلسلة من الاتصالات بين أجهزة الكمبيوتر عبر مسافات كبيرة. تحتوي بعض أجهزة الكمبيوتر على البيانات المخزنة على الإنترنت ، بما في ذلك صفحات الويب مثل Google ، والتي تُعرف بالخوادم. جهاز يستخدم للوصول إلى هذه المعلومات ، مثل هاتف ذكي أو الكمبيوتر الشخصي ، يُعرف باسم العميل. تأتي خطوط النقل التي تربط العملاء بالخوادم بأشكال متنوعة ، سواء أكانت كبلات ألياف ضوئية أو Wi-Fi ، لكنها كلها اتصالات. مع ال اختراع الواي فايوالإنترنت عبر الأقمار الصناعية ونقاط الاتصال المحمولة ، أصبح الوصول إلى الإنترنت أكثر سهولة وأكثر عرضة للخطر من أي وقت مضى.

يمكن اعتراض البيانات أو التجسس عليها بعدة طرق متزايدة ، خاصة إذا كانت الشبكات لا تستخدم التشفير المناسب أو قامت بتنزيل برامج ضارة عن طريق الخطأ. على جانب القبعة البيضاء ، يمكن للأفراد والمنظمات (بما في ذلك الحكومات ومزودي خدمة الإنترنت لإنفاذ القانون وشركات التواصل الاجتماعي) الوصول بيانات الإنترنت لمراقبة من يقوم بأنشطة غير قانونية - أو لجمع بيانات قيمة عن سلوكيات المستخدم والإجراءات التي يمكن تحليلها أو بيعها.

يعالج عدد متزايد من الحلول مشكلات الخصوصية هذه ، مثل شبكات VPN أو الشبكات الخاصة الافتراضية. Tor هو حل آخر قائم على المستعرض يستخدمه الكثيرون.

كيف لدى Tor إجابة للتصفح الآمن

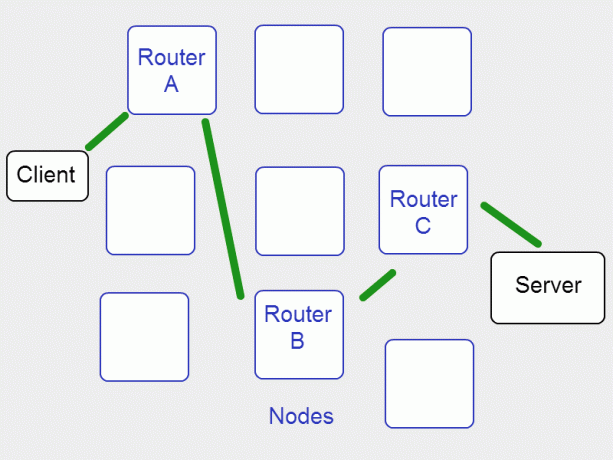

هناك جانبان حاسمان لتوجيه البصل. أولاً ، تتكون شبكة Tor من متطوعين يستخدمون أجهزة الكمبيوتر الخاصة بهم كعقد. أثناء التصفح العادي ، تنتقل المعلومات عبر الإنترنت في حزم. عندما يزور مستخدم Tor موقعًا إلكترونيًا ، لا تنتقل الحزم الخاصة به مباشرة إلى هذا الخادم. بدلاً من ذلك ، ينشئ Tor مسارًا من خلال العقد المعينة عشوائيًا والتي ستتبعها الحزمة قبل الوصول إلى الخادم.

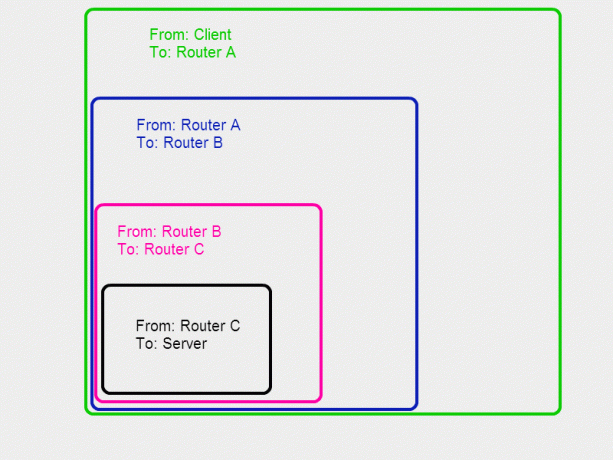

الجانب الآخر المهم لتوجيه البصل هو كيفية بناء الحزم. عادةً ما تتضمن الحزم عنوان المرسل والوجهة ، مثل البريد العادي. عند استخدام Tor ، يتم بدلاً من ذلك تغليف الحزم في طبقات متتالية مثل دمية متداخلة.

عندما يرسل المستخدم الحزمة ، تخبرها الطبقة العليا بالذهاب إلى جهاز التوجيه A ، المحطة الأولى في الدائرة. عندما يكون هناك ، يقلع جهاز التوجيه A الطبقة الأولى. الطبقة التالية ترشد جهاز التوجيه A لإرسال الحزمة إلى جهاز التوجيه B.

لا يعرف جهاز التوجيه A الوجهة النهائية ، فقط أن الحزمة جاءت من المستخدم وذهبت إلى B. يقوم جهاز التوجيه B بتقشير الطبقة التالية ، ويمررها أسفل الخط إلى جهاز التوجيه C ، وتستمر هذه العملية حتى تصل الرسالة إلى وجهتها.

في كل محطة ، تعرف العقدة فقط المكان الأخير الذي كانت فيه الحزمة والمكان التالي الذي ستكون فيه. لا توجد عقدة تسجل المسار الكامل للبيانات ، ولن يخرج أي شخص يراقب الرسالة ، بافتراض تهيئة الخوادم الثلاثة الأولى بشكل صحيح.

من يستخدم Tor ولماذا؟

عدم الكشف عن هويته هو خبز Tor والزبدة ، وعلى هذا النحو ، فمن المحتمل أن يكون من المستحيل الحصول على رؤية دقيقة لقاعدة مستخدميه. أصبحت اتجاهات محددة واضحة ، ومع ذلك ، فإن بعض المدافعين عن Tor يتحدثون بصوت عالٍ بشكل خاص عن أسبابهم لاستخدام الخدمة.

أصبح Tor شائعًا لدى الصحفيين والنشطاء في البلدان التي تفرض قيودًا على الإنترنت والتعبير لمواطنيها. بالنسبة للمبلغين عن المخالفات ، يوفر Tor وسيلة آمنة لتسريب المعلومات للصحفيين.

قد لا تعرف ، ولكن عندما نشر إدوارد سنودن معلومات حول برنامج PRISM التابع لوكالة الأمن القومي إلى المؤسسات الإخبارية ، فعل ذلك عبر Tor. ومع ذلك ، لا يحتاج المرء إلى أن يكون ناشطًا أو مناضلاً من أجل الحرية أو مجرمًا لتقدير تور. يؤيد العديد من الأكاديميين والمواطنين العاديين Tor كأداة للحفاظ على الخصوصية وحرية التعبير حية في العصر الرقمي. وكالات مثل وكالة المخابرات المركزية نشطة أيضًا على Tor لتسهيل تلقي النصائح والمعلومات.

على الرغم من النوايا الحسنة لمشروع Tor ، فقد طور Tor سمعة سيئة في الصحافة السائدة ، وليس بدون سبب. عندما يكون لديك متصفح خصوصية مجاني للاستخدام يمكن توزيعه بسهولة ويقدم للمستخدمين الدعم والمنتديات المجتمعية ، فليس من المستغرب أن تتشكل بعض هذه المجتمعات حول سيئة السمعة المواضيع. يحارب Tor هذا الدلالة باستخدام ندوات PrivChat على الويب من بعض مستخدميها المشهورين في مجال حقوق الإنسان وتدفع من أجل الديمقراطية ، وكذلك أدلة لأولئك الذين يعملون في ظل حكومات معادية لمساعدتهم على البقاء في أمان.

كيفية استخدام Tor: كيفية الحصول عليه

تماشياً مع الأهداف الأيديولوجية لمشروع Tor ، فإن Tor مجاني للاستخدام ومتاح عبر معظم الأنظمة الأساسية ، بما في ذلك Linux. ما عليك سوى تنزيل المتصفح وتثبيته من موقع Tor Project، وهو إصدار معدل من Firefox متاح لأنظمة Windows و macOS و Linux و ذكري المظهر.

يجب على المستخدمين ملاحظة أنه على الرغم من تكوين متصفح Tor مسبقًا للعمل بشكل صحيح ، فقد يواجه المستخدمون المتصلون بشبكات بجدران حماية أو أنظمة أمان أخرى صعوبات. علاوة على ذلك ، لا يزال عدم المبالاة أثناء التصفح يهدد إخفاء الهوية. موقع Tor على الويب لديه قائمة بالأشياء التي يجب تجنب القيام بها أثناء استخدام المتصفح.

كيفية استخدام Tor: جولة سريعة في البرنامج

بمجرد تنزيل متصفح Tor وتثبيته ، ستحتاج إلى معرفة كيفية التنقل فيه. اتبع هذه الخطوات للقيام بجولة سريعة في متصفح Tor:

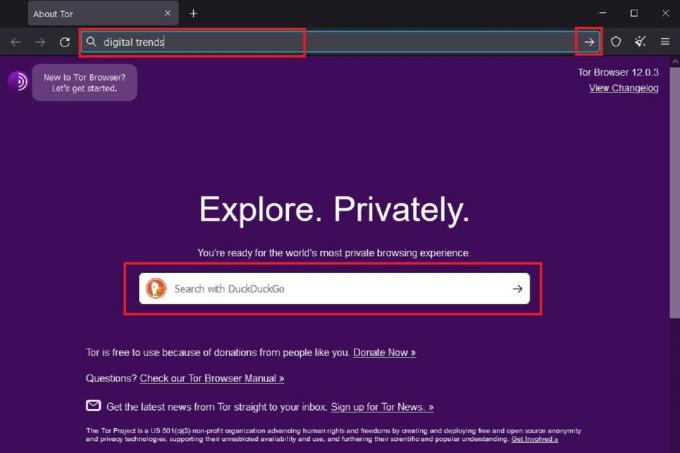

الخطوة 1: افتح متصفح Tor على جهاز الكمبيوتر الخاص بك.

الخطوة 2: على ال قم بالاتصال بـ Tor في الشاشة التي تظهر ، يمكنك إما المضي قدمًا والاتصال بـ Tor عن طريق التحديد يتصل أو خذ الوقت الكافي لإعداد اتصالك عن طريق اختيار ملف تكوين الاتصال خيار. لغرض هذا الدليل ، سنختار فقط يتصل.

الخطوه 3: قد يستغرق الاتصال بضع دقائق ، ولكن بمجرد اتصالك بـ Tor ، ستظهر لك شاشة ترحيب تحتوي على شريط بحث محرك بحث DuckDuckGo بشكل بارز. يمكنك استخدام شريط البحث هذا أو الشريط الموجود أعلى نافذة متصفح Tor لإجراء بحث أكثر خصوصية على الويب. للقيام بذلك في شريط العناوين أعلى الشاشة ، ما عليك سوى كتابة مصطلحات البحث والضغط على يدخل على لوحة المفاتيح أو حدد ملف السهم الأيمن رمز في شريط العنوان. يجب أن يتم تقديمك بعد ذلك مع صفحة نتائج بحث DuckDuckGo.

الخطوة الرابعة: إذا كنت قد استخدمت Firefox من قبل ، فسيبدو متصفح Tor مألوفًا لك:

- ستظل تختار ملف نجمة رمز لوضع إشارة مرجعية على صفحة ويب.

- ستستمر في استخدام شريط العناوين أعلى النافذة لإجراء عمليات بحث على الويب ، وكتابة عناوين الويب أو عناوين البصل لمواقع ويب معينة. وستحدد ملف علامة زائد رمز لفتح علامات تبويب جديدة.

- ال ثلاثة خطوط أفقية سيظل رمز القائمة يفتح قائمة أكبر من الميزات والإعدادات لمتصفحك ، ولكنه سيحتوي أيضًا على بعض الميزات الجديدة الخاصة بـ Tor مثل هوية جديدة و دائرة تور جديدة لهذا الموقع. سنتناول هذه الميزات وغيرها من الميزات الجديدة في الخطوات التالية.

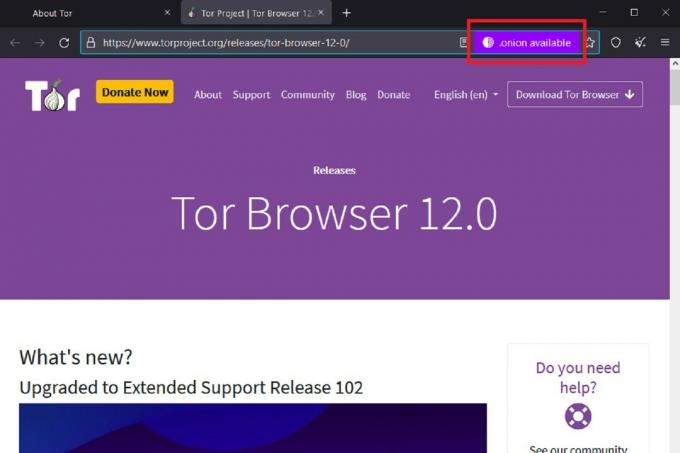

الخطوة الخامسة: بعض مواقع الويب عبارة عن خدمات اتصال ، مما يعني أنه لا يمكنك الوصول إلى هذه المواقع إلا عبر شبكة Tor. للوصول إلى مواقع خدمات البصل هذه ، ستحتاج عادةً إلى كتابة عنوان البصل الخاص بهم في شريط العناوين أعلى نافذة متصفح Tor. يتكون هذا العنوان عادةً من 56 حرفًا وينتهي بـ ".onion". تقدم بعض مواقع الويب العادية أيضًا إصدار خدمة البصل من موقعها. إذا فعلوا ذلك ، سيعرض Tor عادةً أيقونة أرجوانية ".onion available" في شريط العناوين. يمكنك تحديد هذا لفتح إصدار خدمة البصل لموقع ويب.

الخطوة السادسة: يوجد رمزان في الزاوية اليمنى العليا من متصفح Tor ، يقعان بين أيقونة القائمة وأيقونة Star bookmark: أيقونة درع وأيقونة مكنسة. إذا قمت بتحديد ملف درع رمز ، يمكنك اختيار مستوى الأمان لتجربة التصفح الخاصة بك. ال مكنسة رمز يشير إلى هوية جديدة الميزة التي تتيح للمستخدمين بدء جلسة جديدة تمامًا وتمسح جميع آثار الجلسة القديمة / الحالية عن طريق إغلاق جميع النوافذ وعلامات التبويب وحذف جميع المعلومات الخاصة مثل سجل التصفح. يتم إعادة تشغيل متصفح Tor بشكل أساسي.

الخطوة السابعة: إذا قمت بتحديد ملف ثلاثة خطوط أفقية رمز القائمة ، ستظهر قائمة منسدلة. في تلك القائمة ، جنبًا إلى جنب هوية جديدة، يمكنك أيضًا الاختيار دائرة تور جديدة لهذا الموقع. الدائرة هي في الأساس المسار الذي تسلكه لتوصيل المستخدم بموقع ويب عبر Tor. إذا كنت تواجه مشكلة في الاتصال بموقع ويب ، فيمكنك إعادة تشغيل علامة التبويب ومحاولة تحميل موقع الويب بدائرة جديدة من أجل إنشاء اتصال ناجح. يمكنك القيام بذلك عن طريق اختيار ملف دائرة تور جديدة لهذا الموقع خيار. لا يتم حذف المعلومات الخاصة بك مع هذه الميزة.

استكشاف الويب العميق

يعتبر Tor أداة قيّمة لحماية خصوصية المستخدم ، لكن هذه ليست وظيفته المفيدة الوحيدة. الاستخدام الآخر الأكثر شهرة لـ Tor هو كبوابة إلى شبكة الويب العميقة ، وهو الجزء الهائل من الويب الذي لا تتم فهرسته بواسطة محركات البحث. مصطلح شائع آخر ، الويب المظلم، بشكل عام يشير إلى جميع الأنشطة غير القانونية أو المقلقة التي يمكن أن تحدث على شبكة الويب العميقة ، ولكن لا يمكن التبديل بينهما بالضرورة ، ويمكن للمستخدمين البحث في شبكة الويب العميقة دون نية شائنة.

يسمح Tor لصفحات الويب ، مثل العملاء ، بحماية هويتهم من خلال تكوين خادم للاتصال بالعملاء في مرحل Tor فيما بينهما. لا يحتاج الخادم إلى توفير عنوان IP ، ولا يحتاج المستخدم إليه ، وبدلاً من ذلك يستخدم عنوان البصلة ، وهو رمز مكون من 56 حرفًا يدخله العملاء بدلاً من عنوان URL التقليدي.

تشكل الصفحات المخفية على شبكة Tor واحدة من أشهر الشبكات المظلمة ، وهي شبكات لا يمكن الوصول إليها إلا من خلال برنامج أو ترخيص معين. تستحضر عبارة مثل "darknet" صور التعاملات المشبوهة وليس بدون سبب. تتاجر بعض أبرز المواقع المخفية بالسلع والخدمات غير القانونية ، مثل طريق الحرير ، الذي كان شبكة مظلمة شهيرة في السوق السوداء أغلقها مكتب التحقيقات الفيدرالي في عام 2013.

ما هي حدود Tor ، والمخاطر ، والسلامة العامة؟

بينما يعد Tor مفيدًا لتصفح الويب بشكل مجهول ، إلا أنه لا يخلو من المشاكل. بطبيعة الحال ، لفت هذا انتباه المنظمات الحكومية مثل NSA و FBI ، الذين يعتبرون Tor هدفًا ذا أهمية خاصة.

بينما شبكة Tor آمنة من تحليل حركة المرور ، فإن Tor هو نسخة معدلة من Firefox وهي عرضة للهجمات والاستغلال مثل أي متصفح آخر. من خلال إصابة جهاز كمبيوتر شخص ما ببرامج ضارة ، يمكن للحكومات ومجرمي الإنترنت تتبع أنشطة المتصفح وتسجيل ضغطات المفاتيح ونسخ كاميرا الويب ولقطات المراقبة وحتى الوصول عن بُعد والتحكم في الاتصال بالإنترنت الأجهزة.

لا توجد طريقة لتكون آمنًا تمامًا على الإنترنت ، ولا يغير Tor هذا. من خلال اتخاذ الاحتياطات المعقولة ، من الممكن تقليل مخاطر التصفح باستخدام Tor ، مثل استخدام امتداد موقع TorCheck للتحقق من أن اتصالك بـ Tor آمن. يمكنك أيضًا دمج ملف شبكة افتراضية خاصة أو VPN لتوفير أمان إضافي لأنشطتك الرقمية.

تحذير مهم يجب تذكره هو أنه نظرًا لأن Tor هو برنامج مجاني ومفتوح المصدر ، فإنه غير قادر على حماية أي معلومات شخصية تختار إدخالها في نموذج. تمامًا كما هو الحال دائمًا ، تحتاج إلى استخدام الفطرة السليمة عند تصفح الإنترنت ومشاركة المعلومات.

ضع في اعتبارك أيضًا أن المستخدمين قد يحتاجون إلى تعطيل بعض البرامج النصية والمكونات الإضافية ، لذلك قد لا تتمكن من تشغيل كل ما تريده على Tor. وإذا كنت تفكر في استخدام Tor لتنزيل السيول ، فكر مرة أخرى. التورنت هو عملية مشاركة الملفات الذي يعتمد على بروتوكول P2P. يقوم المستخدمون بتنزيل أجزاء من ملف من الآخرين ومشاركة البتات التي حصلوا عليها مع المستخدمين الذين يقومون بتنزيل نفس الملف. يجعل هذا البروتوكول عنوان IP الخاص بك مرئيًا للمستخدمين الذين تشارك الملفات معهم ، مما يجعل توجيه البصل عديم الجدوى.

إذا قررت زيارة خوادم Tor المخفية أو المجهولة ، فضع في اعتبارك المواقع التي تزورها. بينما تميل العديد من الصفحات إلى أن تكون مقبولة اجتماعيًا أو على الأقل قانونية ، مثل مواقع المبلغين عن المخالفات أو عمليات تبادل البيتكوين ، فإن بعض المواقع الأخرى هي ملاذات للإزعاج وحتى الإجرامية سلوك.